V operacijskem sistemu Windows konfiguriramo strežniški in odjemalski del OpenVPN

OpenVPN je ena od možnosti VPN (virtualno zasebno omrežje ali zasebno virtualno omrežje), ki omogočajo prenos podatkov prek posebej ustvarjenega šifriranega kanala. Na ta način lahko povežete dva računalnika ali zgradite centralizirano omrežje s strežnikom in več strankami. V tem članku se bomo naučili ustvariti takšen strežnik in ga konfigurirati.

Vsebina

Konfiguriranje strežnika OpenVPN

Kot smo že omenili, lahko z uporabo zadevne tehnologije posredujemo informacije prek varnega komunikacijskega kanala. To je lahko izmenjava datotek ali varen dostop do interneta prek strežnika, ki je skupni prehod. Če ga ustvarimo, ne potrebujemo dodatne opreme in posebnega znanja - vse se naredi v računalniku, ki ga nameravate uporabljati kot strežnik VPN.

Za nadaljnje delo boste morali tudi stran odjemalca konfigurirati na napravah uporabnikov omrežja. Vsa dela so zmanjšana na ustvarjanje ključev in potrdil, ki se nato prenesejo na stranke. Te datoteke vam omogočajo, da dobite naslov IP pri povezovanju s strežnikom in ustvarite zgoraj omenjeni šifrirani kanal. Vse informacije, ki se prenašajo prek njega, je mogoče brati samo s ključem. Ta funkcija lahko bistveno izboljša varnost in zagotavlja celovitost podatkov.

Namestitev OpenVPN na strežniški stroj

Namestitev je standardni postopek z nekaterimi odtenki, o katerih bomo podrobneje razpravljali.

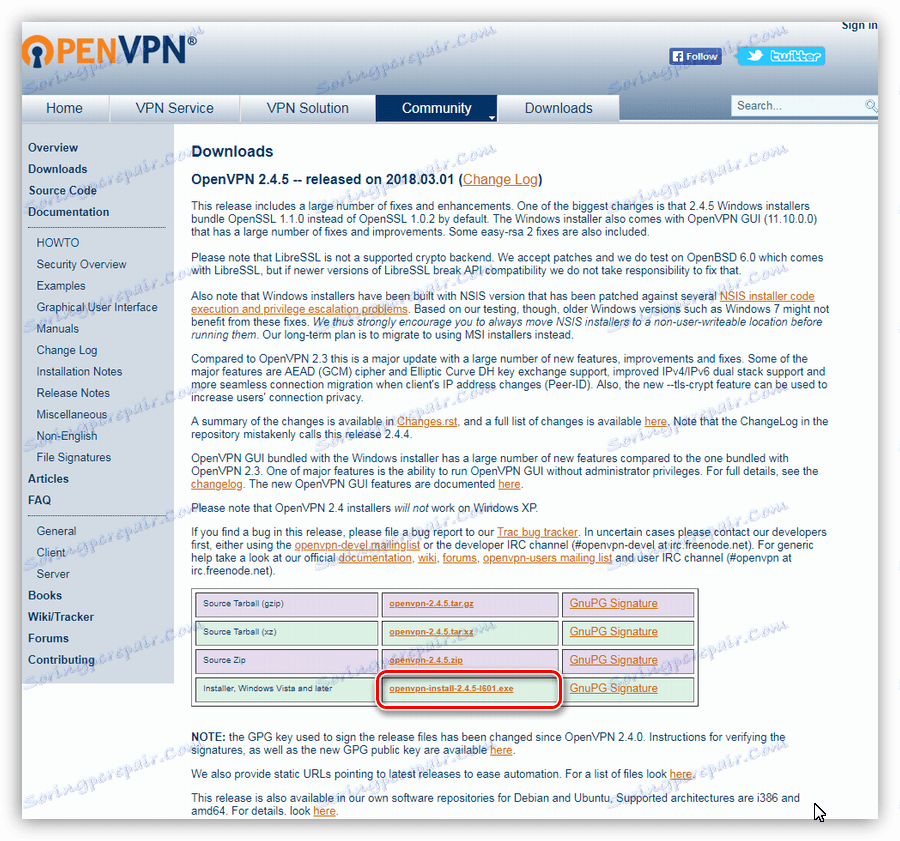

- Prvi korak je, da prenesete program iz spodnje povezave.

![Prenos programa OpenVPN s strani uradnega razvijalca]()

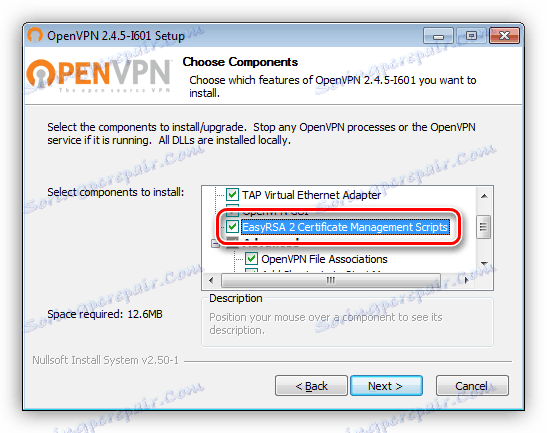

- Nato zaženite namestitveni program in se dotaknite okna za izbiro komponent. Tukaj bomo morali postaviti ček v bližini postavke, imenovane »EasyRSA« , kar nam bo omogočilo ustvarjanje datotek s potrdili in ključi ter njihovo upravljanje.

![Izbira komponente za upravljanje certifikatov pri nameščanju programa OpenVPN]()

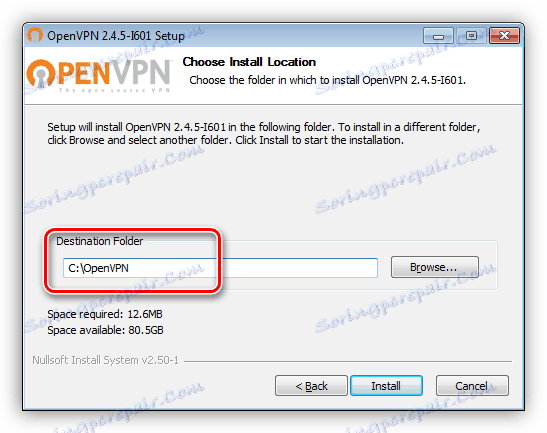

- Naslednji korak je izbira lokacije za namestitev. Za udobje bomo program postavili v korenino sistemskega diska C:. Če želite to narediti, preprosto odstranite presežek. Morala bi delovati

C:OpenVPN![Izbira prostora na trdem disku za namestitev programa OpenVPN]()

To storimo, da se izognemo napakam pri izvajanju skriptov, saj vrzeli na poti niso dovoljene. Lahko jih, seveda, vzamete v narekovajih, vendar pa pozornost ne uspe in iskanje napak v kodi ni enostavno.

- Po vseh nastavitvah namestite program v običajen način.

Konfiguriranje strani strežnika

Pri izvajanju naslednjih dejanj morate biti čim bolj pazljivi. Vsaka pomanjkljivost bo povzročila neuporabnost strežnika. Še en predpogoj - vaš račun mora imeti administratorske pravice.

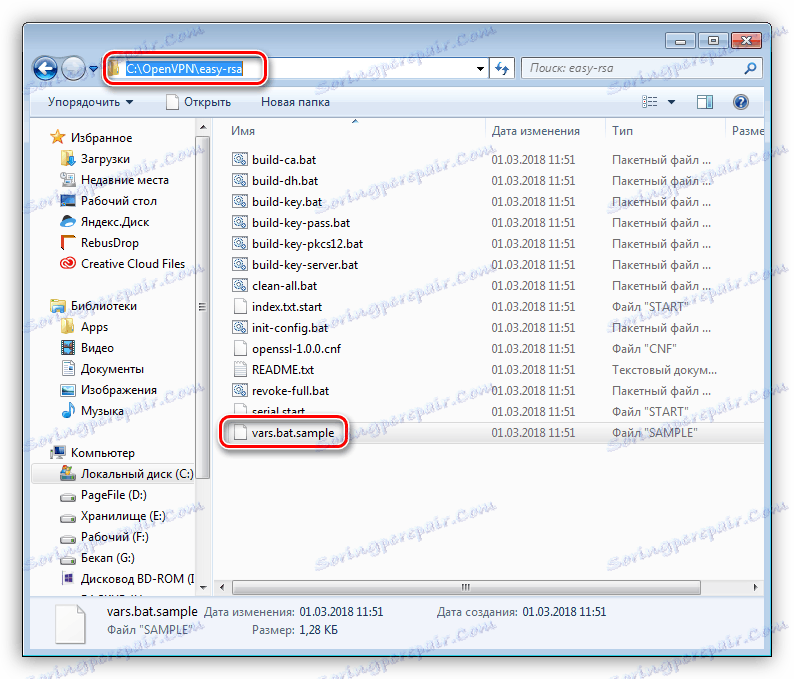

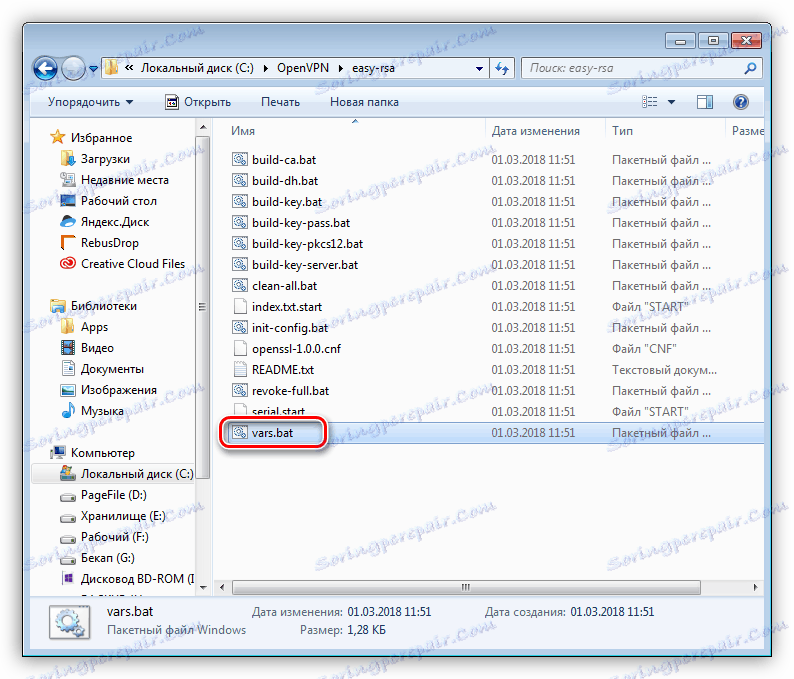

- Gremo v katalog "easy-rsa" , ki se v našem primeru nahaja na

C:OpenVPNeasy-rsaPoiščite datoteko vars.bat.sample .

![Pojdite v mapo easy-rsa, da konfigurirate strežnik OpenVPN]()

Preimenujte v vars.bat (izbrišite besedo »vzorec« s piko).

![Preimenovanje datoteke skripta za nastavitev strežnika OpenVPN]()

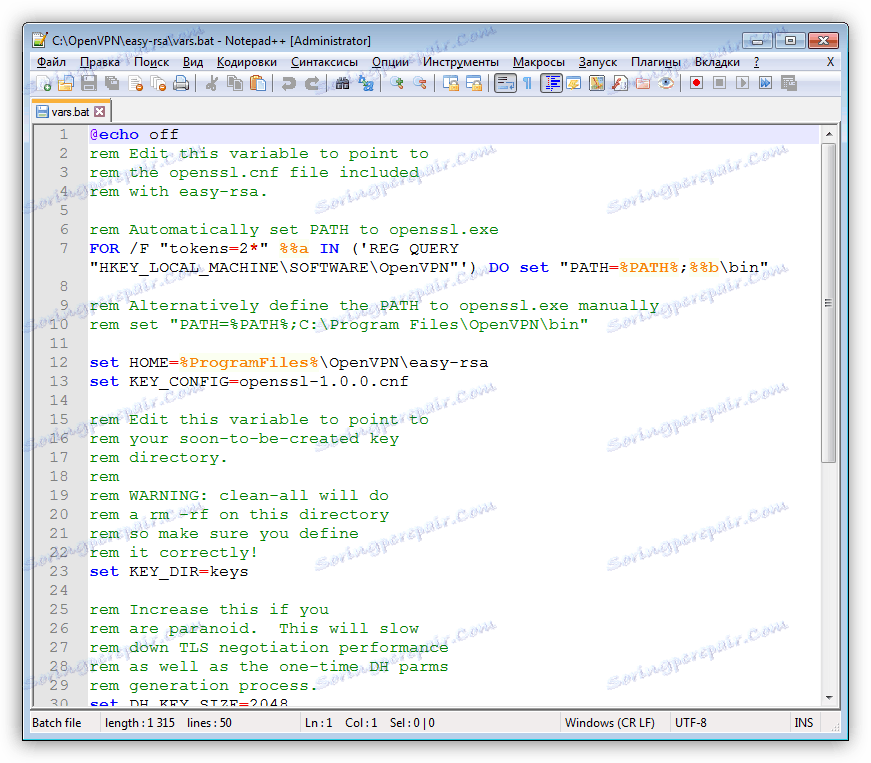

Odprite to datoteko v urejevalniku Notepad ++ . To je pomembno, saj je ta zvezek, ki vam omogoča pravilno urejanje in shranjevanje kod, kar vam pomaga pri preprečevanju napak pri njihovem izvajanju.

![Odpiranje skriptne datoteke v programu Notepad ++ za nastavitev strežnika OpenVPN]()

- Najprej izbrišite vse komentarje, označene zeleno - le nas bodo ovirale. Dobimo naslednje:

![Odstranjevanje komentarjev iz datoteke skripta za konfiguriranje strežnika OpenVPN]()

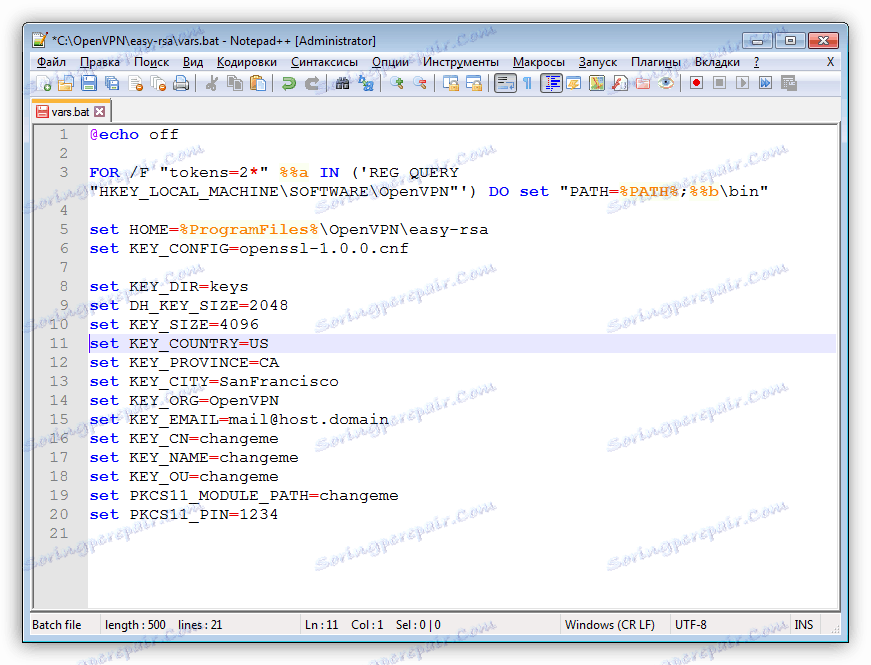

- Nato spremenite pot do mape "easy-rsa" do tistega, ki smo ga določili med namestitvijo. V tem primeru preprosto izbrišite spremenljivko % ProgramFiles% in jo spremenite v C :.

![Spreminjanje poti do imenika pri nastavitvi strežnika OpenVPN]()

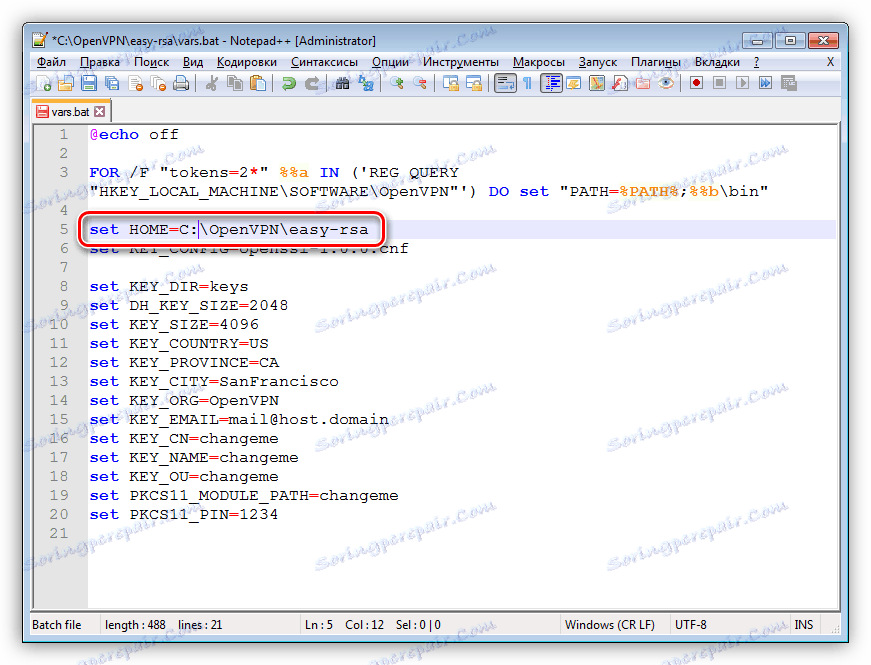

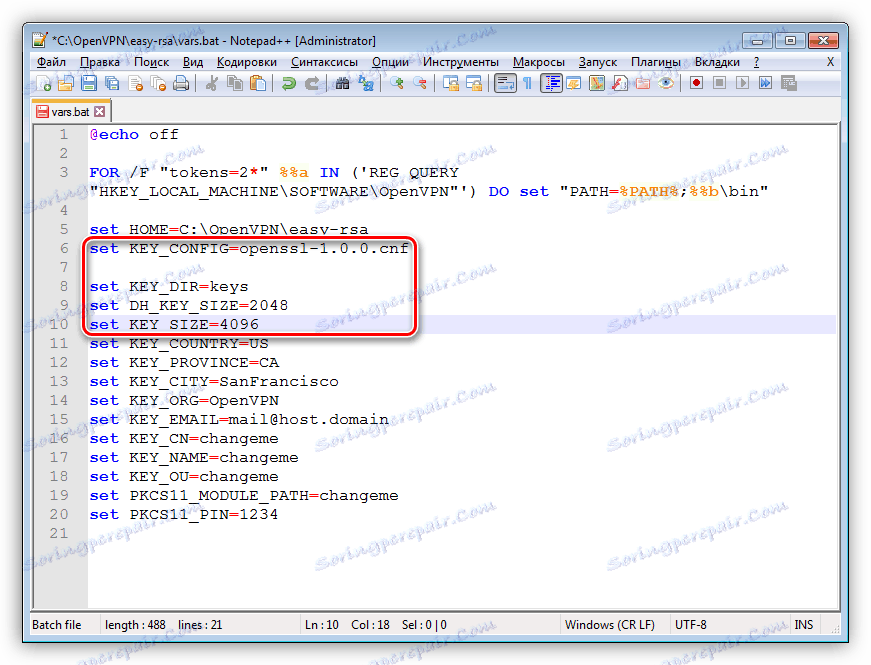

- Naslednji štirje parametri ostanejo nespremenjeni.

![Neizmenljivi parametri v skriptni datoteki za konfiguriranje strežnika OpenVPN]()

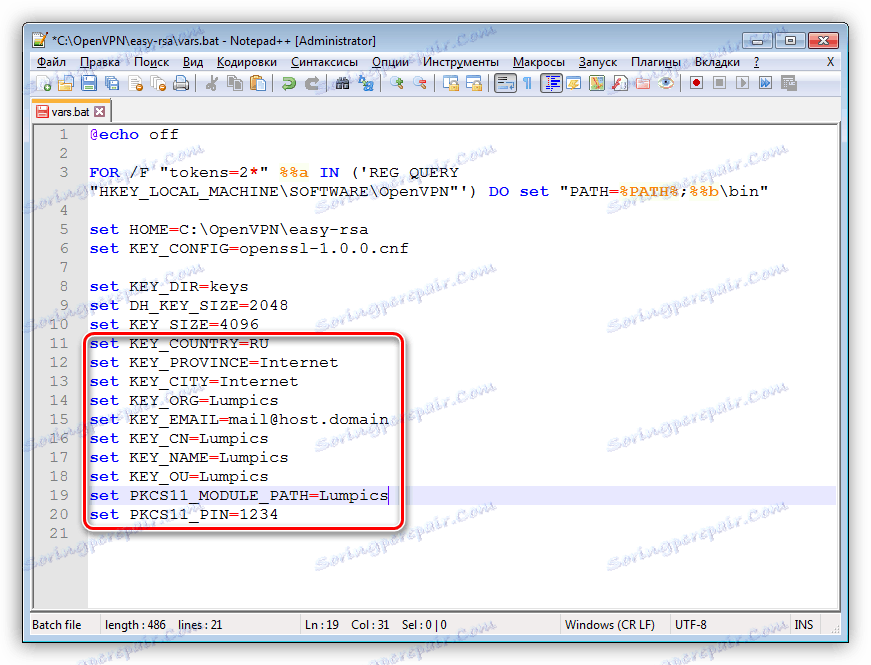

- Preostale vrstice so poljubne. Primer v sliki.

![Izpolnite poljubne informacije o skriptni datoteki za nastavitev strežnika OpenVPN]()

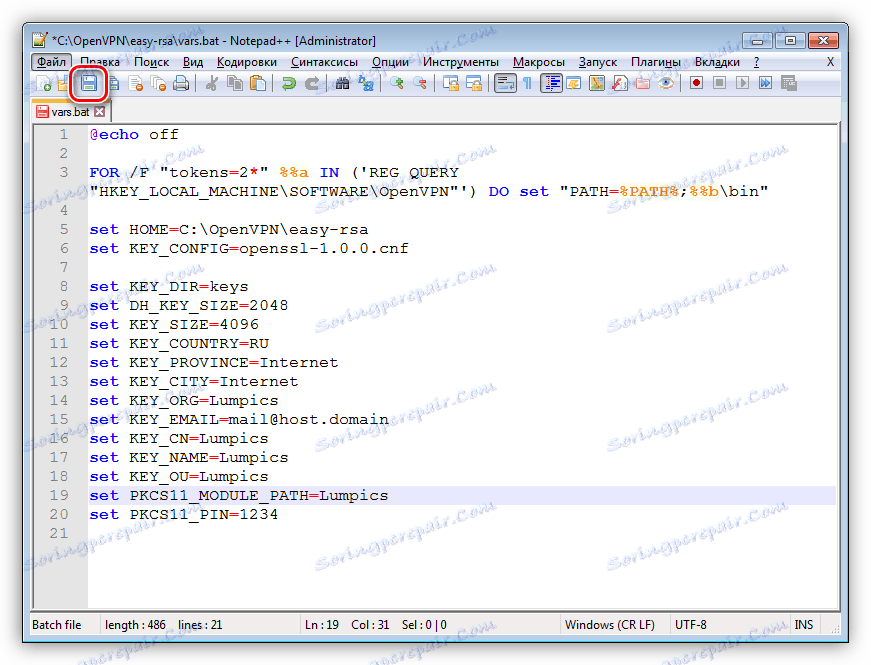

- Shranite datoteko.

![Shranjevanje datoteke skripta za konfiguriranje strežnika OpenVPN]()

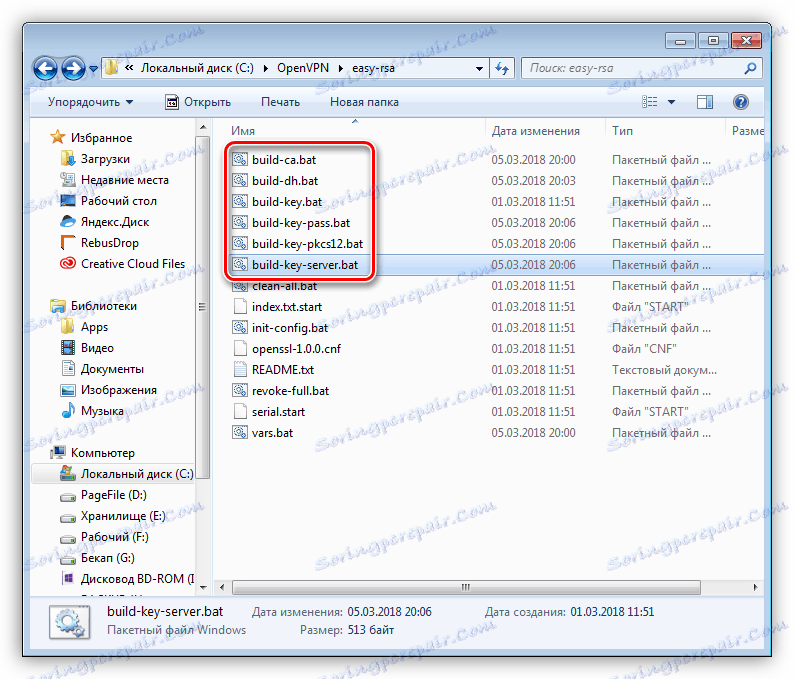

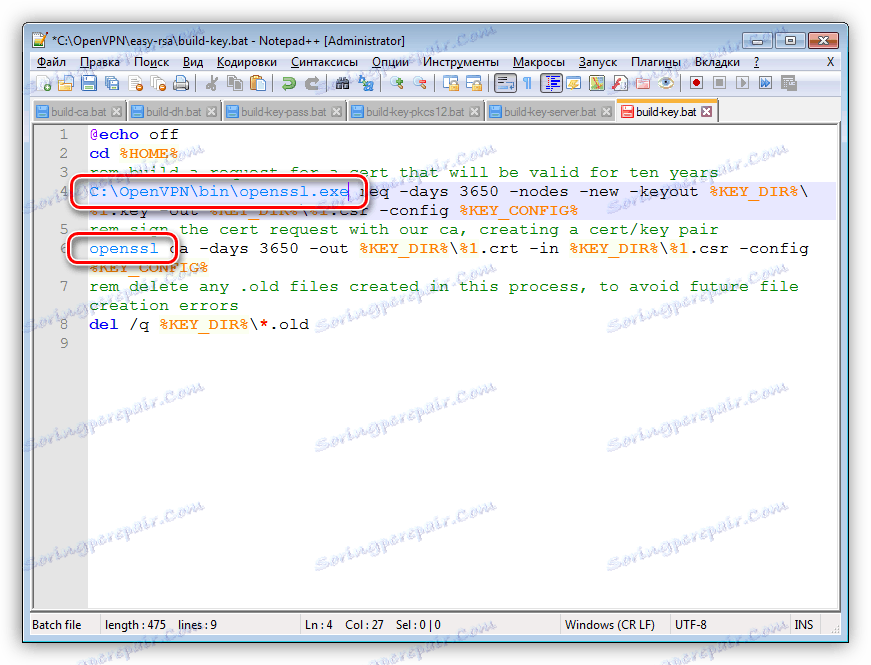

- Prav tako morate urediti naslednje datoteke:

- graditi-ca.bat

- graditi-dh.bat

- build-key.bat

- build-key-pass.bat

- build-key-pkcs12.bat

- build-key-server.bat

![Datoteke, ki jih želite urediti, da konfigurirate strežnik OpenVPN]()

Morajo spremeniti ekipo

openssldo absolutne poti do ustrezne datoteke openssl.exe . Ne pozabite shraniti sprememb.

![Urejanje datotek v urejevalniku Notepad ++ za konfiguriranje strežnika OpenVPN]()

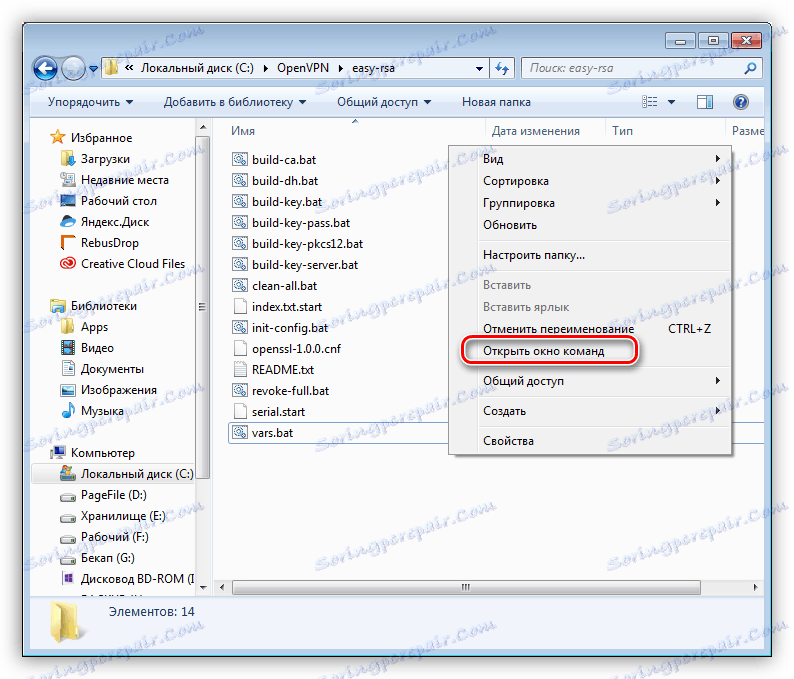

- Zdaj odprite mapo "easy-rsa" , pridržite SHIFT in kliknite RMB v prostem prostoru (ne v datotekah). V kontekstnem meniju izberite element »Odpri ukazno okno« .

![Zaženite ukazno vrstico iz ciljne mape pri nastavitvi strežnika OpenVPN]()

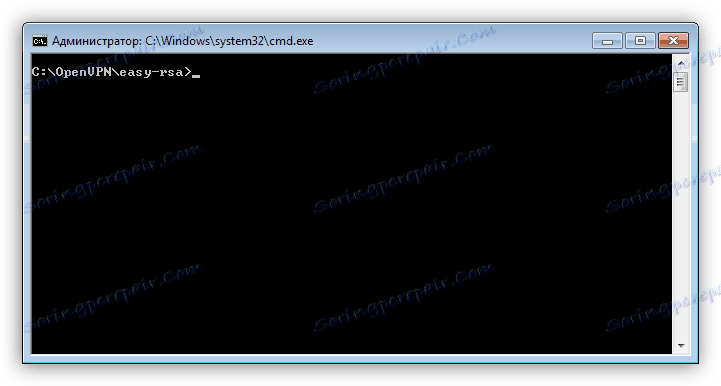

"Command Line" se bo začel s prehodom v že končan ciljni imenik.

![Ukazna vrstica s prehodom v ciljni imenik pri nastavitvi strežnika OpenVPN]()

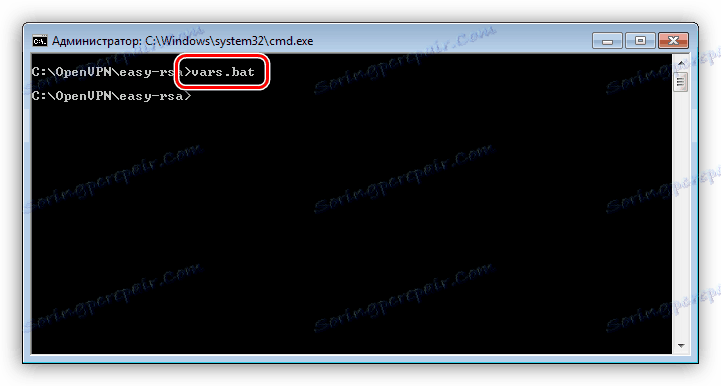

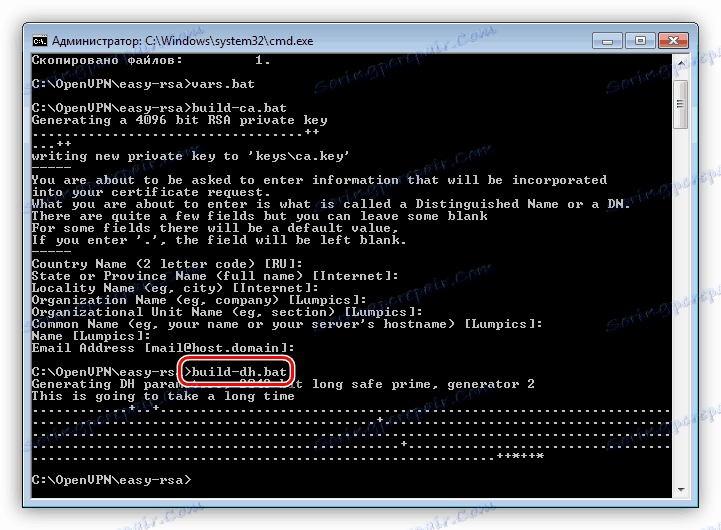

- Vnesite ukaz, prikazan spodaj, in pritisnite ENTER .

vars.bat![Zaženite konfiguracijski skript za konfiguriranje strežnika OpenVPN]()

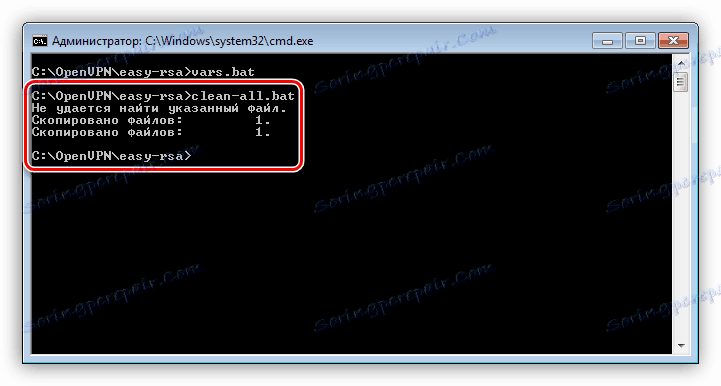

- Nato zaženite drugo "paketno datoteko".

clean-all.bat![Ustvarjanje praznih konfiguracijskih datotek za nastavitev strežnika OpenVPN]()

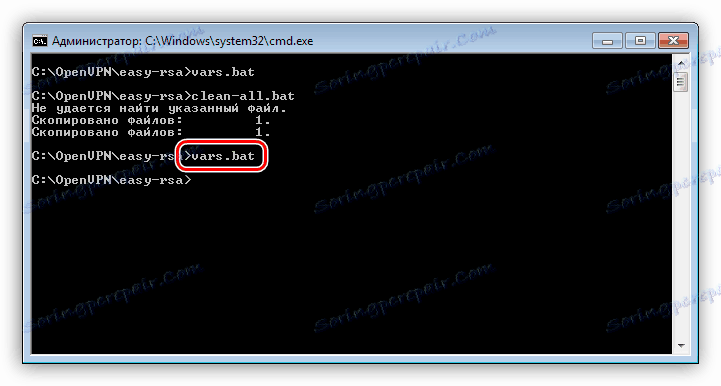

- Ponovi prvi ukaz.

![Ponovno zaženite konfiguracijski skript za konfiguracijo strežnika OpenVPN]()

- Naslednji korak je ustvariti potrebne datoteke. Za to smo uporabili ukaz

build-ca.batPo izvedbi bo sistem ponudil potrditev podatkov, ki smo jih vnesli v datoteko vars.bat. Večkrat pritisnite ENTER, dokler se ne prikaže izvorna vrstica.

![Ustvarjanje korenskega potrdila za konfiguriranje strežnika OpenVPN]()

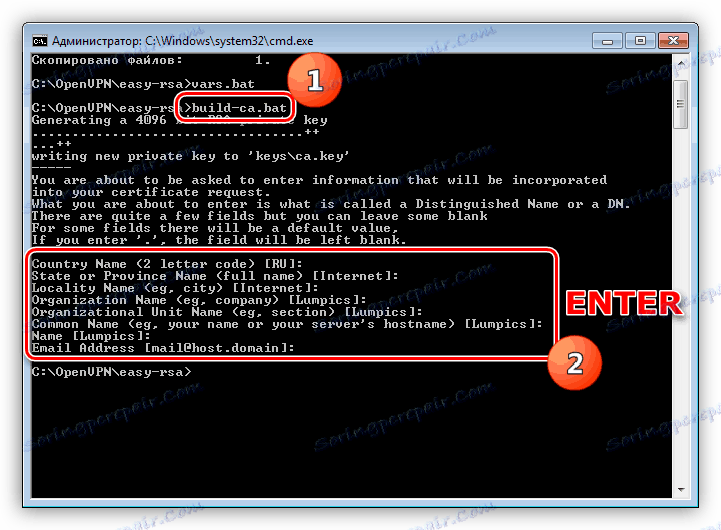

- Ustvarite DH-ključ z uporabo datoteke za zagon

build-dh.bat![Ustvarjanje ključa za konfiguriranje strežnika OpenVPN]()

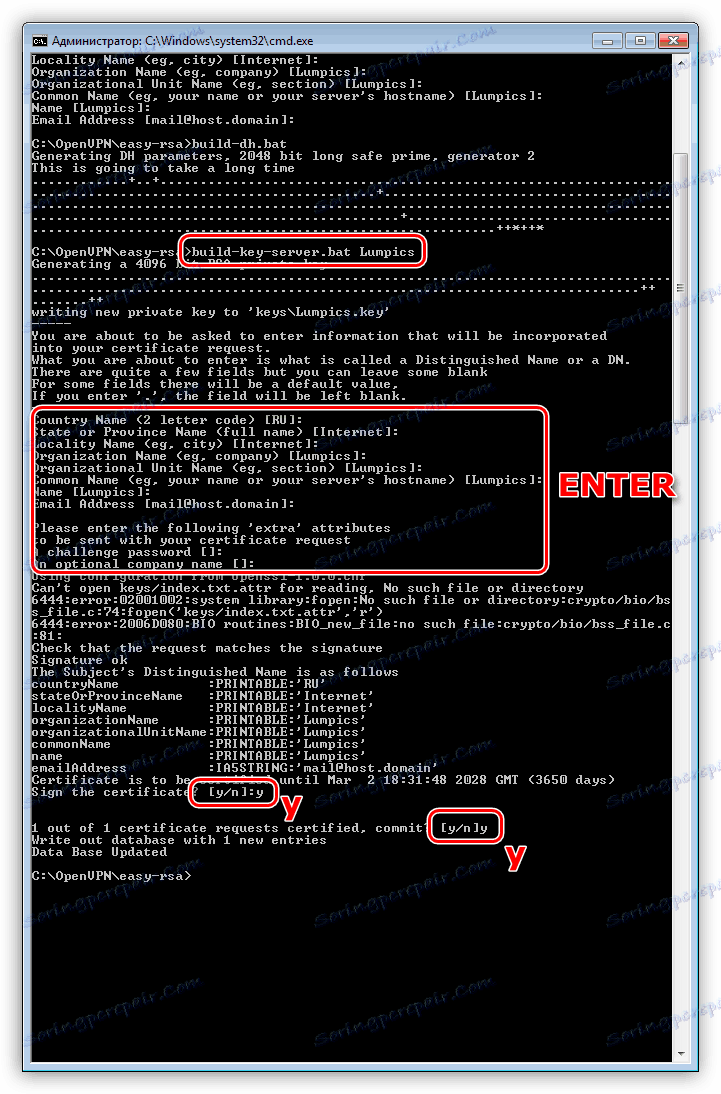

- Pripravljamo certifikat za strežniški del. Obstaja ena pomembna točka. Dodeliti mora ime, ki smo ga v vars.bat registrirali v nizu »KEY_NAME« . V našem primeru je to Lumpics . Ukaz je naslednji:

build-key-server.bat LumpicsTukaj morate potrditi podatke tudi s tipko ENTER in po potrebi dvakrat vnesti črko »y« (da) (glejte sliko). Zaporedna vrstica je lahko zaprta.

![Ustvarjanje certifikata za strežniški del pri nastavljanju strežnika OpenVPN]()

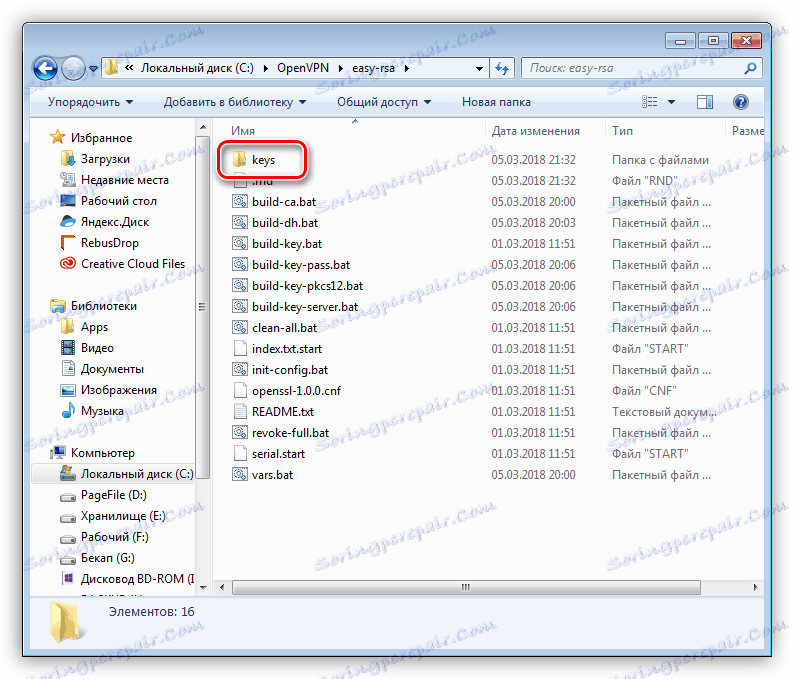

- V našem katalogu "easy-rsa" se je pojavila nova mapa z imenom "ključi" .

![Mapa s ključi in potrdili za nastavitev strežnika OpenVPN]()

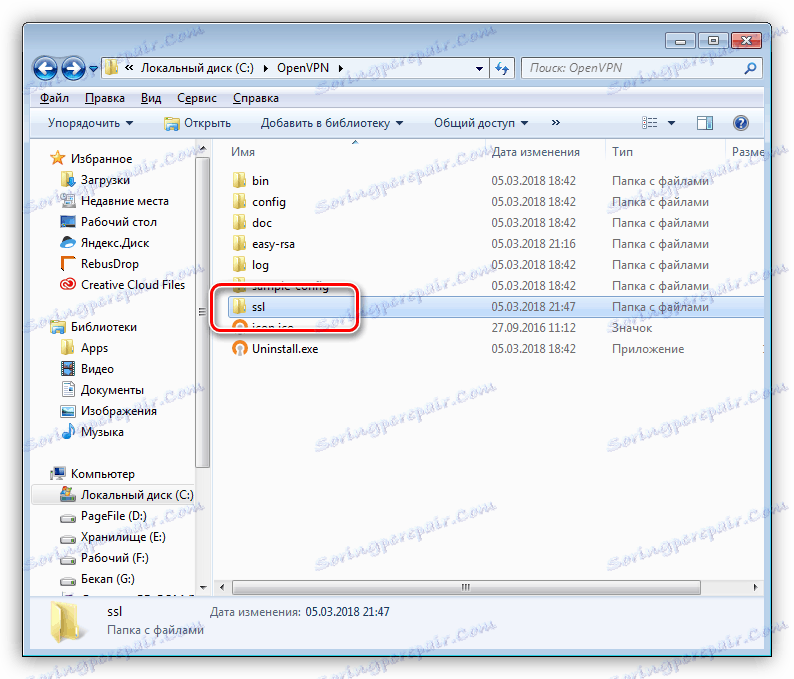

- Njeno vsebino je treba kopirati in prilepiti v mapo "ssl" , ki jo je treba ustvariti v korenskem imeniku programa.

![Ustvarjanje mape za shranjevanje ključev in potrdil za nastavitev strežnika OpenVPN]()

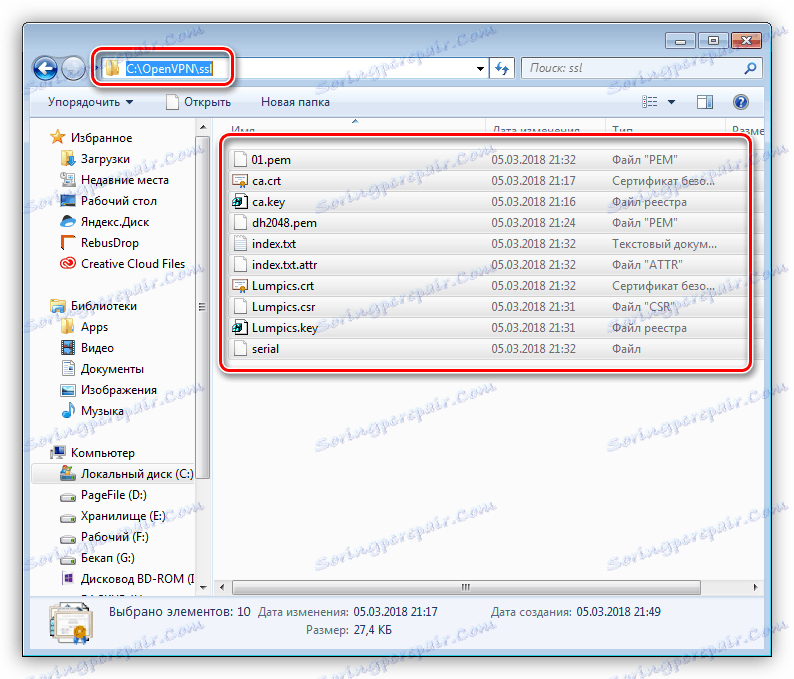

Pogled v mapo po vstavljanju kopiranih datotek:

![Prenos certifikatov in ključev v posebno mapo za nastavitev strežnika OpenVPN]()

- Zdaj pojdite v imenik

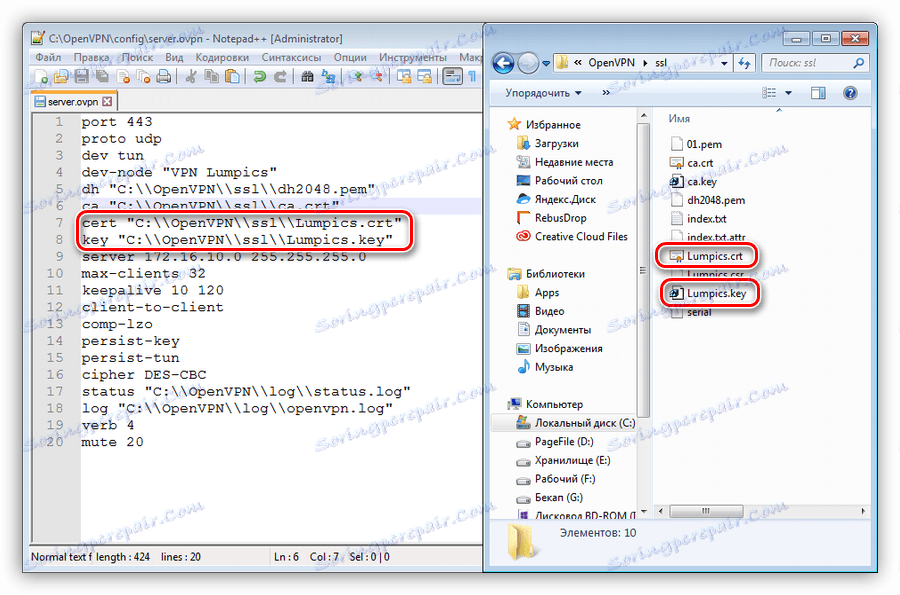

C:OpenVPNconfigTukaj ustvarjamo besedilni dokument (PCM - Create - Text document), preimenujte ga v server.ovpn in ga odprite v Notepad ++. Vnesemo naslednjo kodo:

port 443

proto udp

dev tun

dev-node "VPN Lumpics"

dh C:OpenVPNssldh2048.pem

ca C:OpenVPNsslca.crt

cert C:OpenVPNsslLumpics.crt

key C:OpenVPNsslLumpics.key

server 172.16.10.0 255.255.255.0

max-clients 32

keepalive 10 120

client-to-client

comp-lzo

persist-key

persist-tun

cipher DES-CBC

status C:OpenVPNlogstatus.log

log C:OpenVPNlogopenvpn.log

verb 4

mute 20Upoštevajte, da se morajo imena potrdil in ključev ujemati s tistimi v mapi "ssl" .

![Ustvarjanje konfiguracijske datoteke pri nastavitvi strežnika OpenVPN]()

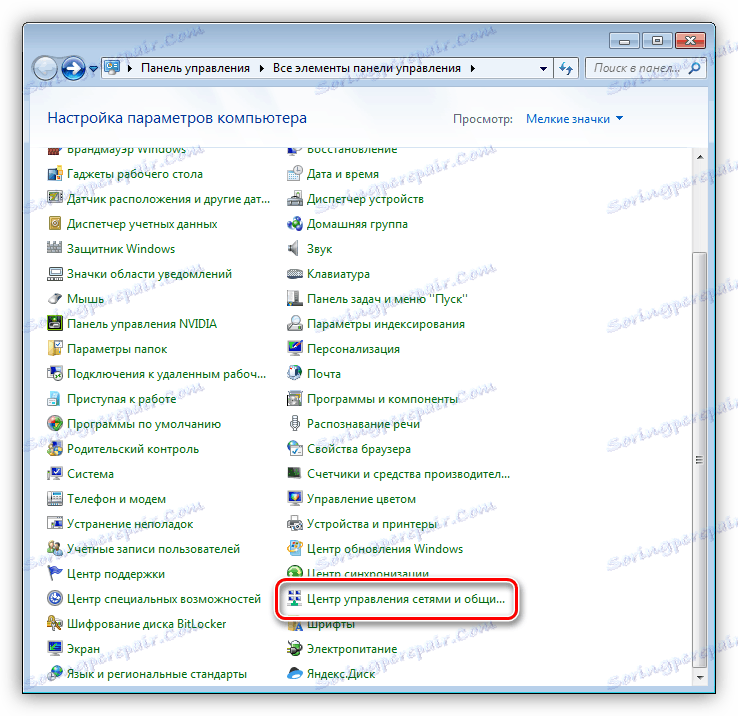

- Nato odprite »Nadzorna plošča« in pojdite v »Network Control Center« .

![Odprite središče za omrežje in skupno rabo na nadzorni plošči sistema Windows 7]()

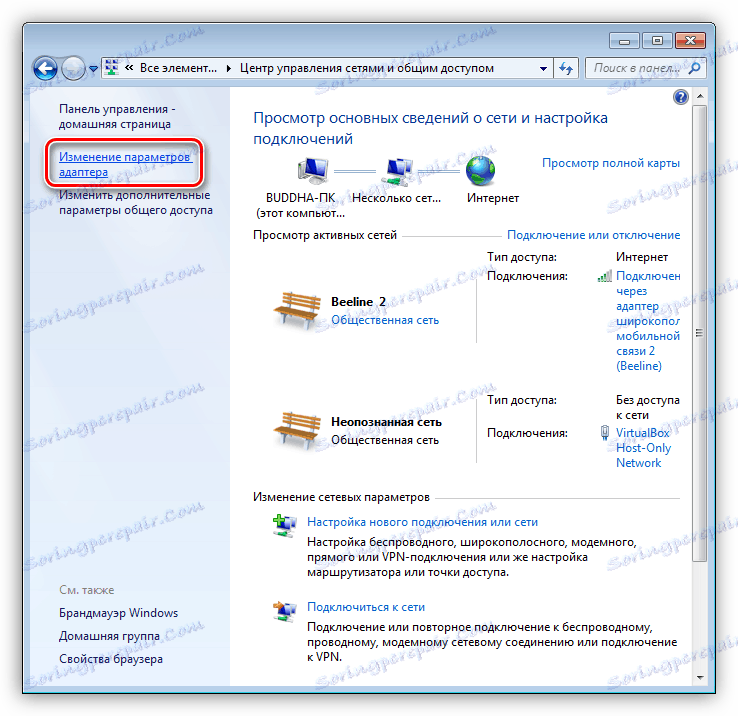

- Kliknite povezavo »Spremeni nastavitve adapterja«.

![Odprite nastavitve omrežnega vmesnika v operacijskem sistemu Windows 7]()

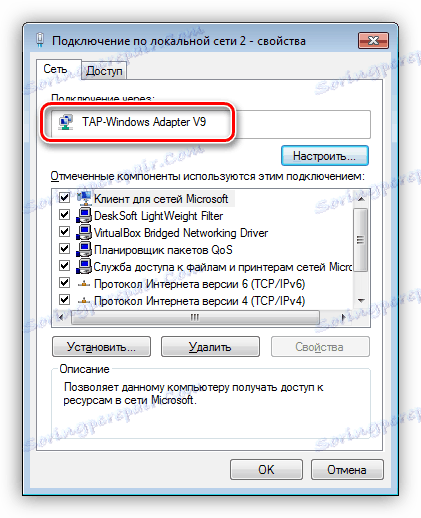

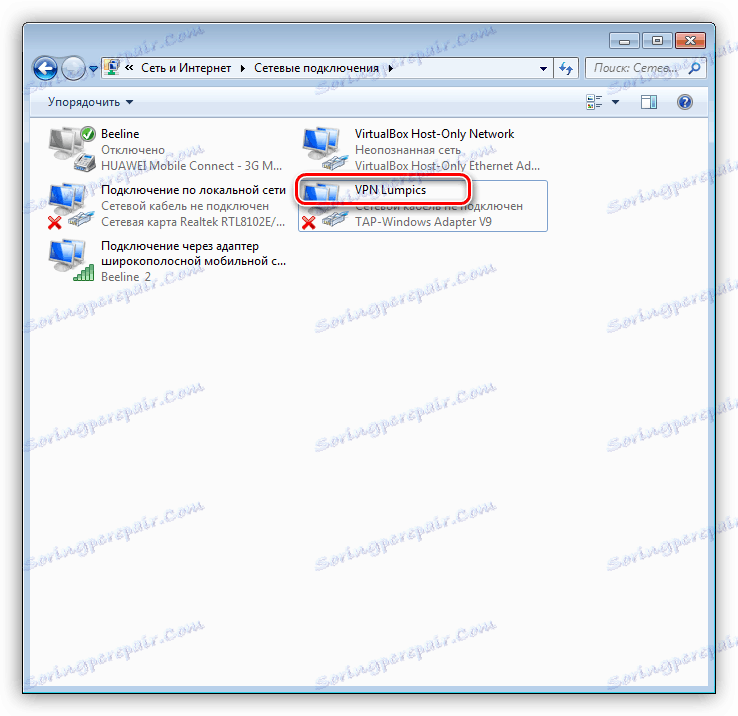

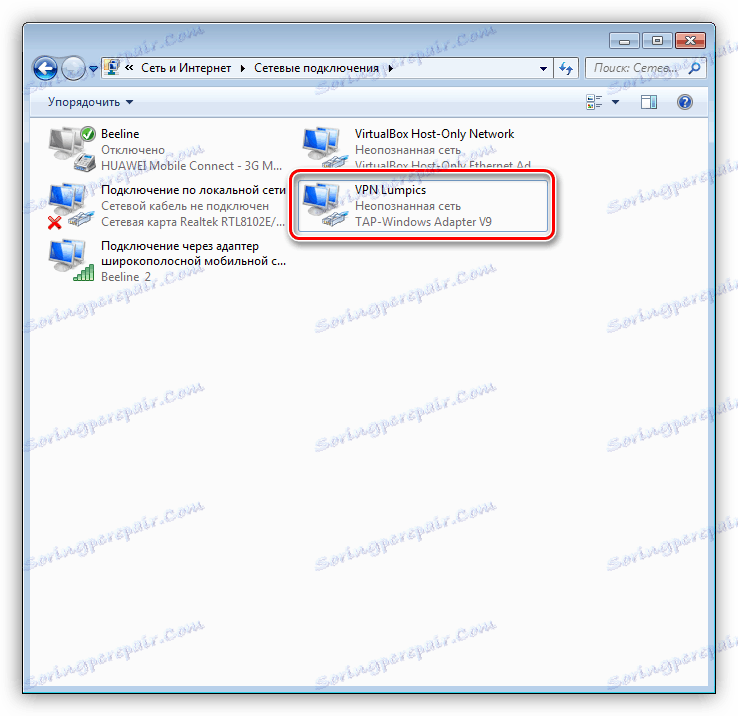

- Tukaj moramo najti povezavo prek "TAP-Windows Adapter V9" . To lahko storite tako, da kliknete povezavo RMB in odprete njegove lastnosti.

![Lastnosti omrežnega vmesnika v operacijskem sistemu Windows 7]()

- Preimenujte v "VPN Lumpics" brez narekov. To ime se mora ujemati z parametrom "dev-node" v datoteki server.ovpn .

![Preimenujte omrežno povezavo v operacijskem sistemu Windows 7]()

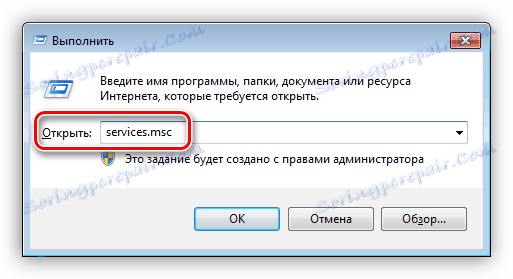

- Zadnji korak je zagon storitve. Pritisnite kombinacijo tipk Win + R , vnesite spodnjo vrstico in pritisnite ENTER .

services.msc![Dostop do zaslona Storitve iz menija Zaženi v operacijskem sistemu Windows 7]()

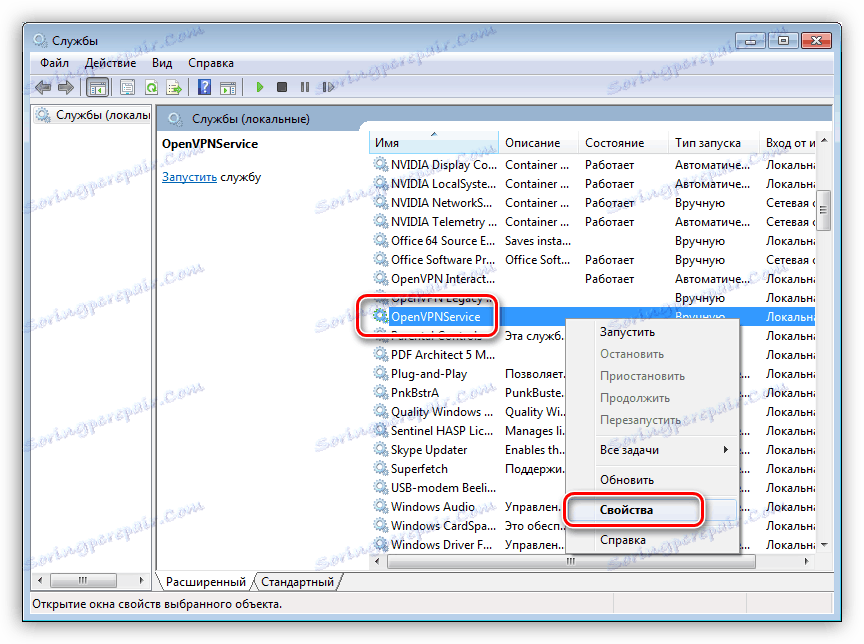

- Našli smo storitev z imenom "OpenVpnService" , kliknite RMB in pojdite na njegove lastnosti.

![Prehod na lastnosti storitve OpenVpnService v operacijskem sistemu Windows 7]()

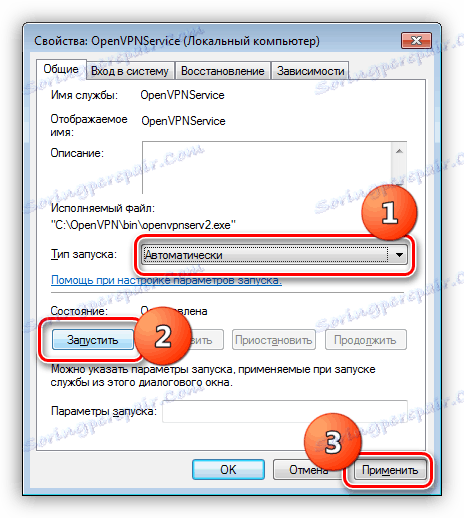

- Vrsta zagona se spremeni v "Samodejno" , začnemo s servisom in kliknite »Uporabi« .

![Nastavitev vrste zagona in zagon OpenVpnService v operacijskem sistemu Windows 7]()

- Če naredimo vse pravilno, potem rdeči križ izgine v bližini adapterja. To pomeni, da je povezava pripravljena iti.

![Aktivna omrežna povezava OpenVPN]()

Konfiguriranje strani odjemalca

Preden začnete nastavljati odjemalca, morate na strežniškem računalniku opraviti več dejanj - ustvariti ključe in potrditi konfiguracijo povezave.

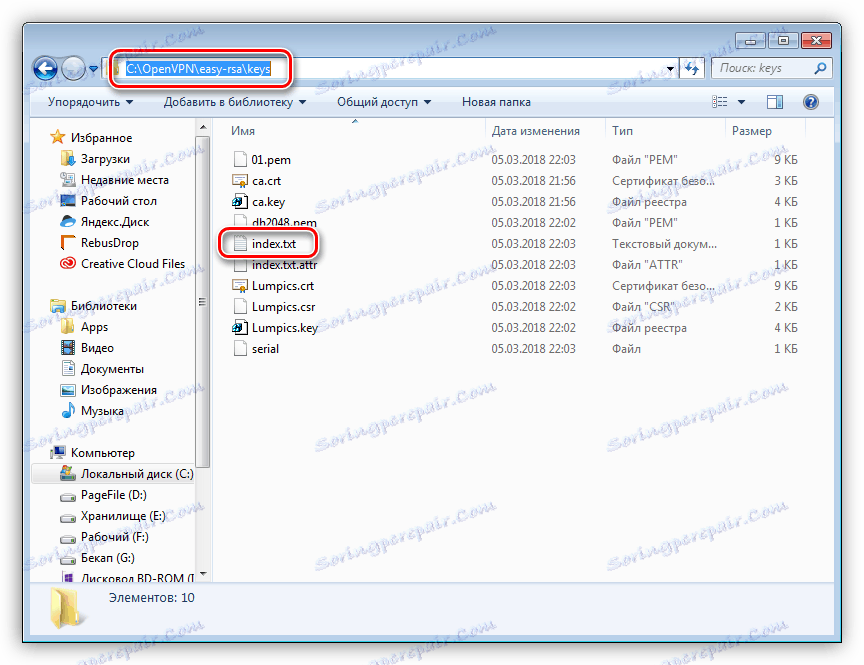

- Pojdite v imenik "easy-rsa" , nato v mapo "keys" in odprite datoteko index.txt .

![Datoteka indeksa v mapi s ključi in potrdili na strežniku OpenVPN]()

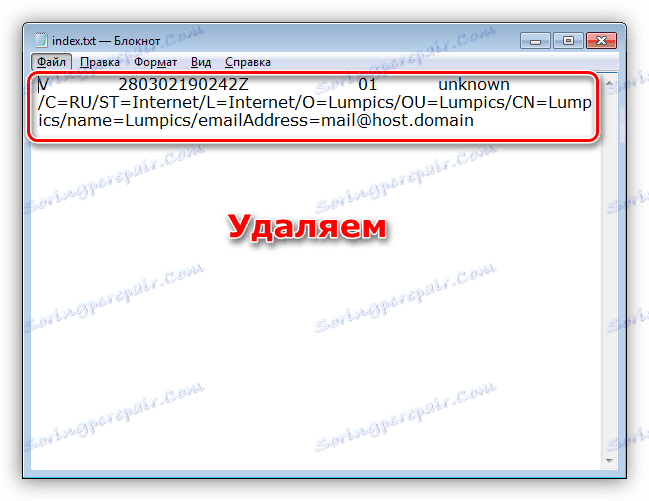

- Odprite datoteko, izbrišite celotno vsebino in shranite.

![Brisanje podatkov iz indeksne datoteke na strežniku OpenVPN]()

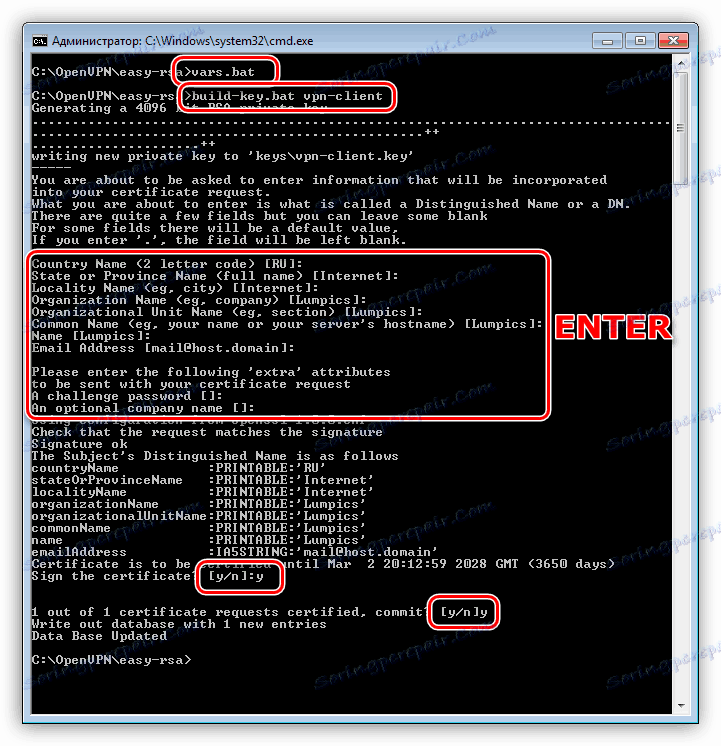

- Pojdite nazaj na "easy-rsa" in zaženite ukazno vrstico (SHIFT + RMB - Open ukazno okno).

- Nato zaženite vars.bat in nato ustvarite potrdilo odjemalca.

build-key.bat vpn-client![Ustvarjanje ključev in potrdil odjemalca na strežniku OpenVPN]()

To je splošno potrdilo za vse naprave v omrežju. Za večjo varnost lahko ustvarite lastne datoteke za vsak računalnik, vendar pa jih poimenujete drugače (ne "vpn-client" , temveč "vpn-client1" in tako naprej). V tem primeru boste morali ponoviti vse korake, začenši s čiščenjem index.txt.

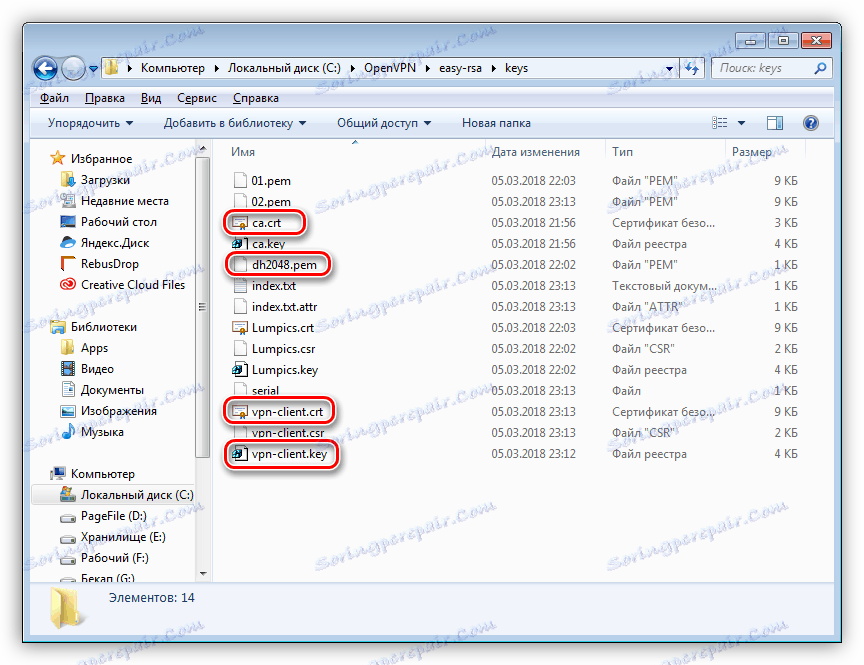

- Zadnji korak je, da stranki prenese vpn-client.crt , vpn-client.key , ca.crt in dh2048.pem datoteke . To lahko storite na poljuben način, na primer pišite na USB-pomnilniški pogon ali prenesite prek omrežja.

![Kopiranje ključa in datotek certifikatov na strežniku OpenVPN]()

Delo, ki ga je treba opraviti na odjemalskem računalniku:

- Namestite OpenVPN na običajen način.

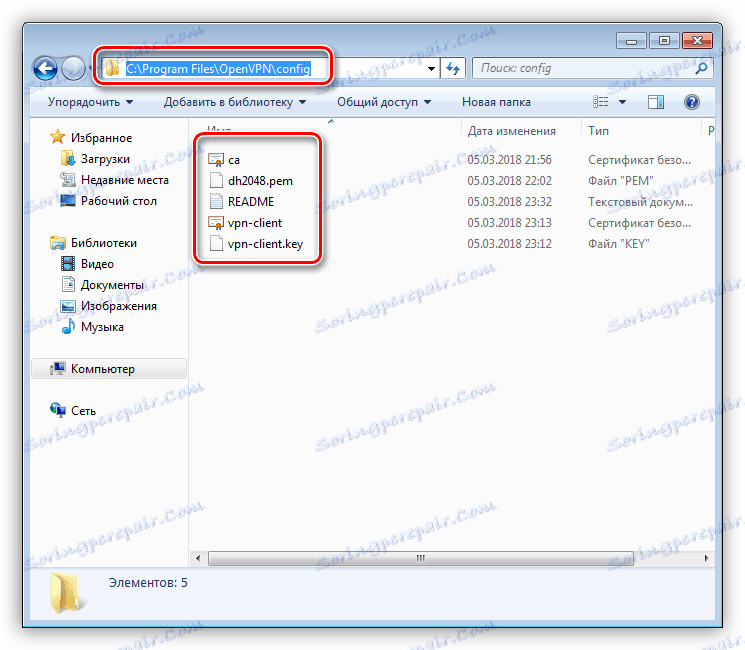

- Odprite imenik z nameščenim programom in pojdite v mapo "config" . Tukaj morate vstaviti naš certifikat in ključne datoteke.

![Prenos ključev in datotek potrdil na odjemalski računalnik z OpenVPN]()

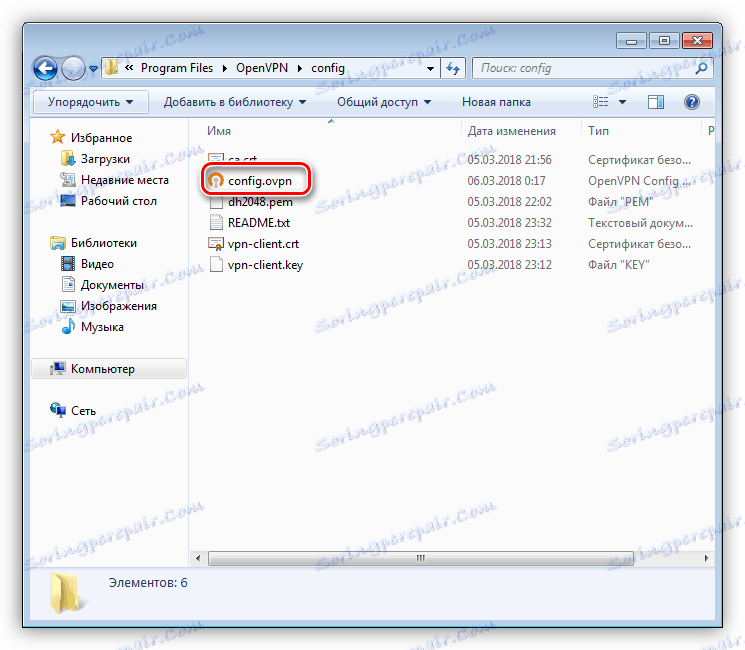

- V isti mapi ustvarite besedilno datoteko in jo preimenujte v config.ovpn .

![Ustvarjanje konfiguracijske datoteke na odjemalskem računalniku z OpenVPN]()

- Odprite v urejevalniku in napišite naslednjo kodo:

client

resolv-retry infinite

nobind

remote 192.168.0.15 443

proto udp

dev tun

comp-lzo

ca ca.crt

cert vpn-client.crt

key vpn-client.key

dh dh2048.pem

float

cipher DES-CBC

keepalive 10 120

persist-key

persist-tun

verb 0V "oddaljeni" vrstici lahko vnesete zunanji IP-naslov strežniškega stroja - tako bomo dobili dostop do interneta. Če pustite vse, kot je, se bo mogoče povezati samo s strežnikom prek šifriranega kanala.

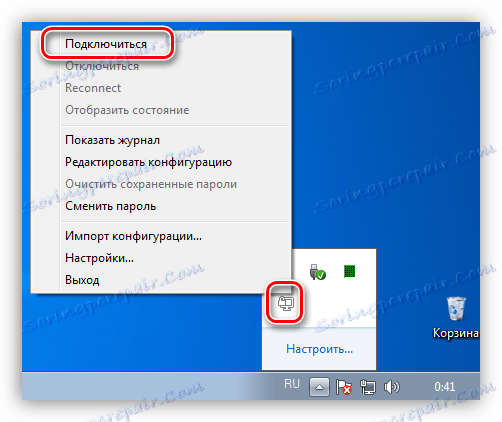

- Ustvarimo GUI OpenVPN v imenu skrbnika s pomočjo bližnjice na namizju, nato v pladnju najdemo ustrezno ikono, kliknite RMB in izberite prvi element z imenom »Poveži« .

![Povezava s strežnikom OpenVPN na odjemalskem računalniku]()

S tem je končana konfiguracija strežnika OpenVPN in odjemalca.

Zaključek

Organiziranje lastnega VPN omrežja vam bo omogočilo čim večjo zaščito prenesenih podatkov in varnejšo spletno surfanje. Glavna stvar je, da bodite bolj previdni pri nastavljanju delov strežnika in odjemalca, s pravimi ukrepi pa lahko uživate v vseh prednostih zasebnega navideznega omrežja.