Nastavitev SSH na CentOS 7

SSH (varna lupina) - protokol za ustvarjanje šifrirane povezave med odjemalcem in strežnikom. Zahvaljujoč tej tehnologiji lahko na daljavo upravljate računalnik. Interakcija s pripomočkom se pojavi v terminalu in se privzeto doda v operacijski sistem CentOS 7. t Zato bi danes želeli podrobneje razmisliti o standardnem postopku konfiguracije, ki bo koristen vsem, ki bodo delali s SSH.

Vsebina

Konfigurirajte SSH v CentOS 7

Postopek konfiguracije je individualen za vsakega skrbnika sistema, vendar je še vedno nekaj elementov, ki so uporabni za vse uporabnike. V tem članku bomo govorili ne le o strežniški komponenti, temveč tudi o odjemalski komponenti, prav tako pa bomo navedli, katera naprava izvaja določeno dejanje.

Nameščanje komponent in zagon strežnika

Mi smo že povedali, da je SSH po privzetku dodan na seznam sistemskih knjižnic CentOS 7, včasih pa iz računalnika manjkajo potrebne komponente. V tem primeru bodo morali dodati in nato aktivirati strežnik.

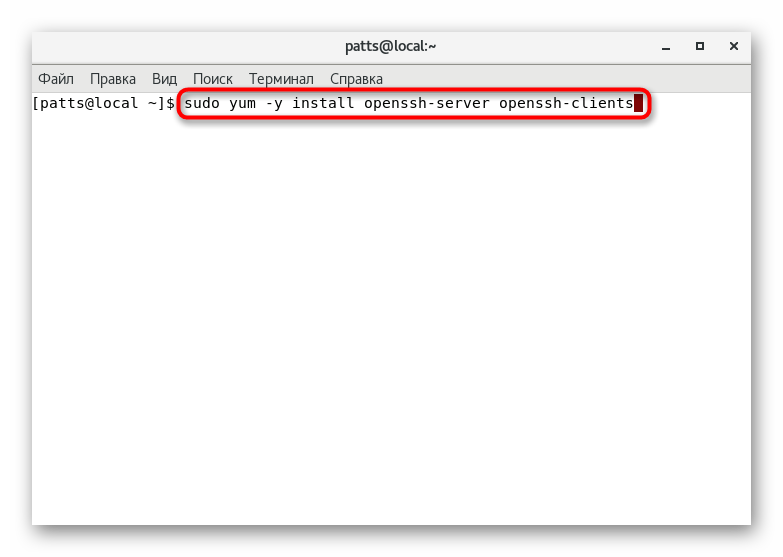

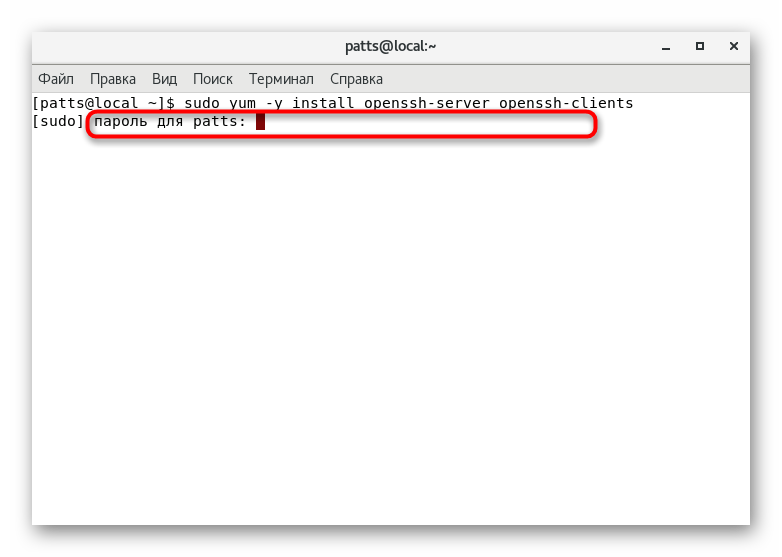

- Odprite Terminal in vnesite ukaz

sudo yum -y install openssh-server openssh-clients. - Preverite pristnost računa uporabnika, tako da vnesete geslo. Upoštevajte, da na ta način vneseni znaki niso prikazani v nizu.

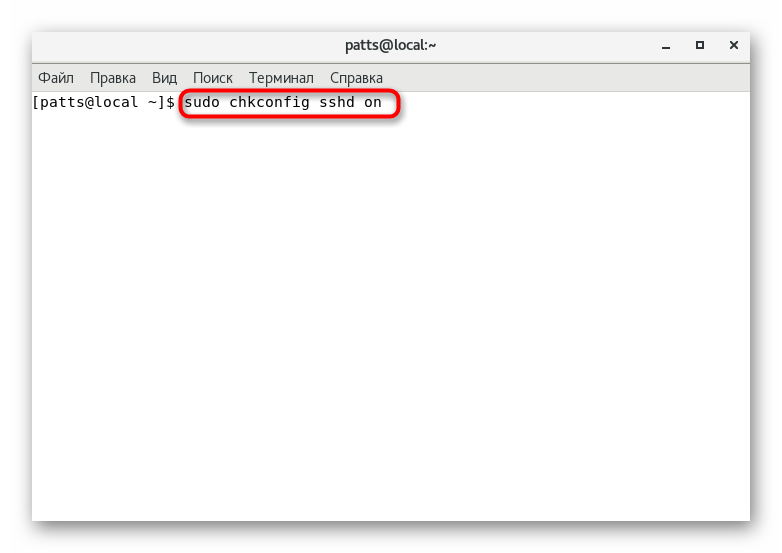

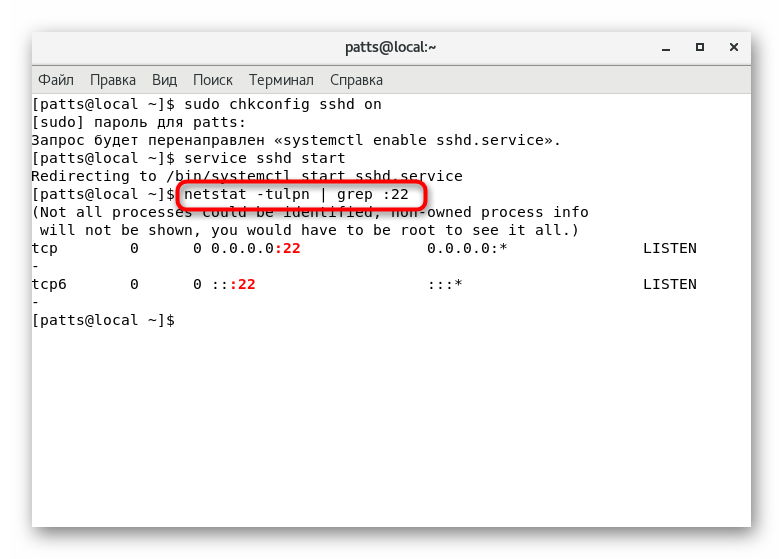

- Zaženite preverjanje konfiguracije s

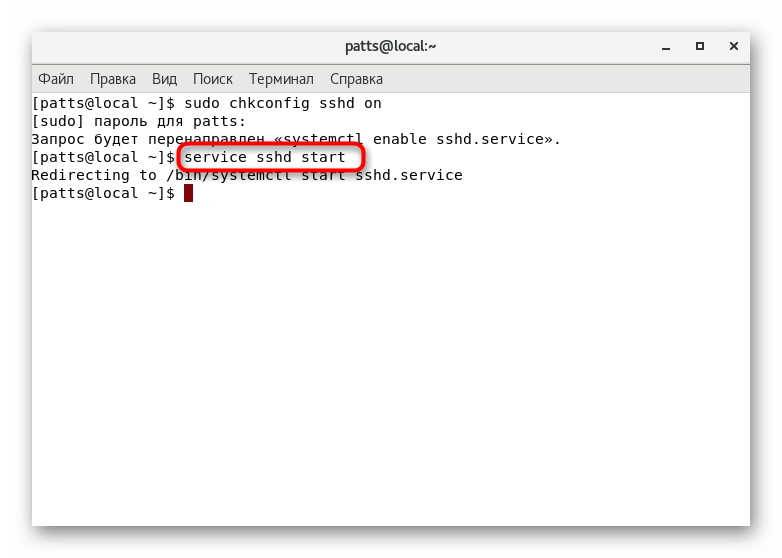

sudo chkconfig sshd on. - Nato zaženite storitev SSH, pri čemer

service sshd start. - Ostaja le preverjanje, ali je privzeta vrata odprta. V ta namen uporabite vrstico

netstat -tulpn | grep :22netstat -tulpn | grep :22.

Po uspešnem zaključku zgornjih navodil se lahko varno premaknete na začetek konfiguracije. Opozarjamo vas na dejstvo, da je treba med aktiviranjem ukazov prebrati obvestila, ki so prikazana na zaslonu. Lahko kažejo na pojav nekaterih napak. Pravočasno odpravljanje vseh težav bo pomagalo preprečiti nadaljnje težave.

Urejanje konfiguracijske datoteke

Seveda se konfiguracijska datoteka ureja samo po presoji skrbnika sistema. Vendar pa želimo pokazati, kako ga zagnati v urejevalniku besedila in katere elemente je treba najprej poudariti.

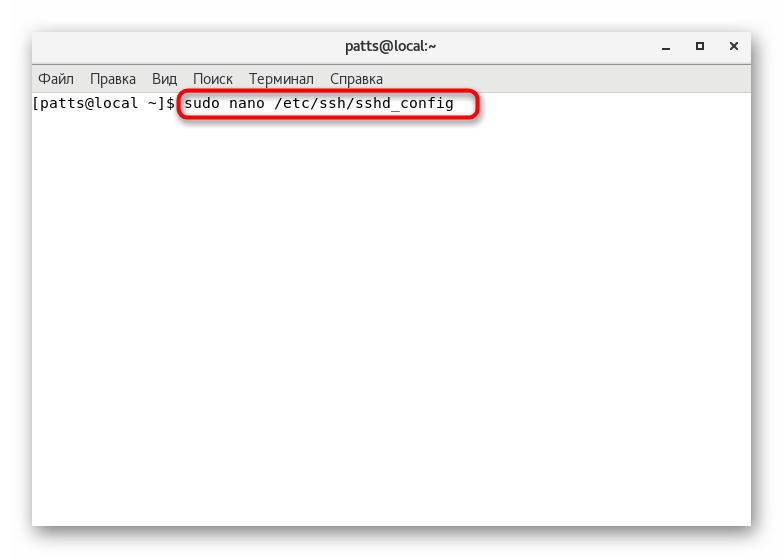

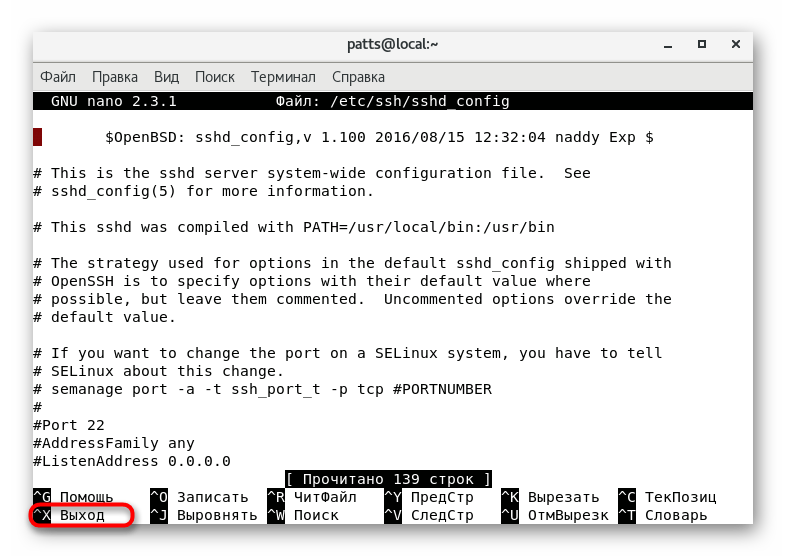

- Priporočamo uporabo nano urejevalnika, ki ga lahko namestite z ukazom

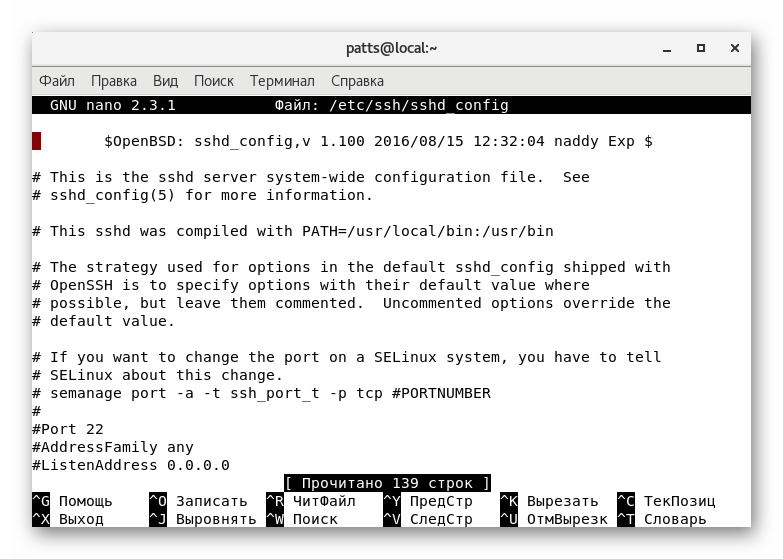

sudo yum install nano. Ko je namestitev končana, zaženite konfiguracijsko datoteko preksudo nano /etc/ssh/sshd_config. - Boste poznali vse razpoložljive možnosti. Nekateri so komentirani, torej pred znakom je znak # . V skladu s tem odstranite ta simbol, razčlenite parameter in bo veljaven. Standardna vrata lahko spremenite tako, da spremenite vrednost niza "Port" v katerokoli drugo. Poleg tega je priporočljivo, da drugi protokol namestite s protokolom 2 . Nato se bo raven varnosti povečala.

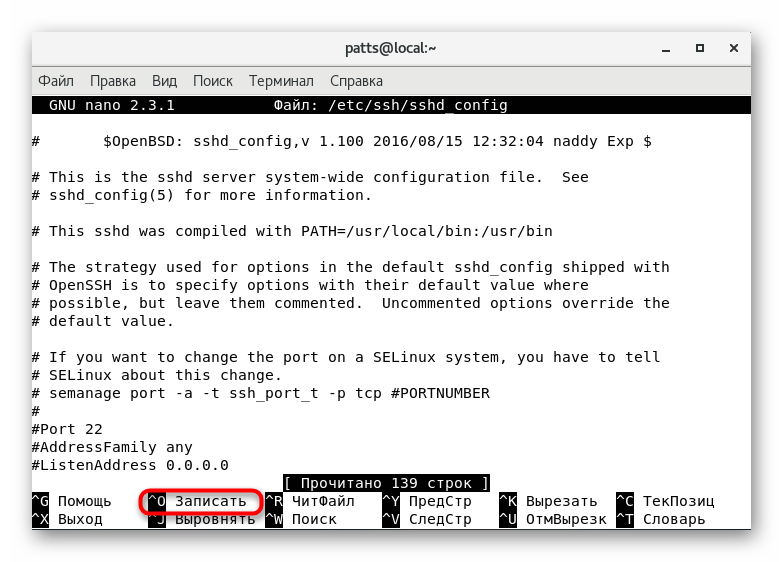

- Te in druge parametre spreminja samo skrbniška nastavitev. Podrobne informacije o vsaki od njih najdete v uradni dokumentaciji SSH. Ko je urejanje končano, shranite spremembe s pritiskom na tipko Ctrl + O.

- Za izhod iz urejevalnika uporabite Ctrl + X.

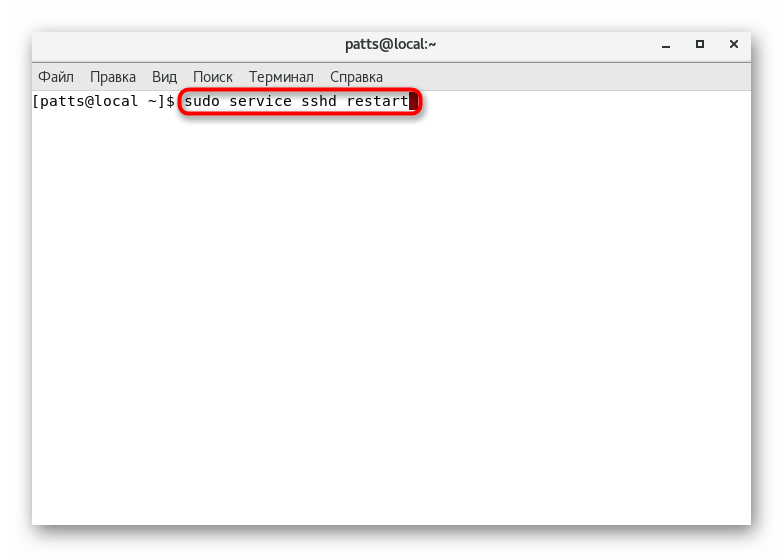

- Znova zaženite storitev prek storitve

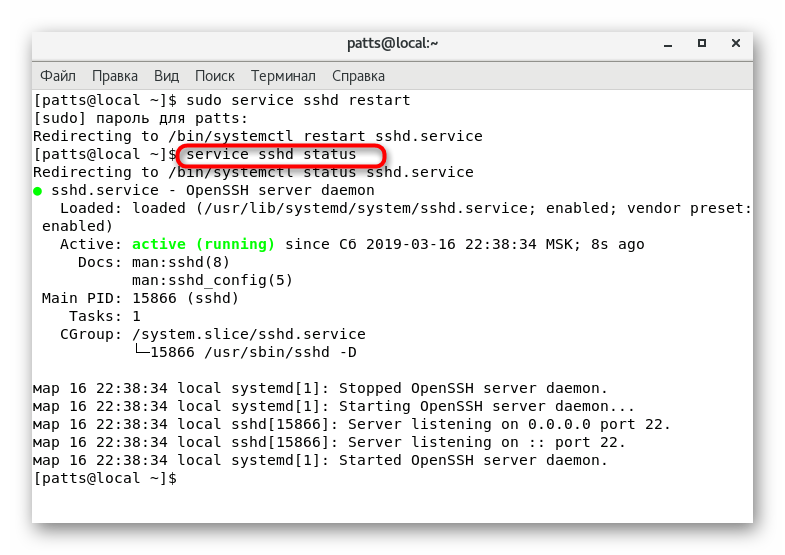

sudo service sshd restartda bodo spremembe začele veljati. - Potem lahko preverite status SSH, da se prepričate, da deluje, preko

service sshd status.

Urejanje konfiguracijske datoteke spremeni številne parametre, vendar glavni postopek - dodajanje in konfiguriranje tipk - poteka s posebnimi ukazi, o katerih želimo še govoriti.

Ustvarjanje para ključev RSA

Kriptografski algoritem RSA (kratica za imena Rivest, Shamir in Adleman) uporablja storitev SSH za ustvarjanje para ključev. To dejanje vam omogoča, da čim bolj zaščitite odjemalske in strežniške dele pri vzpostavljanju povezav. Za ustvarjanje para ključev boste morali uporabiti obe verigi.

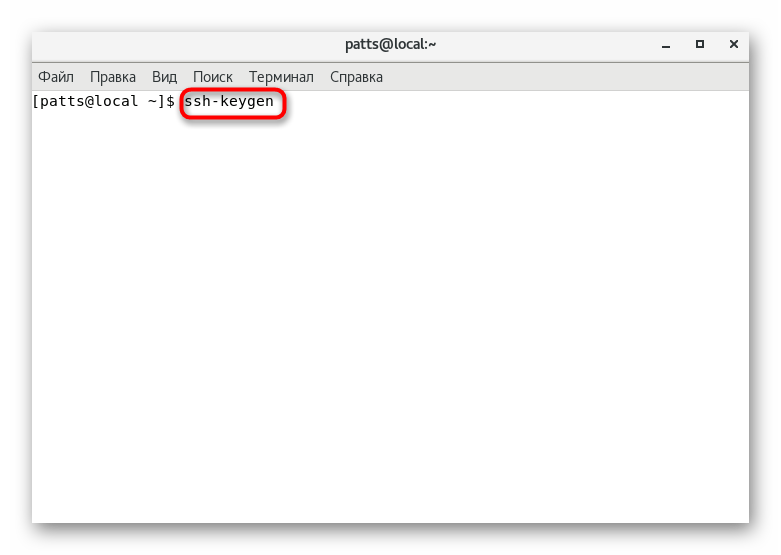

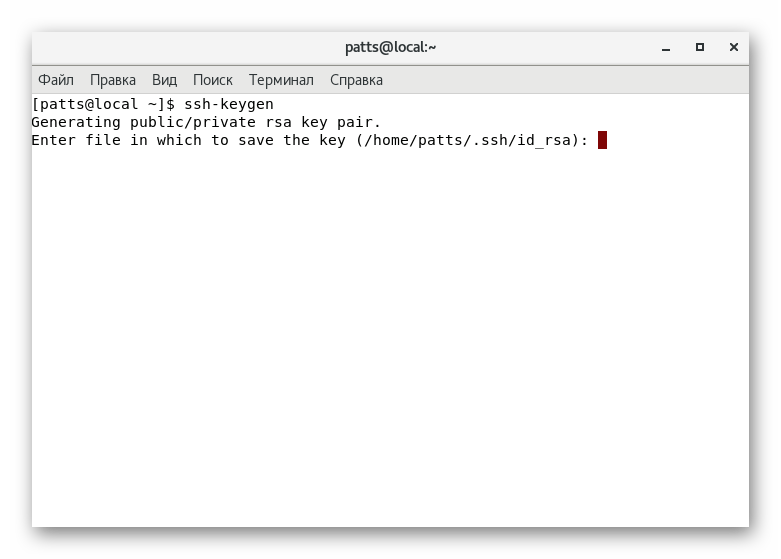

- Najprej pojdite na odjemalski računalnik in

ssh-keygenmizo vnesitessh-keygen. - Po aktivaciji se bo pojavila nova vrstica, kjer boste morali določiti pot za shranjevanje ključa. Če želite zapustiti privzeto mesto, ne vnesite ničesar, ampak preprosto pritisnite tipko Enter .

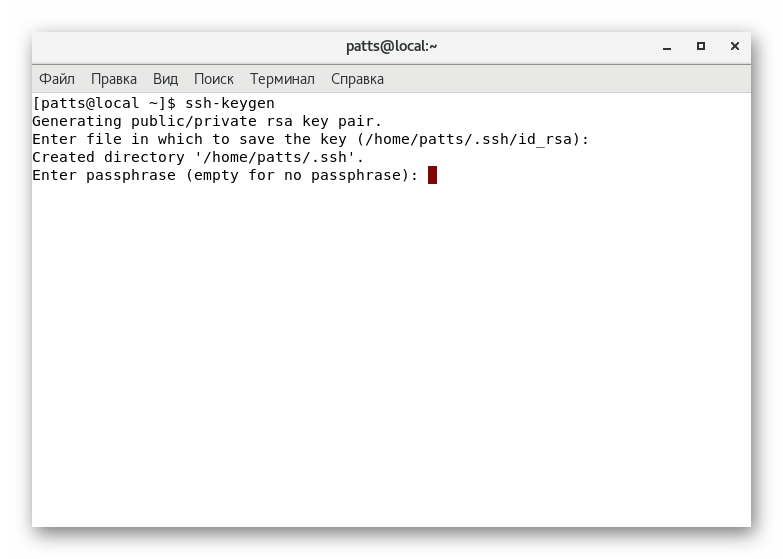

- Nato se ustvari geslo. Zagotovil bo varnost pred nepooblaščenim dostopom do sistema. Ko ustvarite geslo, ga boste morali ponoviti.

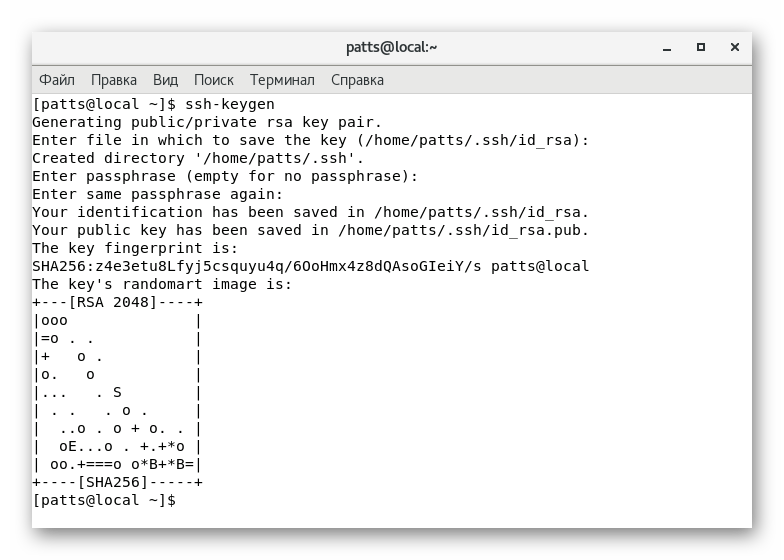

- Pri tej generaciji je postopek končan. Na zaslonu boste videli sam ključ in naključno dodeljeno sliko.

Po uspešni izvedbi zgornjih smernic se bodo prikazali javni in zasebni ključi, ki bodo v prihodnosti uporabljeni za overjanje s strežnikom. Če želite to narediti, morate ključ prenesti na strežnik in onemogočiti vnos gesla.

Kopiranje javnega ključa v strežnik

Kot je navedeno zgoraj, je kopiranje ključa potrebno za nadaljnje preverjanje pristnosti brez gesla. Za takšno dejanje je lahko eden od treh načinov, od katerih bo vsak najbolj optimalen v določenih situacijah. Poglejmo vse v redu.

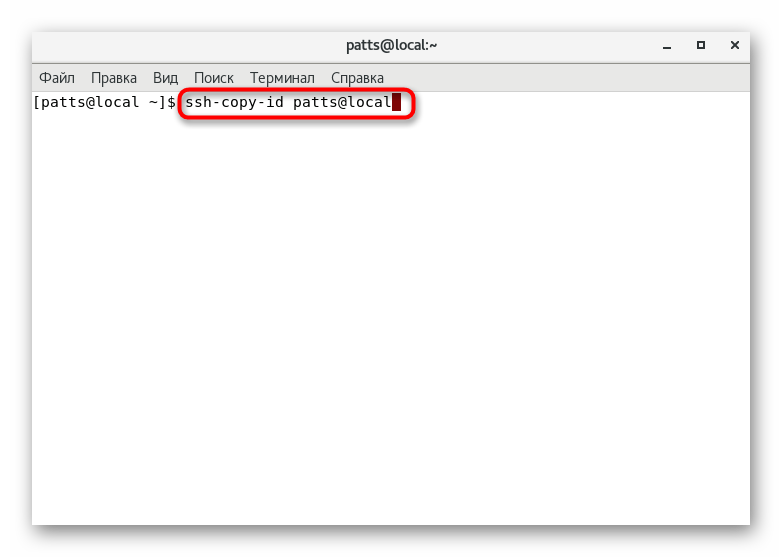

Pripomoček Ssh-copy-id

Kopiranje javnega ključa prek pripomočka ssh-copy-id je najlažja metoda. Vendar pa je primeren le, če je to orodje v računalniku. Registrirati morate samo eno ime ssh-copy-id username@remote_host , kjer je username @ remote_host uporabniško ime in gostitelj oddaljenega strežnika.

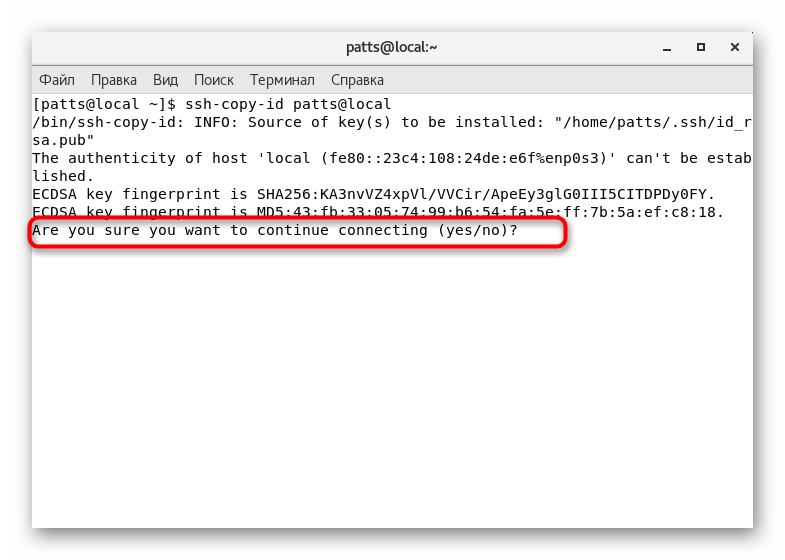

Če je povezava prvič vzpostavljena, se na zaslonu prikaže sporočilo podobne narave:

The authenticity of host '111.111.11.111 (111.111.11.111)' can't be established.

ECDSA key fingerprint is fd:fd:d4:f9:77:fe:73:84:e1:55:00:ad:d6:6d:22:fe.

Are you sure you want to continue connecting (yes/no)?

To pomeni, da strežnik ni na seznamu zaupanja vrednih virov in bo vprašan, ali je vredno vzpostaviti nadaljnjo povezavo. Izberite možnost yes .

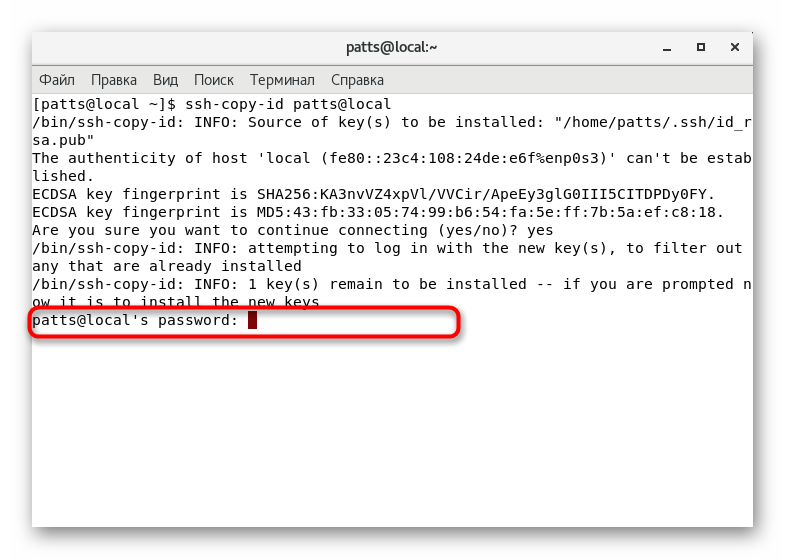

Ostaja le vnos gesla za račun strežnika in postopek kopiranja prek zgoraj navedenega pripomočka bo uspešno zaključen.

Kopiranje javnega ključa prek SSH

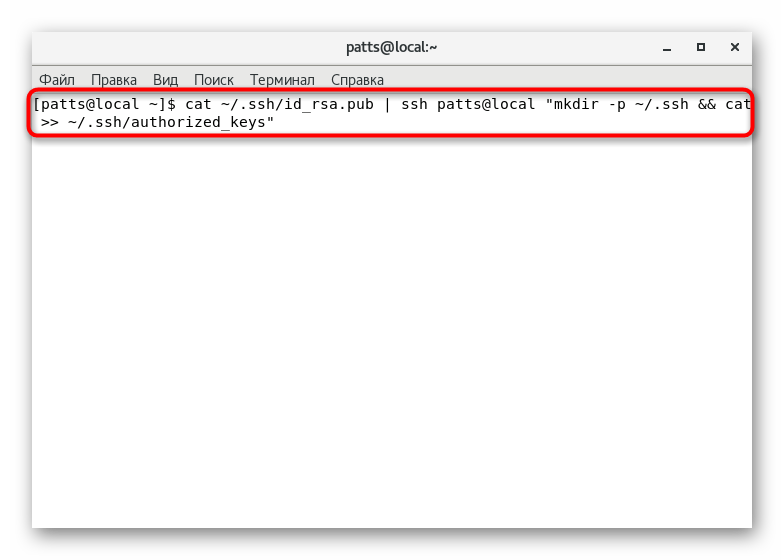

V odsotnosti pripomočka ssh-copy-id priporočamo uporabo standardnih funkcij orodja SSH, če imate seveda dostop do strežniškega računa. Raztovarjanje ključev poteka prek redne povezave, in sicer:

- Ukaz cat vam omogoča branje in takoj dodajanje ključa v datoteko na strežniškem računalniku. To naredite tako, da vnesete

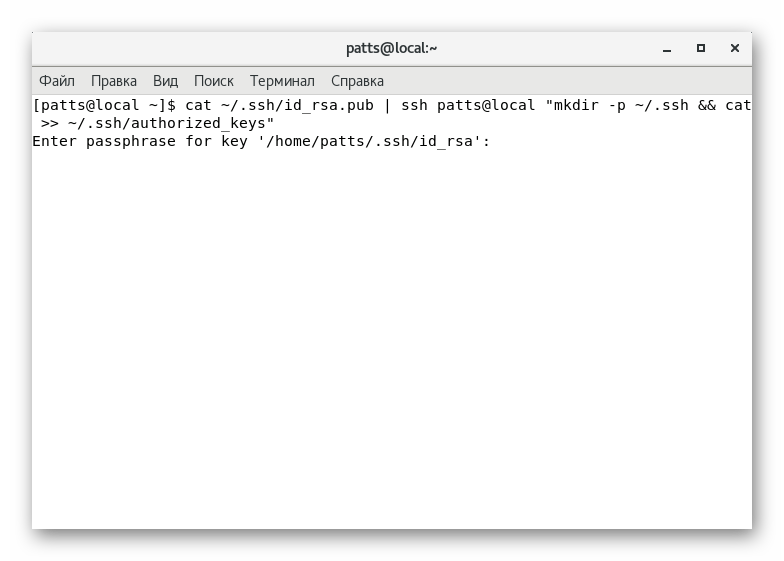

cat ~/.ssh/id_rsa.pub | ssh username@remote_host "mkdir -p ~/.ssh && cat >> ~/.ssh/authorized_keys"cat ~/.ssh/id_rsa.pub | ssh username@remote_host "mkdir -p ~/.ssh && cat >> ~/.ssh/authorized_keys", kjer je username @ remote_host ime računa in gostitelja oddaljenega računalnika. Upoštevajte, da bo možnost >> dodala ključ do konca datoteke in ga ne prepisala v celoti. Zato bodo shranjene tudi prej vnesene tipke. - Za povezavo vnesite geslo.

- Ne pozabite ponovno zagnati strežnika preko

sudo service sshd restartda posodobite sezname ključev.

Ročno kopiranje javnega ključa

Včasih obstajajo situacije, ko je nemogoče uporabiti pripomoček ssh-copy-id , prav tako ni dostopa do gesla. Kopiranje se opravi ročno.

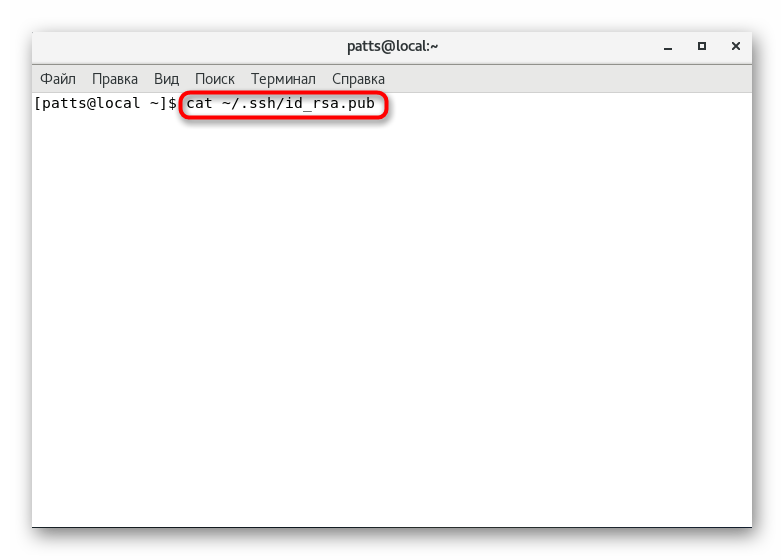

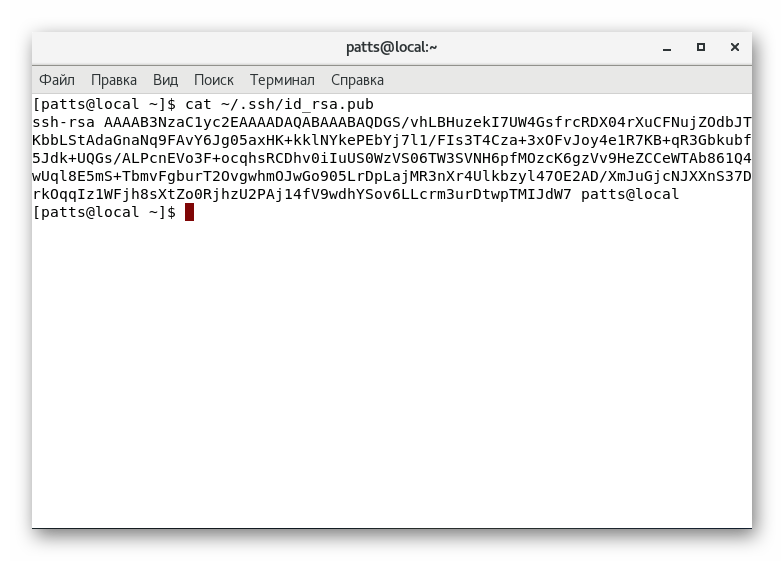

- Najprej poiščite ta ključ skozi znani cat ukaz, tako da v konzolo vnesete

cat ~/.ssh/id_rsa.pub. - Kopirajte njegovo vsebino v ločeno datoteko.

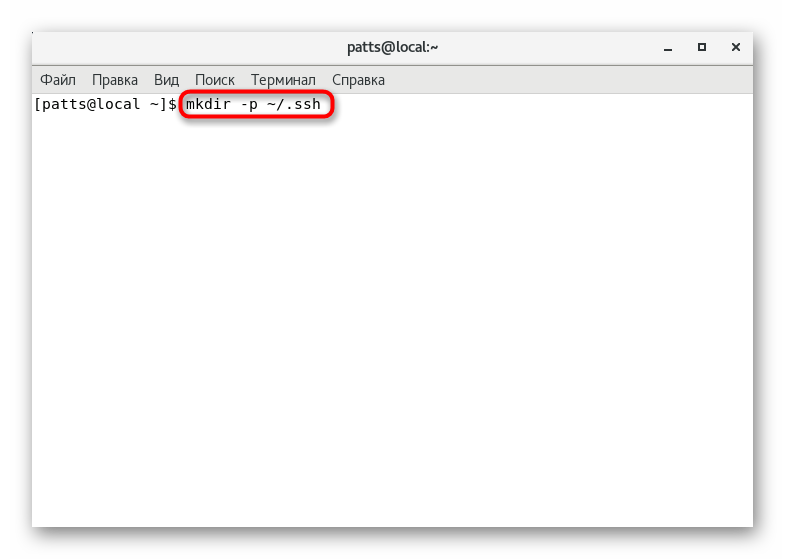

- Povežite se z oddaljenim računalnikom s katero koli priročno metodo in ustvarite imenik

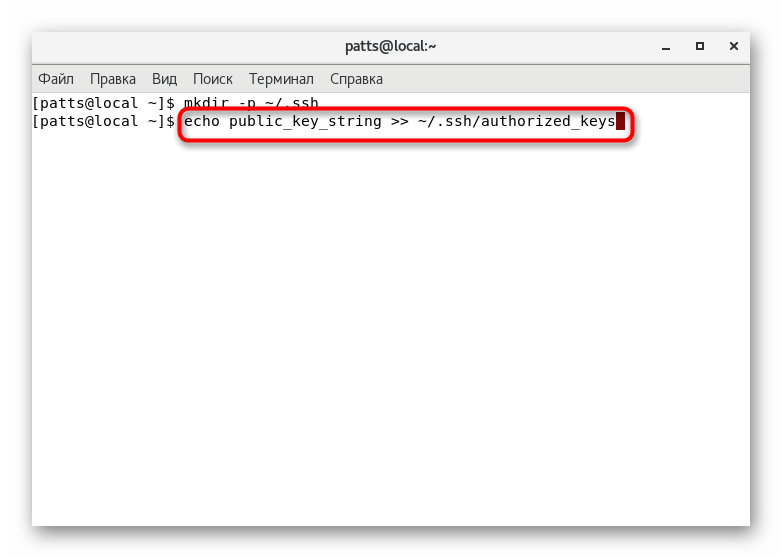

mkdir -p ~/.ssh. Ukaz ne bo naredil ničesar, če imenik že obstaja. - Ostaja samo, da vnesete podatke v datoteko "authorized_keys" . Ukaz

echo public_key_string >> ~/.ssh/authorized_keysbo dodal ključ k datoteki ali najprej ustvaril datoteko, če manjka. Namesto »public_key_string« morate predhodno pridobljeni niz vstaviti s ključem.

S tem se uspešno zaključi postopek kopiranja ključa. Zaradi tega je preverjanje pristnosti strežnika zdaj na voljo z vnosom ssh username@remote_host . Lahko pa se povežete z geslom, kar zmanjša varnost takega omrežja.

Onemogoči preverjanje pristnosti gesla

Če onemogočite možnost prijave z geslom, mimo ključa, je ta oddaljena povezava manj varna. Zato je priporočljivo deaktivirati to funkcijo, da preprečite nepooblaščeno preverjanje pristnosti z vdori.

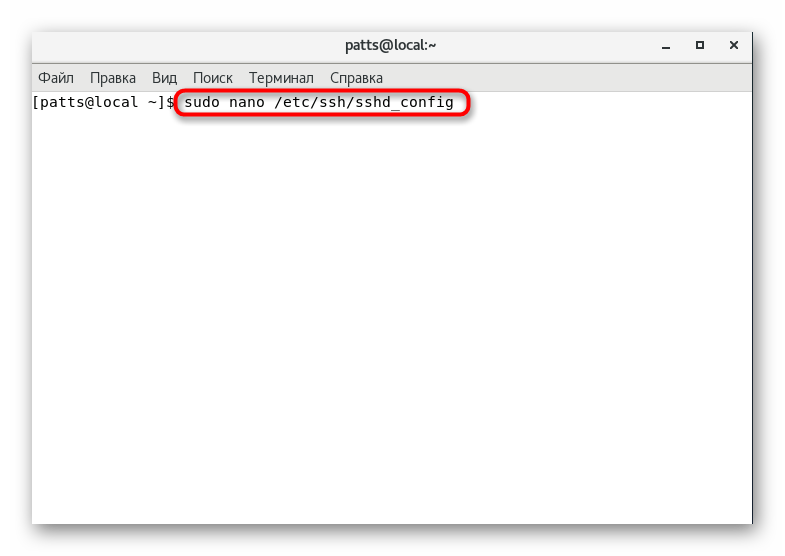

- Na oddaljenem strežniku zaženite konfiguracijsko datoteko SSH prek

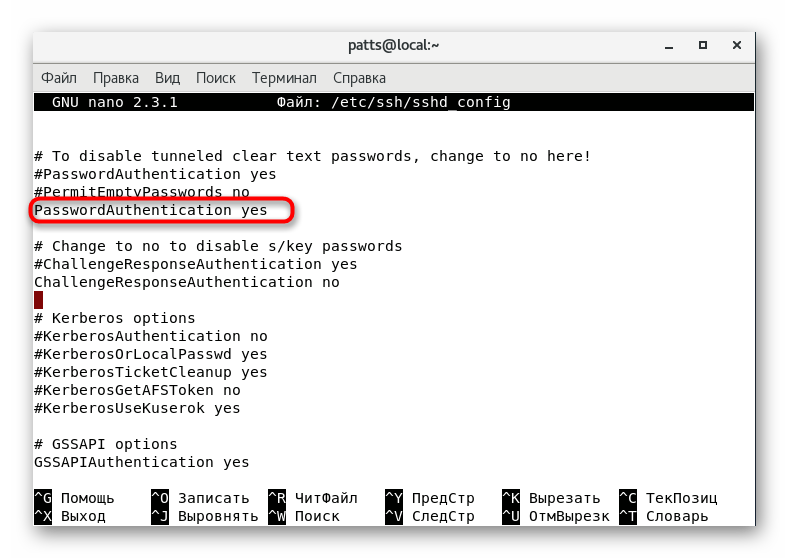

sudo nano /etc/ssh/sshd_config. - Poiščite parameter PasswordAuthentication in spremenite vrednost na

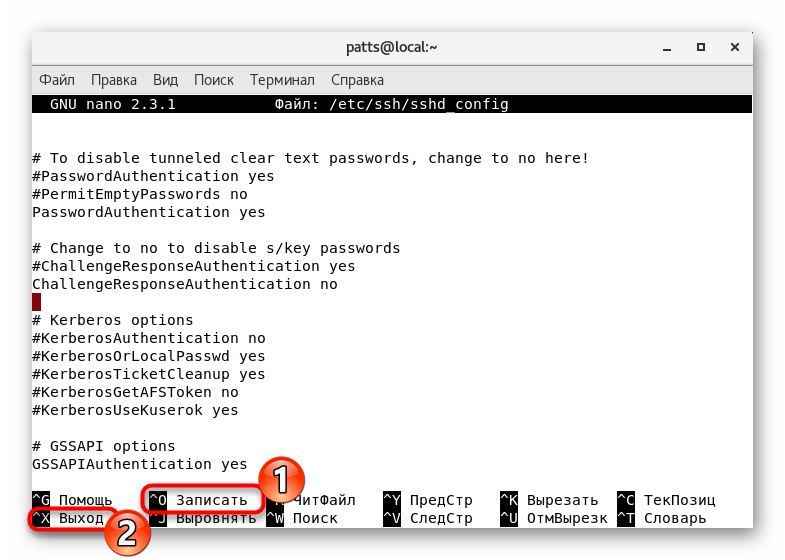

no. - Shranite spremembe in dokončajte delo v urejevalniku besedila.

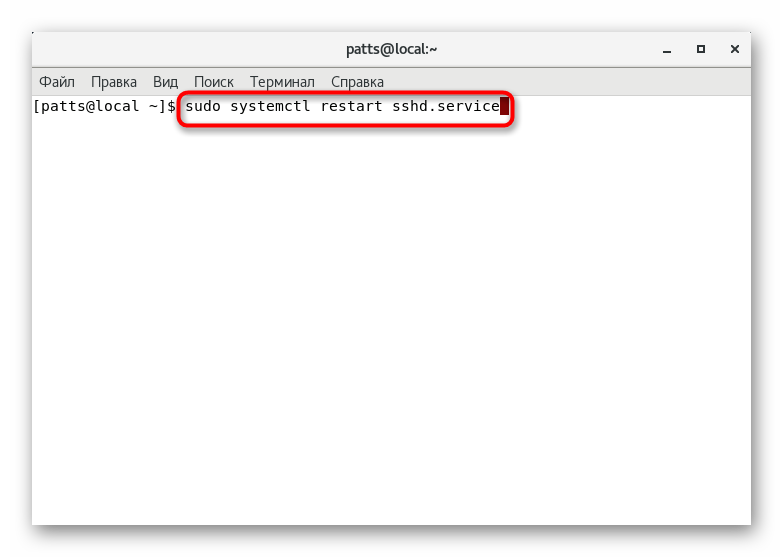

- Novi parameter bo začel veljati šele po ponovnem

sudo systemctl restart sshd.service.

Ta članek, v katerem ste bili seznanjeni z osnovnimi konfiguracijskimi točkami protokola SSH, se konča. Priporočamo, da po aktiviranju ukazov pregledate vsebino izpisa, saj včasih obstajajo opisi napak. Rešitev poiščite v uradni dokumentaciji orodja ali distribucije CentOS.