Namestite OpenVPN v Ubuntu

Nekateri uporabniki so zainteresirani za ustvarjanje zasebnega virtualnega omrežja med dvema računalnikoma. Zagotavlja nalogo s pomočjo tehnologije VPN (Virtual Private Network). Povezava se izvaja preko odprtih ali zaprtih pripomočkov in programov. Po uspešni namestitvi in konfiguraciji vseh komponent se postopek lahko šteje za popoln, povezava pa je varna. Nadalje bi želeli podrobno razpravljati o implementaciji obravnavane tehnologije prek odjemalca OpenVPN v operacijskem sistemu, ki temelji na jedru Linuxa.

Vsebina

Namestite OpenVPN v Linux

Ker večina uporabnikov uporablja distribucije, ki temeljijo na Ubuntu, bodo danes navodila temeljila na teh različicah. V drugih primerih temeljna razlika pri namestitvi in konfiguraciji OpenVPN ne boste opazili, razen če morate slediti skladnji distribucije, o kateri lahko preberete v uradni dokumentaciji vašega sistema. Ponujamo vam, da se seznanite s celotnim postopkom korak za korakom, da boste podrobno razumeli vsako dejanje.

Ne pozabite, da delovanje OpenVPN poteka prek dveh vozlišč (računalnik ali strežnik), kar pomeni, da namestitev in konfiguracija velja za vse udeležence v povezavi. Naslednja vaja se bo osredotočila na delo z dvema viroma.

1. korak: Namestite OpenVPN

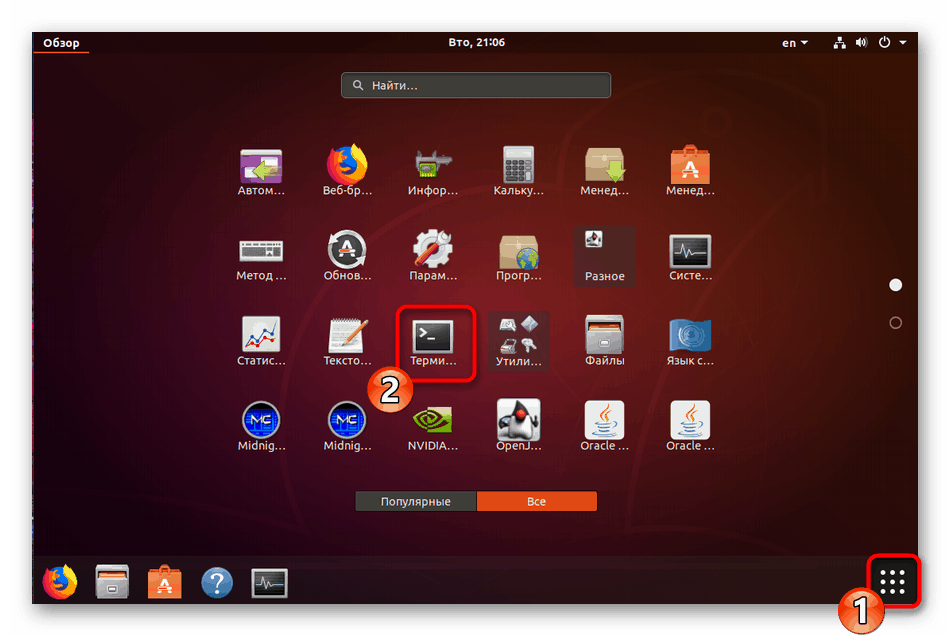

Seveda morate začeti z dodajanjem vseh potrebnih knjižnic v računalnike. Pripravite se na dejstvo, da bo za izvedbo naloge uporabljena izključno vgrajena v operacijski sistem "Terminal" .

- Odprite meni in zaženite konzolo. To lahko storite tudi s kombinacijo tipk Ctrl + Alt + T.

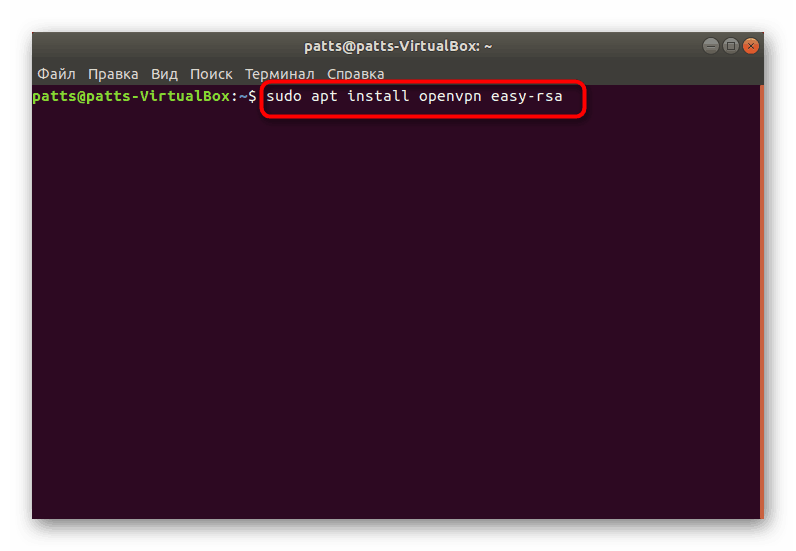

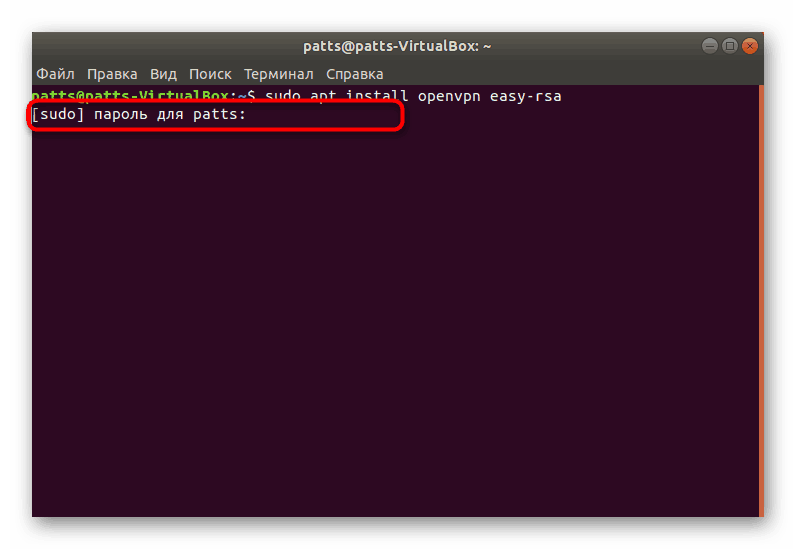

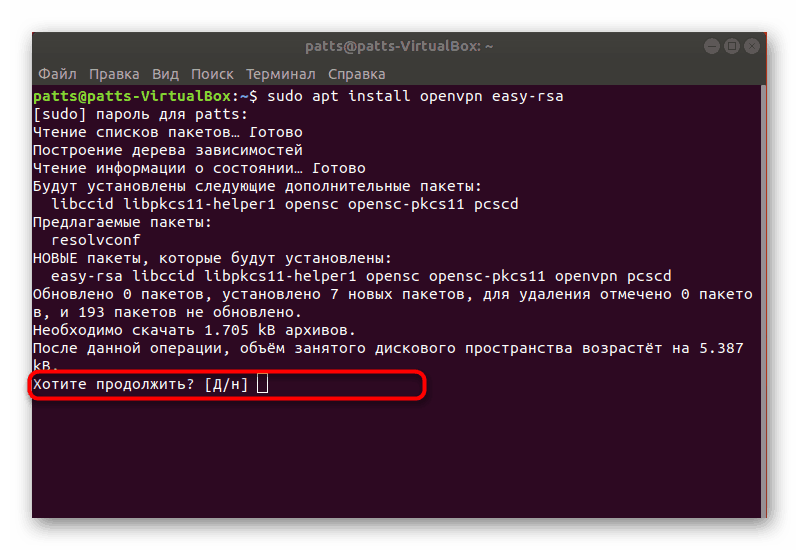

- Registrirajte

sudo apt install openvpn easy-rsaza namestitev vseh potrebnih repozitorijev. Po vnosu pritisnite Enter . - Podajte geslo za račun superuporabnika. Znaki pri tipkanju niso prikazani v polju.

- Dodajte nove datoteke tako, da izberete ustrezno možnost.

Pojdite na naslednji korak samo, ko je namestitev izvedena na obeh napravah.

2. korak: Ustvarjanje in konfiguriranje organa za potrjevanje

Center za specifikacije je odgovoren za preverjanje javnih ključev in zagotavlja močno šifriranje. Ustvarjen je na napravi, na katero se bodo kasneje povezali drugi uporabniki, zato odprite konzolo na želenem računalniku in sledite tem korakom:

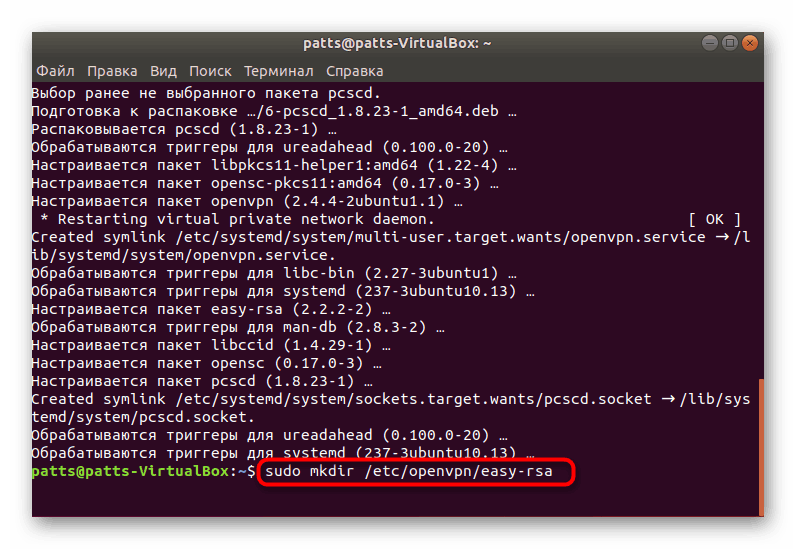

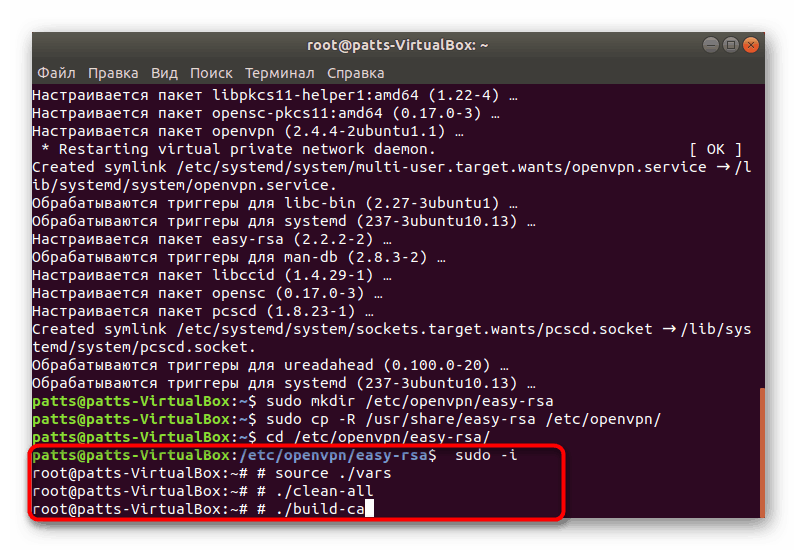

- Najprej je ustvarjena mapa za shranjevanje vseh ključev. Lahko ga postavite kjerkoli, vendar je bolje najti varno mesto. Uporabite ukaz

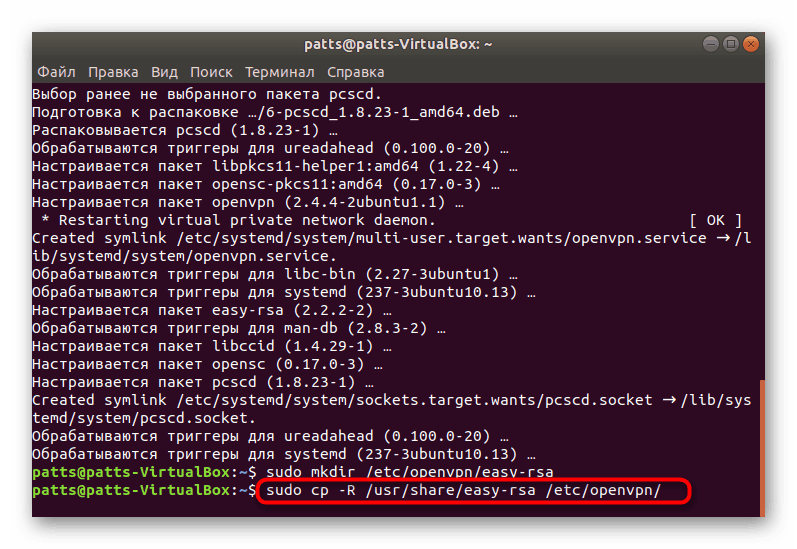

sudo mkdir /etc/openvpn/easy-rsa, kjer je / etc / openvpn / easy-rsa mesto za izdelavo imenika. - Nadalje je v tej mapi potrebno namestiti add-on skripte easy-rsa, to pa storimo preko

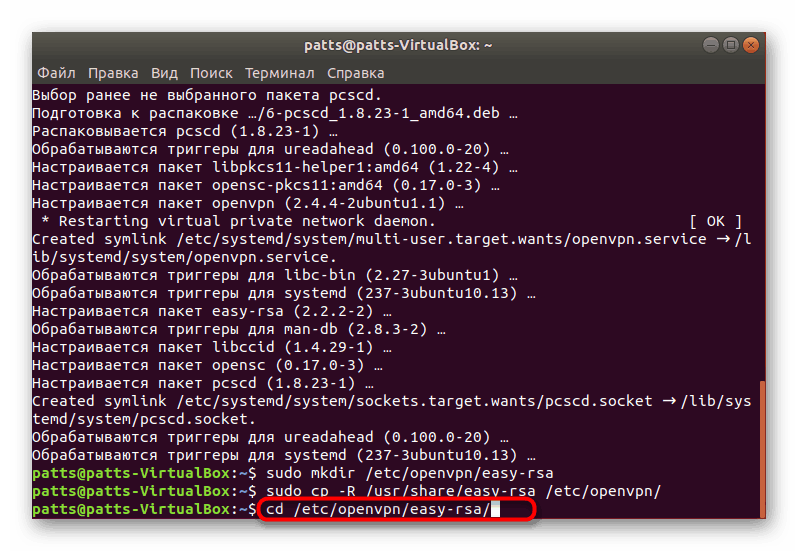

sudo cp -R /usr/share/easy-rsa /etc/openvpn/. - Certifikacijski center je ustvarjen v pripravljenem imeniku. Najprej pojdite v to mapo

cd /etc/openvpn/easy-rsa/. - Nato prilepite naslednji ukaz v polje:

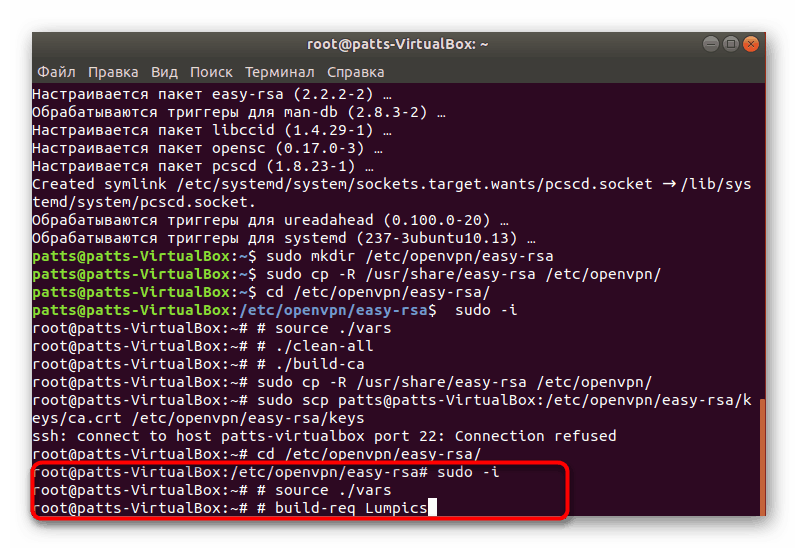

sudo -i

# source ./vars

# ./clean-all

# ./build-ca

Medtem ko lahko strežniški računalnik ostane sam in se premakne na odjemalske naprave.

3. korak: Konfigurirajte potrdila odjemalca

Navodilo, s katerim boste v nadaljevanju seznanjeni, boste morali opraviti na vsakem odjemalskem računalniku, da bi lahko organizirali pravilno delujočo varno povezavo.

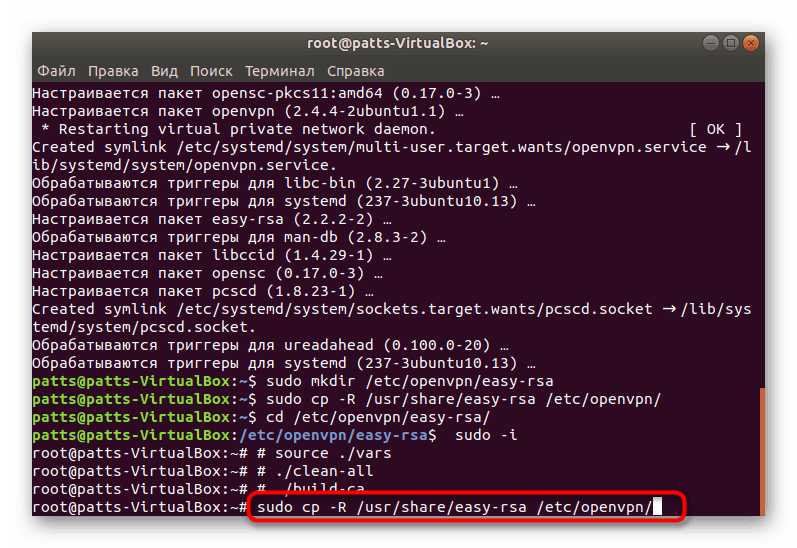

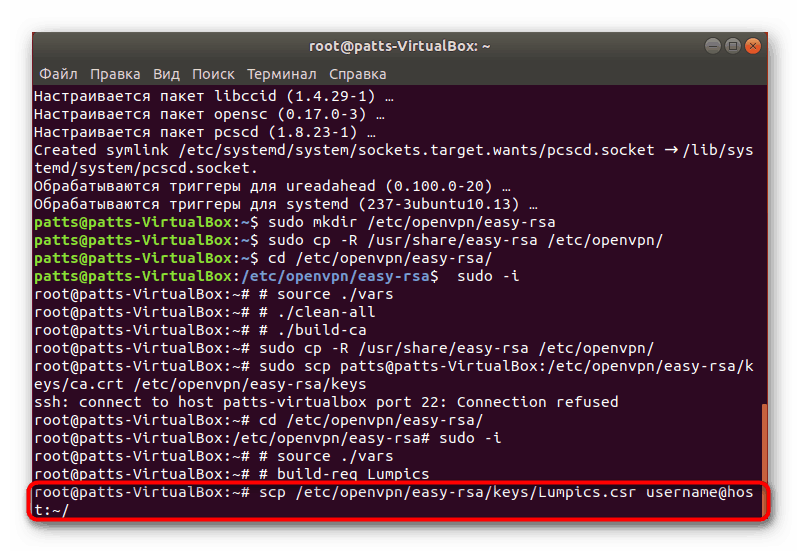

- Odprite ukazno mizo in vnesite

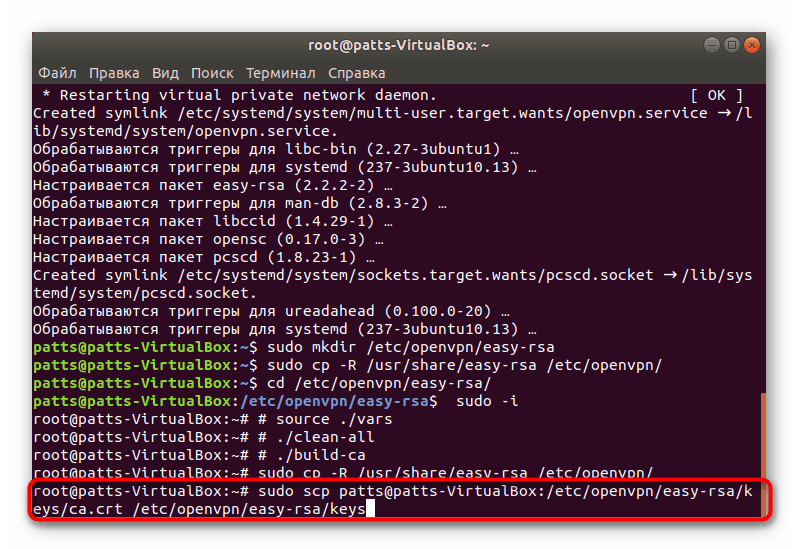

sudo cp -R /usr/share/easy-rsa /etc/openvpn/in kopirajte vse potrebne skripte orodja. - Prej je bila na računalniku strežnika ustvarjena ločena datoteka potrdila. Sedaj ga je treba kopirati in namestiti v mapo z drugimi komponentami. Najlažji način je, da naredite to s pomočjo

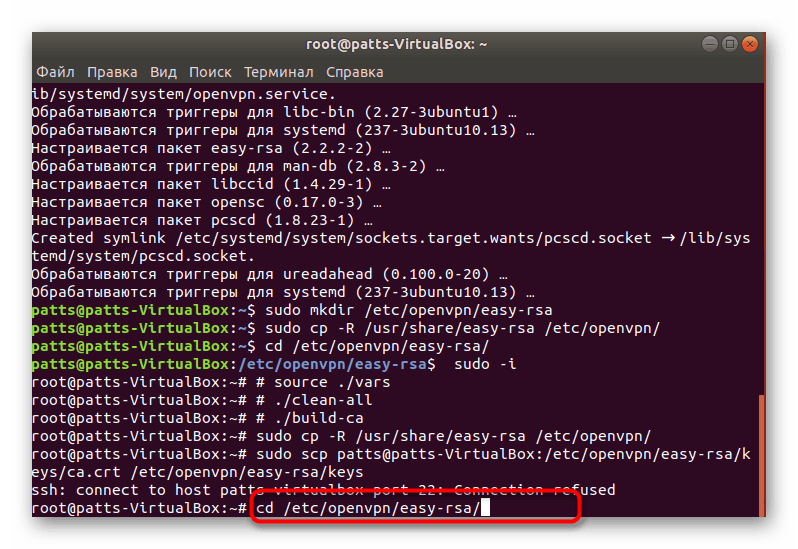

sudo scp username@host:/etc/openvpn/easy-rsa/keys/ca.crt /etc/openvpn/easy-rsa/keys, kjer je username @ host naslov opreme, s katere prenesete. - Ostaja le ustvarjanje osebnega tajnega ključa, tako da bo v prihodnosti preko njega povezan. To naredite tako, da

cd /etc/openvpn/easy-rsa/mapo za shranjevanjecd /etc/openvpn/easy-rsa/scripts. - Če želite ustvariti datoteko, uporabite ukaz:

sudo -isoringpcrepair.com

# source ./vars

# build-req![Ustvarjanje zasebnega ključa na odjemalskem računalniku Ubuntu]()

soringpcrepair.com v tem primeru je podano ime datoteke. Ustvarjen ključ mora biti nujno v istem imeniku z drugimi ključi.

- Ostaja samo pošiljanje pripravljenega dostopnega ključa do strežniške naprave, da se potrdi vaša povezava. To storite s pomočjo istega ukaza, prek katerega je bil opravljen prenos. Vnesti morate

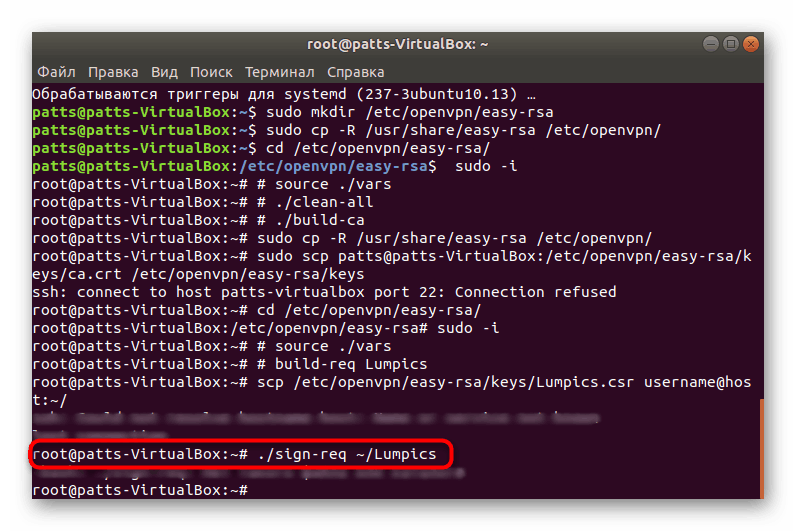

scp /etc/openvpn/easy-rsa/keys/ .csr username@host:~/soringpcrepair.comscp /etc/openvpn/easy-rsa/keys/ .csr username@host:~/, kjer je username @ host ime računalnika, ki ga želite poslati, in soringpcrepair.com .csr - ime datoteke s ključem. - Na računalniku strežnika potrdite ključ prek

./sign-req ~/soringpcrepair.com kjer soringpcrepair.com - ime datoteke. Po tem vrnite dokument nazaj prekosudo scp username@host:/home/ .crt /etc/openvpn/easy-rsa/keyssoringpcrepair.comsudo scp username@host:/home/ .crt /etc/openvpn/easy-rsa/keys.

To je konec vseh pripravljalnih del, vse, kar ostane, je, da se sam OpenVPN poveže v normalno stanje in lahko začnete uporabljati zasebno šifrirano povezavo z enim ali več strankami.

4. korak: Konfigurirajte OpenVPN

Naslednji vodnik velja za odjemalca in strežnik. Vse bomo razdelili z dejanji in vas opozorili na spremembe v strojih, zato morate le slediti navodilom.

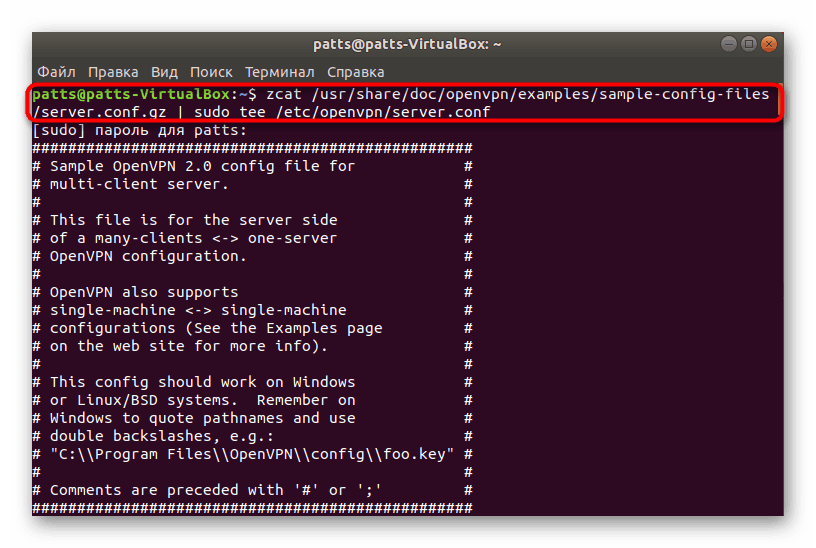

- Najprej ustvarite konfiguracijsko datoteko na strežniškem računalniku z

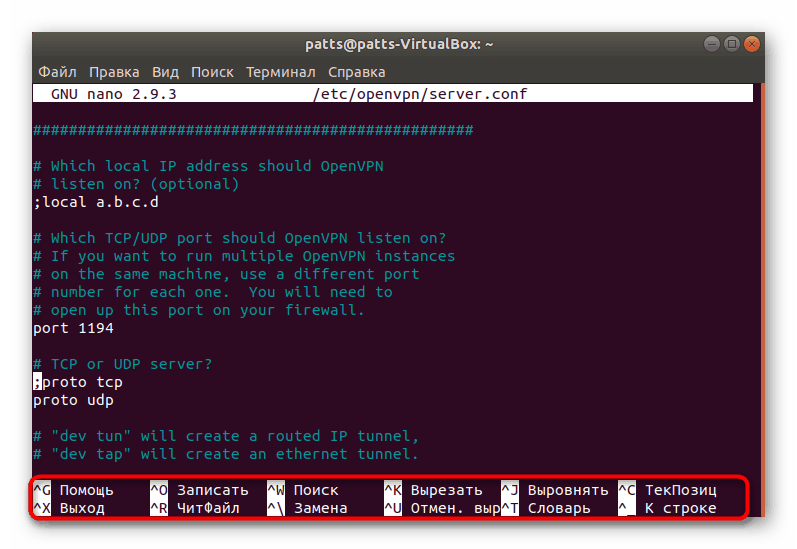

zcat /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz | sudo tee /etc/openvpn/server.confzcat /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz | sudo tee /etc/openvpn/server.conf. Pri konfiguriranju odjemalskih naprav bo treba to datoteko izdelati tudi ločeno. - Preberite standardne vrednosti. Kot lahko vidite, so vrata in protokol enaka standardnim, vendar dodatnih parametrov ni.

-

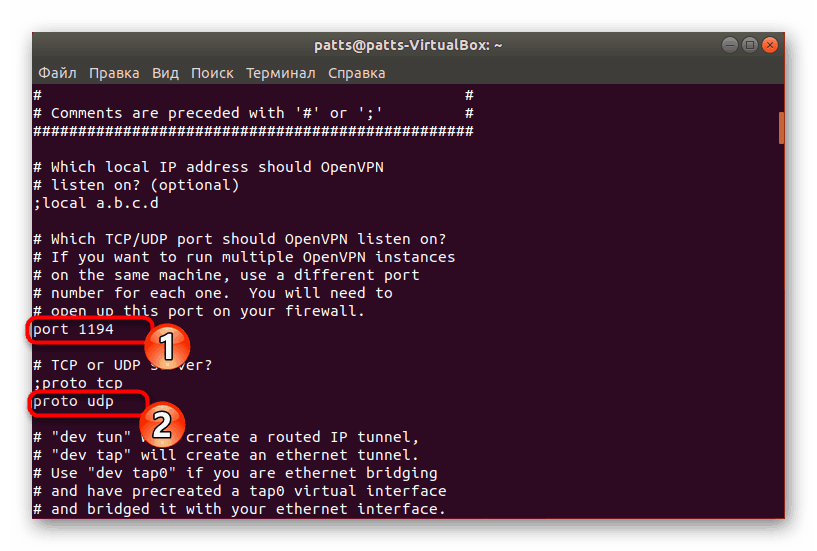

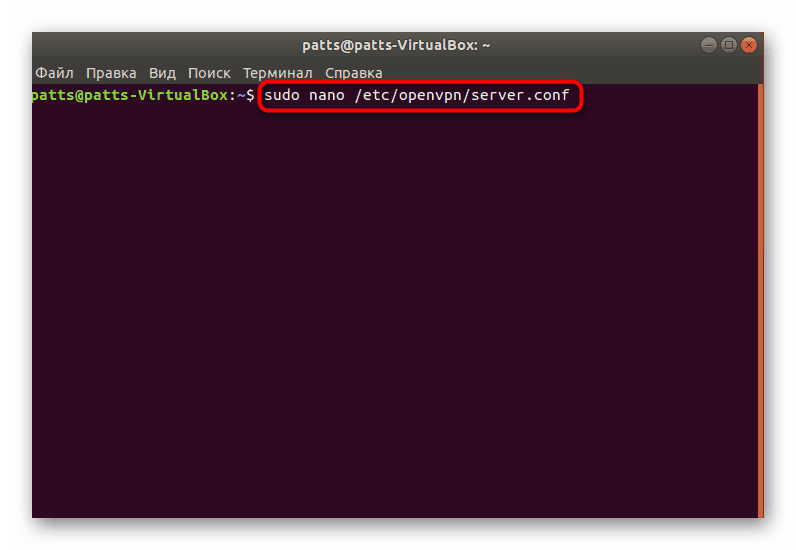

sudo nano /etc/openvpn/server.confkonfiguracijsko datotekosudo nano /etc/openvpn/server.conf. - Ne bomo se pogovarjali o podrobnostih spreminjanja vseh vrednosti, saj so v nekaterih primerih individualne, vendar morajo biti prisotne standardne vrstice v datoteki, podobna slika pa izgleda takole:

port 1194

proto udp

comp-lzo

dev tun

ca /etc/openvpn/easy-rsa/2.0/keys/ca.crt

cert /etc/openvpn/easy-rsa/2.0/keys/ca.crt

dh /etc/openvpn/easy-rsa/2.0/keys/dh2048.pem

topology subnet

server 10.8.0.0 255.255.255.0

ifconfig-pool-persist ipp.txtKo so vse spremembe končane, shranite nastavitve in zaprite datoteko.

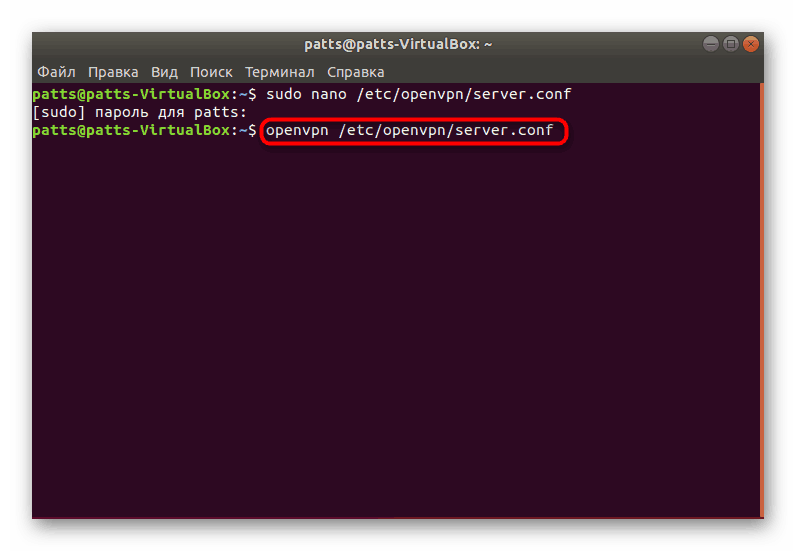

- Delo s strežniškim delom je končano. Zaženite OpenVPN prek ustvarjene konfiguracijske datoteke

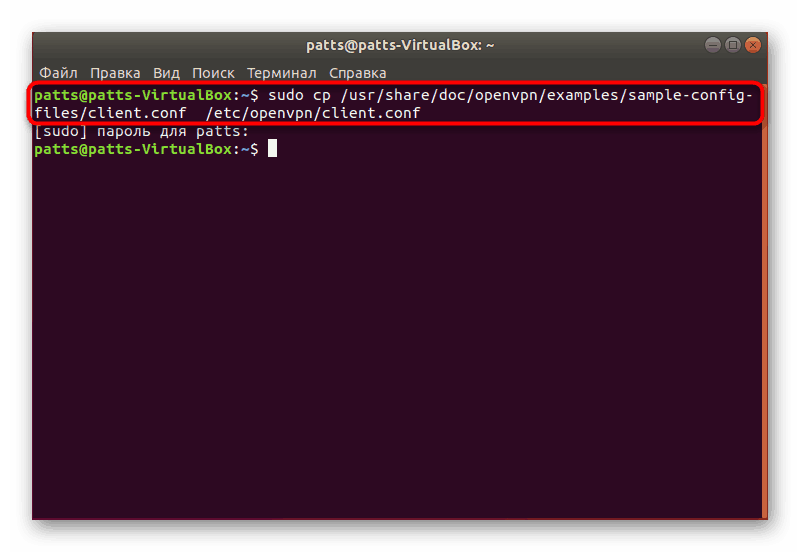

openvpn /etc/openvpn/server.conf. - Zdaj bomo zagnali odjemalske naprave. Kot smo že omenili, se tukaj ustvari tudi konfiguracijska datoteka, vendar tokrat ni razpakirana, zato ukaz izgleda takole:

sudo cp /usr/share/doc/openvpn/examples/sample-config-files/client.conf /etc/openvpn/client.conf. - Zaženite datoteko na enak način, kot je prikazano zgoraj, in vnesite naslednje vrstice:

client

dev tun

proto udp

remote 194.67.215.125 1194

resolv-retry infinite

nobind

persist-key

persist-tun

ca /etc/openvpn/easy-rsa/keys/ca.crt

cert /etc/openvpn/easy-rsa/keys/Sergiy.crt

key /etc/openvpn/easy-rsa/keys/Sergiy.key

tls-auth ta.key 1

comp-lzo

verb 3client.

dev tun

proto udp

remote 194.67.215.125 1194

resolv-retry infinite

nobind

persist-key

persist-tun

ca /etc/openvpn/easy-rsa/keys/ca.crt

cert /etc/openvpn/easy-rsa/keys/Sergiy.crt

key /etc/openvpn/easy-rsa/keys/Sergiy.key

tls-auth ta.key 1

comp-lzo

verb 3Ko je urejanje končano, zaženite OpenVPN:

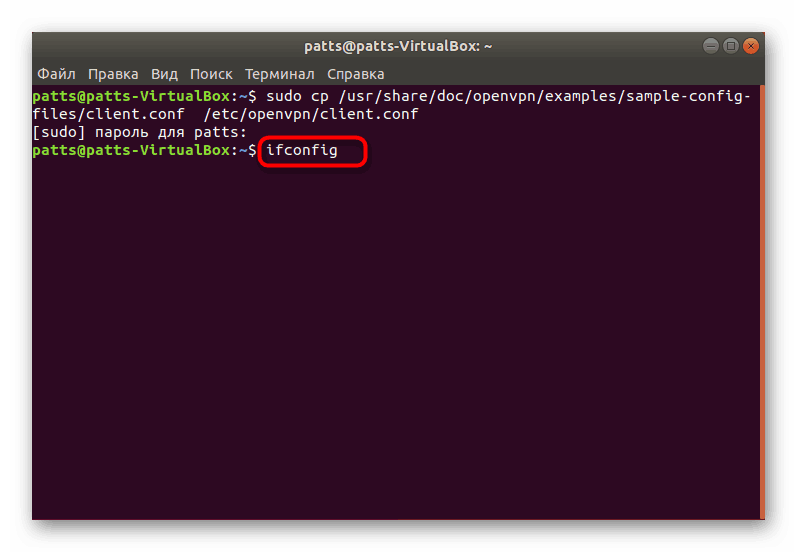

openvpn /etc/openvpn/client.conf. -

ifconfigukazifconfigin se prepričajte, da sistem deluje. Med prikazanimi vrednostmi mora biti prisoten vmesnik tun0 .

Če želite preusmeriti promet in odprt dostop do interneta za vse odjemalce na strežniškem računalniku, morate aktivirati spodaj navedene ukaze.

sysctl -w net.ipv4.ip_forward=1

iptables -A INPUT -p udp --dport 1194 -j ACCEPT

iptables -I FORWARD -i tun0 -o eth0 -j ACCEPT

iptables -I FORWARD -i eth0 -o tun0 -j ACCEPT

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

V današnjem članku ste poznali namestitev in konfiguracijo OpenVPN na strežniški in odjemalski strani. Svetujemo vam, da pazite na obvestila, ki so prikazana v "Terminalu" in preučite morebitne kode napak. Podobni ukrepi bodo pomagali, da se izognete nadaljnjim težavam s povezavo, saj takojšnja rešitev problema preprečuje pojav drugih nastalih težav.