Vsebina

- 1. korak: Namestite zahtevane pakete

- 2. korak: Globalna konfiguracija strežnika DNS

- 3. korak: ustvarite območje naprej in nazaj

- 4. korak: Zagon strežnika DNS

- 5. korak: spremenite nastavitve požarnega zidu

- 6. korak: Nastavitev pravic dostopa

- 7. korak: Testiranje napak in dokončanje konfiguracije

- 8. korak: Preverjanje nameščenega strežnika DNS

- Konfiguriranje odjemalske strani strežnika DNS

- Testiranje strežnika DNS

- Vprašanja in odgovori

1. korak: Namestite zahtevane pakete

Preden začnemo preučevati naslednja navodila, želimo opozoriti, da ima naše spletno mesto že splošen vodnik za konfiguriranje standardnega DNS v Linuxu. Priporočamo, da uporabite točno to gradivo, če želite nastaviti nastavitve za običajne obiske interneta. Nato vam bomo pokazali, kako namestiti primarni lokalni strežnik DNS s stranko.

Preberite tudi: Konfiguriranje DNS v Linuxu

Kot sredstvo za ustvarjanje lokalnega strežnika DNS priporočamo uporabo veži9... Nastavitev nadaljnjih konfiguracijskih datotek bo temeljila tudi na splošnih načelih vedenja te komponente. Privzeto veži9 manjka v operacijskem sistemu, zato začnimo z dodajanjem.

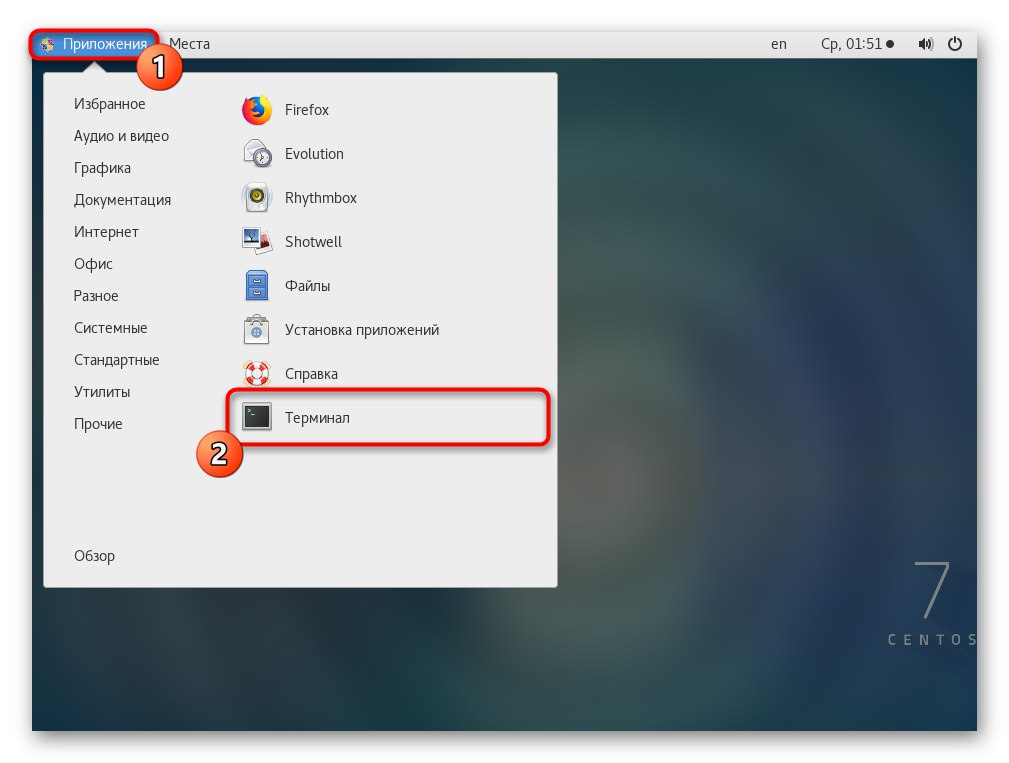

- Zaženite konzolo na način, ki vam ustreza. To je v razdelku "Aplikacije" — Priljubljene ali pa ga lahko odprete s standardno bližnjico na tipkovnici Ctrl + Alt + T.

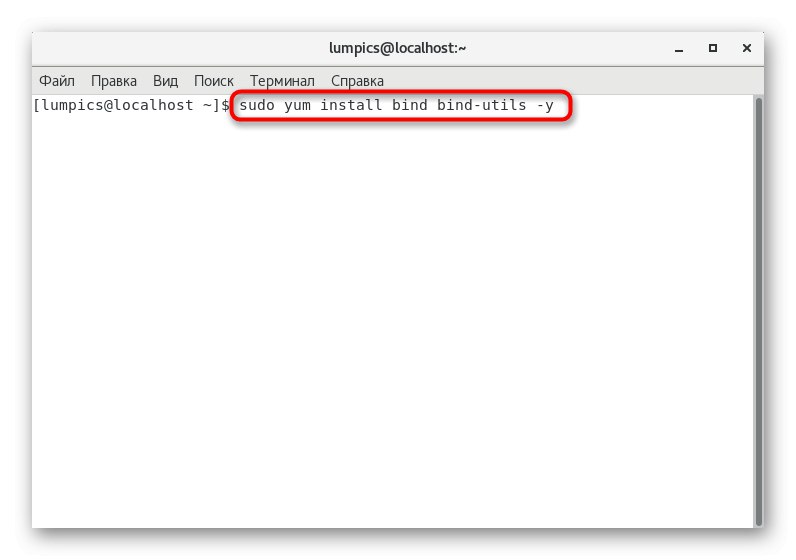

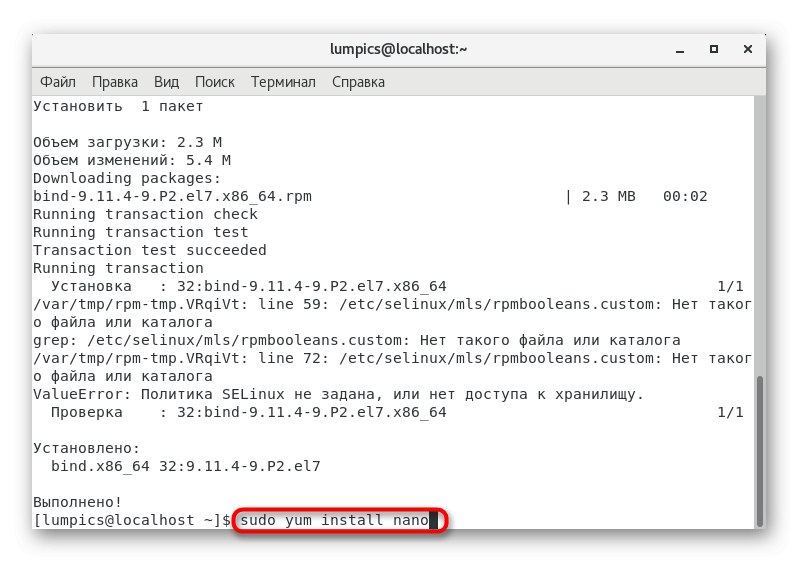

- Tukaj morate vnesti ukaz

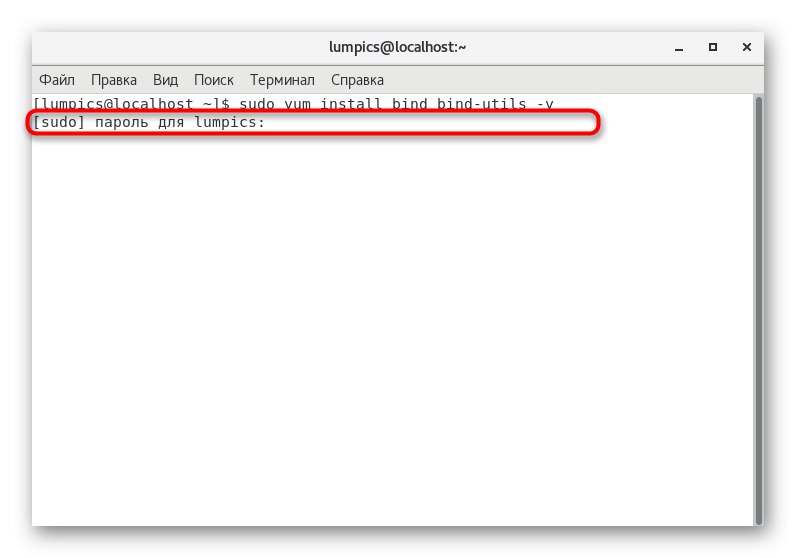

sudo yum install bind bind-utils -yin kliknite na Enter da ga aktivirate. - To dejanje se izvede v imenu super uporabnika (sudo), zato boste morali račun potrditi z vnosom gesla v prikazano vrstico.

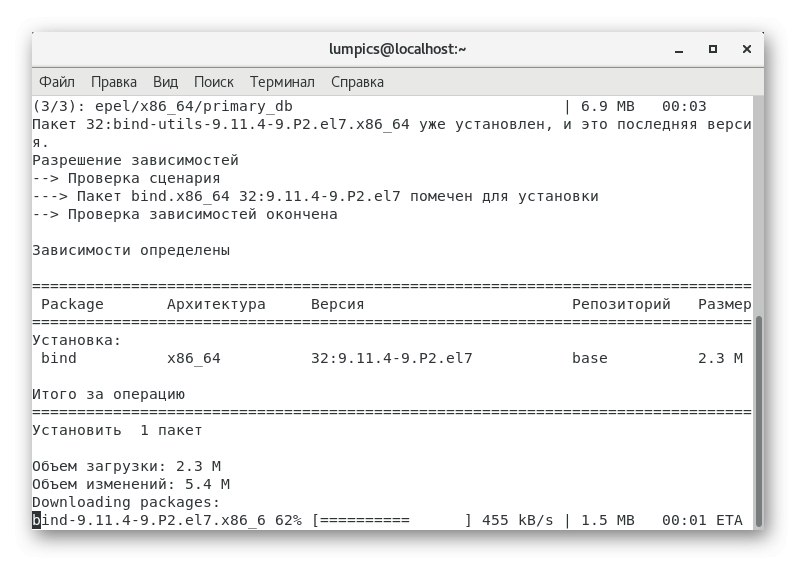

- Počakajte, da se prenos in namestitev paketov zaključi.

Po koncu tega postopka boste obveščeni, da so bili vsi paketi uspešno dodani v sistem. Nato nadaljujte z naslednjim korakom.

2. korak: Globalna konfiguracija strežnika DNS

Zdaj želimo prikazati, kako natančno se ureja glavna konfiguracijska datoteka, in katere vrstice so tam dodane. Ne bomo se osredotočali na vsako vrstico posebej, saj bo trajalo zelo dolgo, poleg tega pa so vse potrebne informacije na voljo v uradni dokumentaciji.

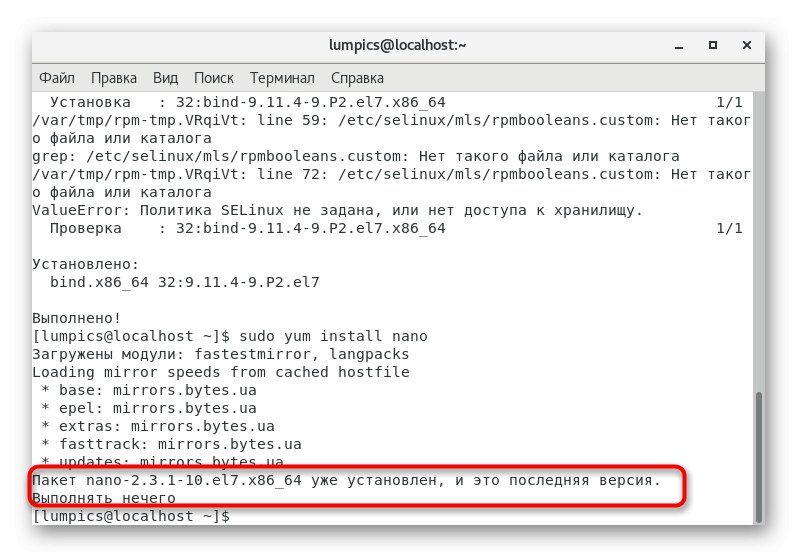

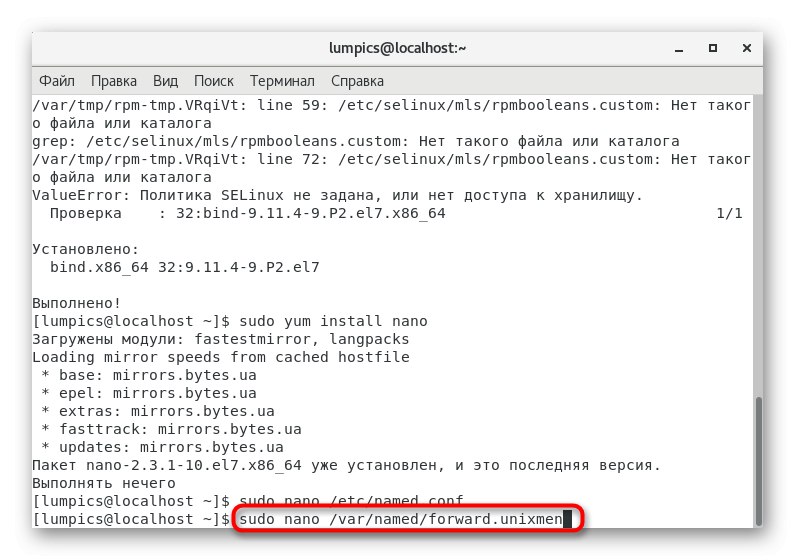

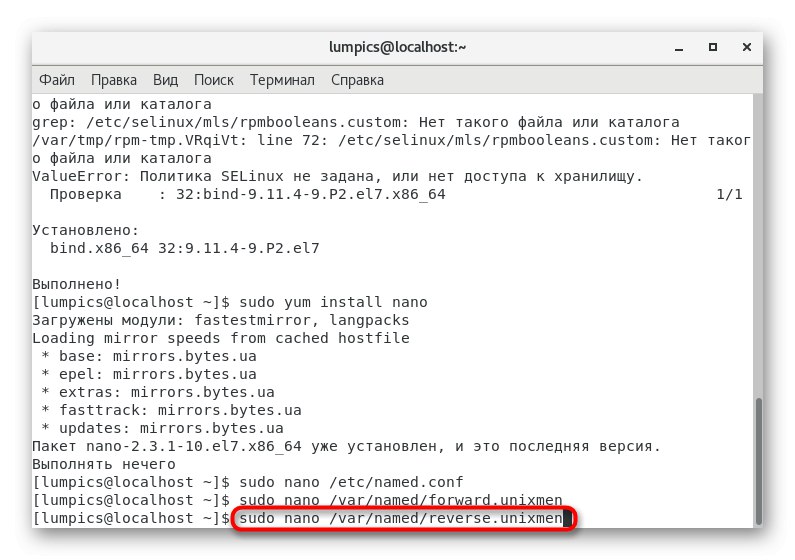

- Vsak urejevalnik besedila lahko uporabite za urejanje konfiguracijskih objektov. Ponujamo vam namestitev priročno nanos tipkanjem v konzolo

sudo yum namestite nano. - Vsi zahtevani paketi bodo preneseni in če so že prisotni v distribuciji, boste prejeli obvestilo "Ni kaj storiti".

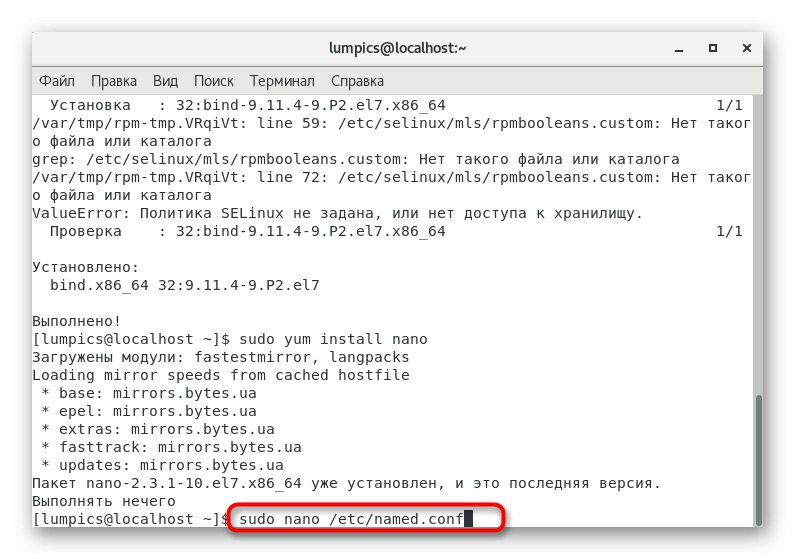

- Začnimo z urejanjem same datoteke. Odpri do konca

sudo nano /etc/named.conf... Če je potrebno, zamenjajte želeni urejevalnik besedila, potem bo vrstica videti nekako tako:sudo vi /etc/named.conf. - Spodaj bomo podali vsebino, ki jo morate vstaviti v odprto datoteko, ali jo primerjati z obstoječo, tako da dodate manjkajoče vrstice.

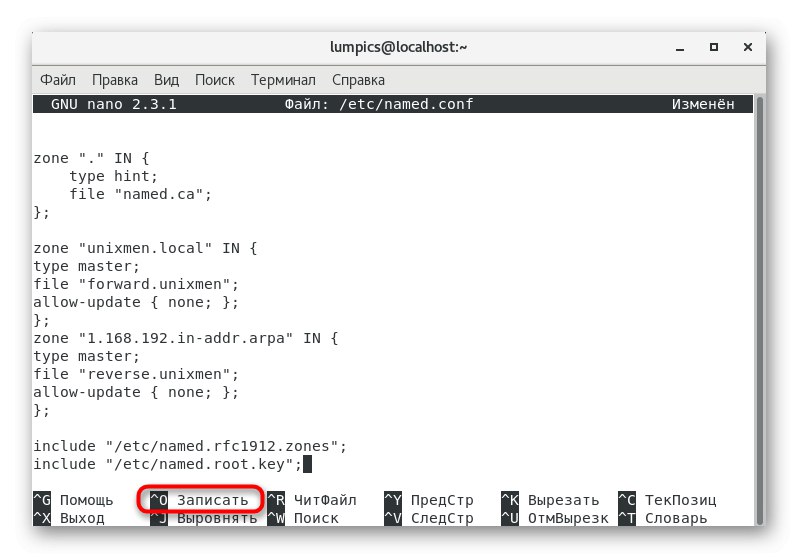

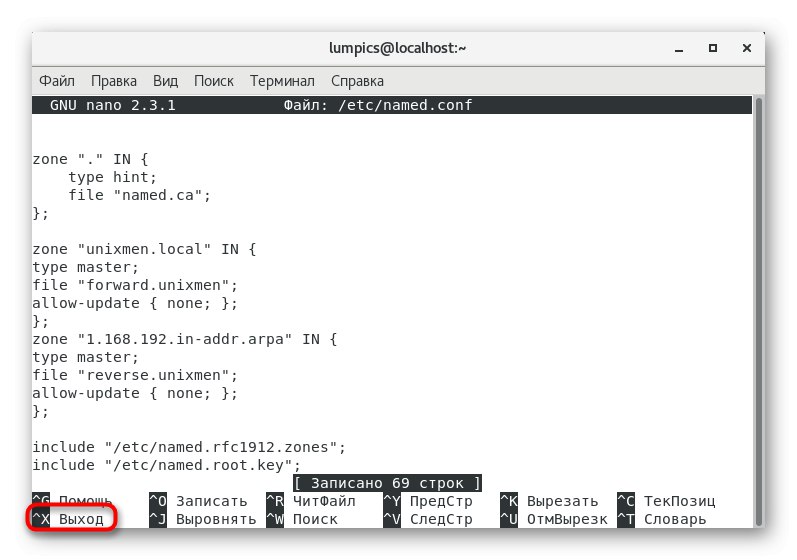

- Po tem kliknite na Ctrl + Oza beleženje sprememb.

- Imena datoteke vam ni treba spremeniti, samo kliknite Enter.

- Pustite urejevalnik besedil prek Ctrl + X.

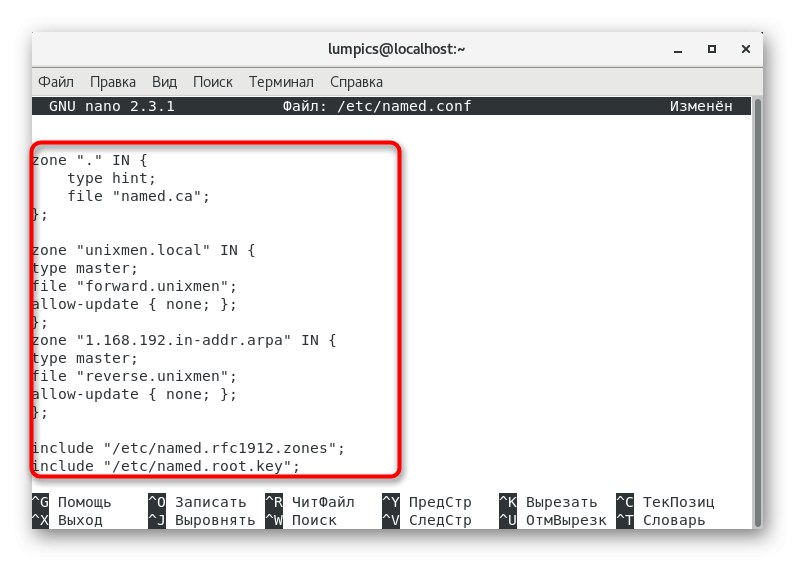

Kot smo že omenili, boste morali v konfiguracijsko datoteko vstaviti določene vrstice, ki določajo splošna pravila za obnašanje strežnika DNS.

//

// named.conf

//

// Zagotavlja paket vezave Red Hat za konfiguracijo ISC BIND z imenom (8) DNS

// strežnik kot strežnik imen samo za predpomnjenje (samo kot lokalni gostiteljski razreševalec DNS).

//

// Glej / usr / share / doc / bind * / sample / na primer imenovane konfiguracijske datoteke.

//

opcije {

prisluškovalna vrata 53 {127.0.0.1; 192.168.1.101;}; ### Glavni DNS IP ###

# prisluhni-v6 vhod 53 {:: 1; };

imenik "/ var / named";

dump-datoteka "/var/named/data/cache_dump.db";

statistična datoteka "/var/named/data/named_stats.txt";

datoteka memstatistics "/var/named/data/named_mem_stats.txt";

dovoli-poizvedba {localhost; 192.168.1.0/24;}; ### Obseg IP ###

dovoli prenos {localhost; 192.168.1.102; }; ### podrejeni IP DNS ###

/*

- Če gradite AVTORITATIVNI strežnik DNS, NE omogočite rekurzije.

- Če gradite DUR strežnik RECURSIVE (caching), ga morate omogočiti

rekurzija.

- Če ima vaš rekurzivni strežnik DNS javni naslov IP, MORATE omogočiti dostop

nadzor, da omejite poizvedbe na vaše zakonite uporabnike. V nasprotnem primeru bo

povzroči, da vaš strežnik postane del obsežnega ojačevanja DNS

napadi. Izvajanje BCP38 v vašem omrežju bi bilo zelo koristno

zmanjšati takšno površino napada

*/

rekurzija da;

dnssec-enable da;

dnssec-validacija da;

dnssec-lookaside auto;

/ * Pot do ključa ISC DLV * /

bindkeys-datoteka "/etc/named.iscdlv.key";

imenik upravljanih ključev "/ var / named / dynamic";

pid-datoteka "/run/named/named.pid";

datoteka ključa seje "/run/named/session.key";

};

prijava {

channel default_debug {

datoteka "data / named.run";

dinamika resnosti;

};

};

območje "." IN {

tip namig;

datoteka "named.ca";

};

cona "unixmen.local" IN {

tip mojster;

datoteka "forward.unixmen";

dovoli-posodobi {nič; };

};

cona "1.168.192.in-addr.arpa" IN {

tip mojster;

datoteka "reverse.unixmen";

dovoli-posodobi {nič; };

};

vključujejo "/etc/named.rfc1912.zones";

vključite "/etc/named.root.key";

Prepričajte se, da je vse nastavljeno natančno tako, kot je prikazano zgoraj, in šele nato nadaljujte z naslednjim korakom.

3. korak: ustvarite območje naprej in nazaj

DNS strežnik uporablja naprej in nazaj območja za pridobivanje informacij o viru. Posredovanje naprej vam omogoča, da dobite naslov IP po imenu gostitelja, povratni naslov IP pa ime domene. Za pravilno delovanje vsakega območja je treba zagotoviti posebna pravila, katerih oblikovanje predlagamo še naprej.

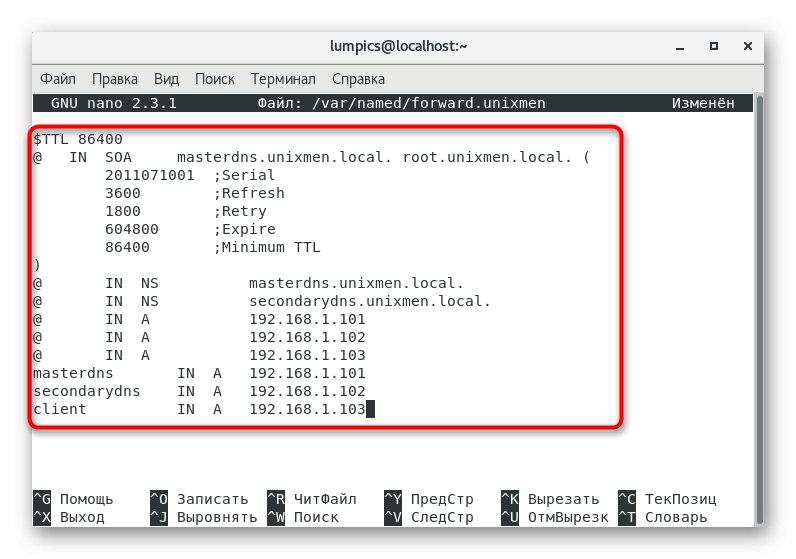

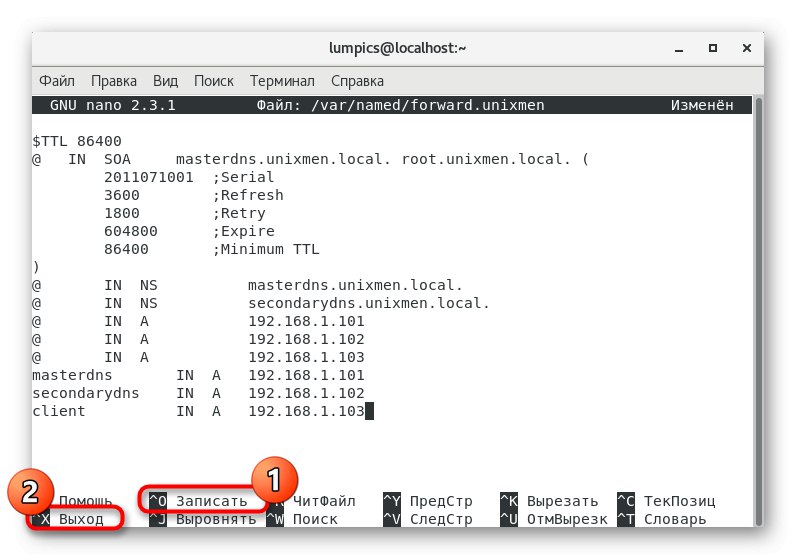

- Ustvarimo ločeno datoteko za neposredno cono z istim urejevalnikom besedil.Potem bo črta videti tako:

sudo nano /var/named/forward.unixmen. - Prejeli boste obvestilo, da gre za prazen predmet. Tam prilepite naslednjo vsebino:

86400 USD TTL

@ IN SOA masterdns.unixmen.local. root.unixmen.local. (

2011071001; zaporedno

3600; Osveži

1800; Poskusite znova

604800; poteče

86400; Najmanjši TTL

)

@ IN NS masterdns.unixmen.local.

@ IN NS sekundardns.unixmen.local.

@ V 192.168.1.101

@ V 192.168.1.102

@ V 192.168.1.103

masterdns V A 192.168.1.101

sekundarni dns V A 192.168.1.102

odjemalec V A 192.168.1.103 - Shranite spremembe in zaprite urejevalnik besedil.

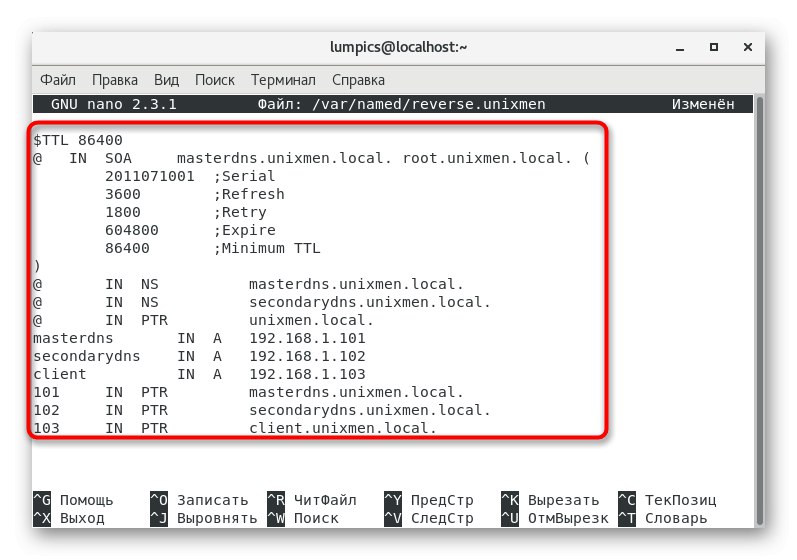

- Zdaj pa pojdimo na obratno območje. Zahteva datoteko

/var/named/reverse.unixmen. - To bo tudi nova prazna datoteka. Vstavite tam:

86400 USD TTL

@ IN SOA masterdns.unixmen.local. root.unixmen.local. (

2011071001; zaporedno

3600; Osveži

1800; Poskusite znova

604800; poteče

86400; Najmanjši TTL

)

@ IN NS masterdns.unixmen.local.

@ IN NS sekundardns.unixmen.local.

@ V PTR unixmen.local.

masterdns V A 192.168.1.101

sekundarni dns V A 192.168.1.102

odjemalec V A 192.168.1.103

101 V PTR masterdns.unixmen.local.

102 V PTR sekundarni dns.unixmen.local.

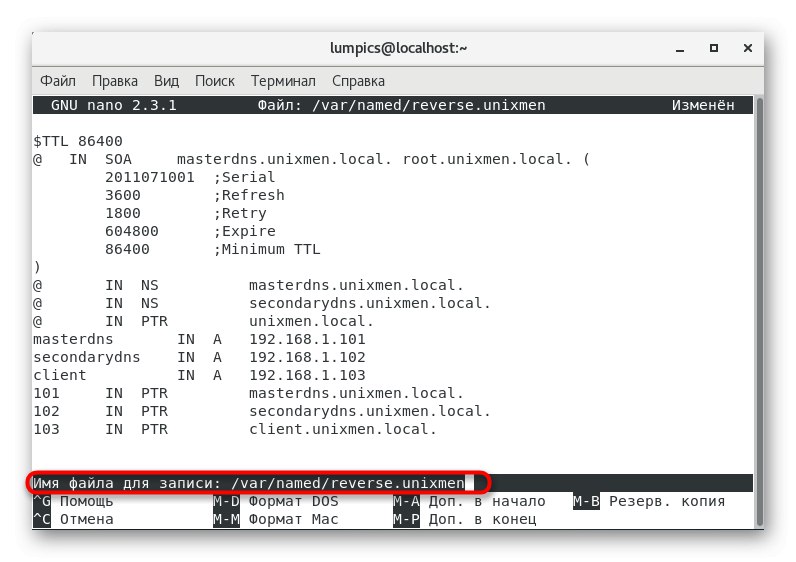

103 V PTR client.unixmen.local. - Pri shranjevanju ne spreminjajte imena predmeta, temveč preprosto pritisnite tipko Enter.

Zdaj bodo določene datoteke uporabljene za naprej in nazaj območja. Po potrebi jih uredite, da spremenite nekatere parametre. O tem si lahko preberete tudi v uradni dokumentaciji.

4. korak: Zagon strežnika DNS

Po vseh prejšnjih navodilih lahko DNS strežnik že zaženete, tako da lahko v prihodnosti enostavno preverite njegovo delovanje in nadaljujete s konfiguriranjem pomembnih parametrov. Naloga se izvaja na naslednji način:

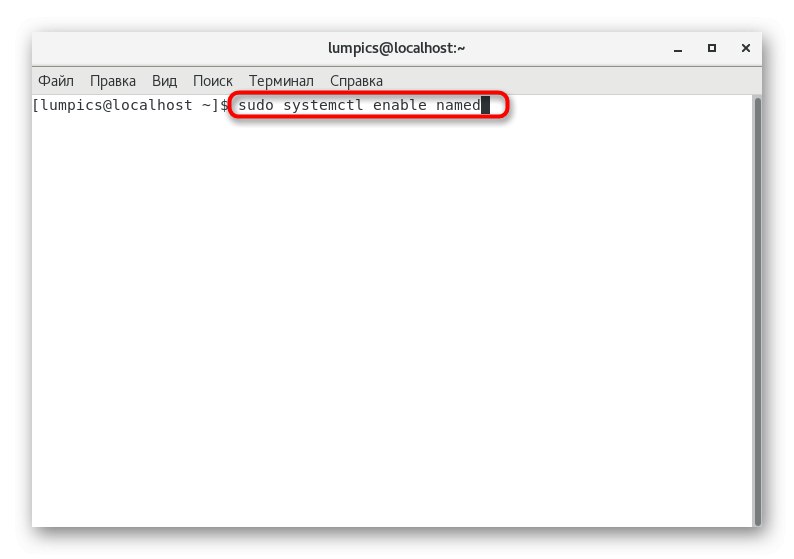

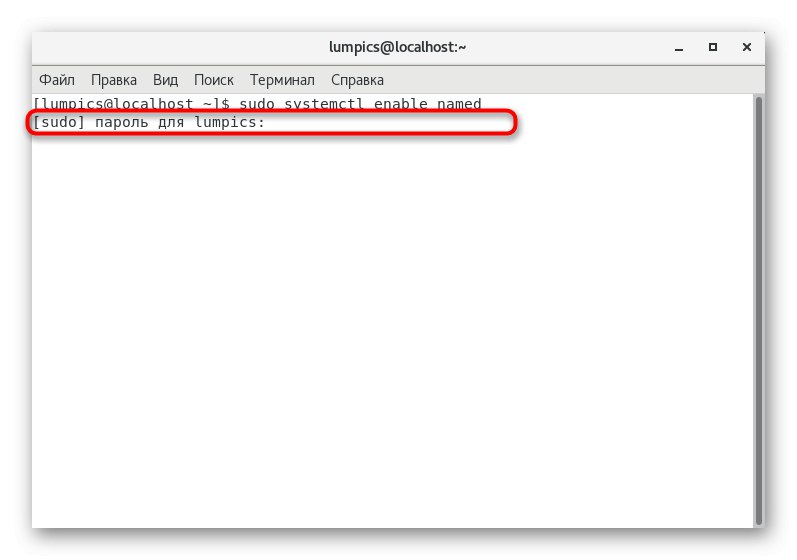

- V konzolo vnesite

sudo systemctl omogoči imenovanoza dodajanje strežnika DNS v zagon za samodejni zagon ob zagonu operacijskega sistema. - To dejanje potrdite z vnosom gesla super uporabnika.

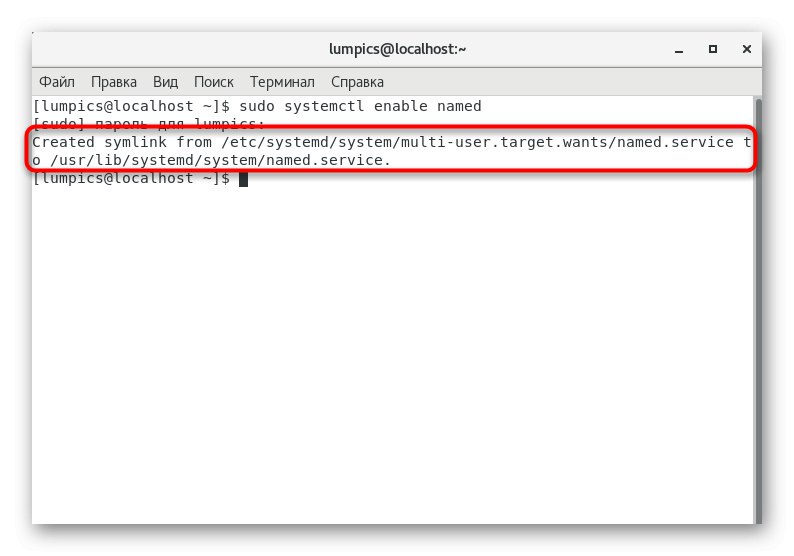

- O ustvarjanju simbolne povezave boste obveščeni, kar pomeni, da je bila akcija uspešna.

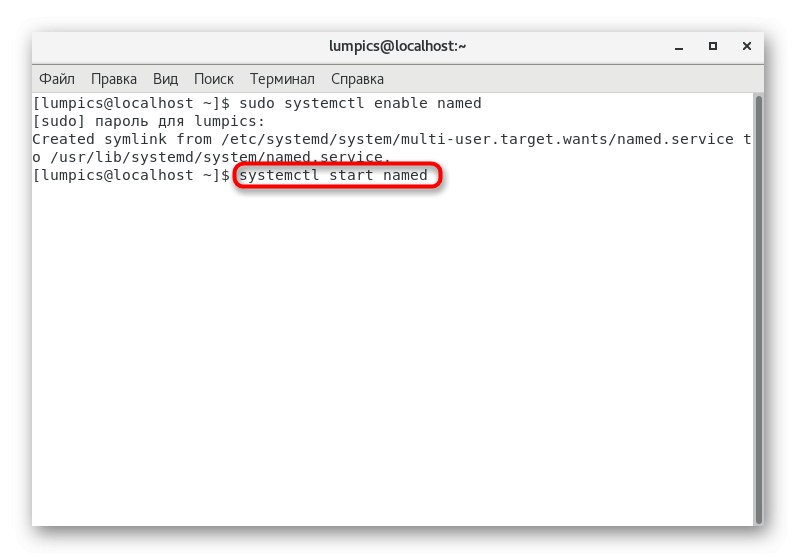

- Zaženite pripomoček prek

systemctl začetek imenovan... Ustavite ga lahko na enak način, le da zamenjate možnost začetek naustavi se. - Ko se prikaže pojavno okno za preverjanje pristnosti, vnesite svoje korensko geslo.

Kot lahko vidite, se upravljanje navedene storitve izvaja po enakem principu kot vsi drugi standardni pripomočki, zato s tem ne bi smelo biti težav niti za začetnike.

5. korak: spremenite nastavitve požarnega zidu

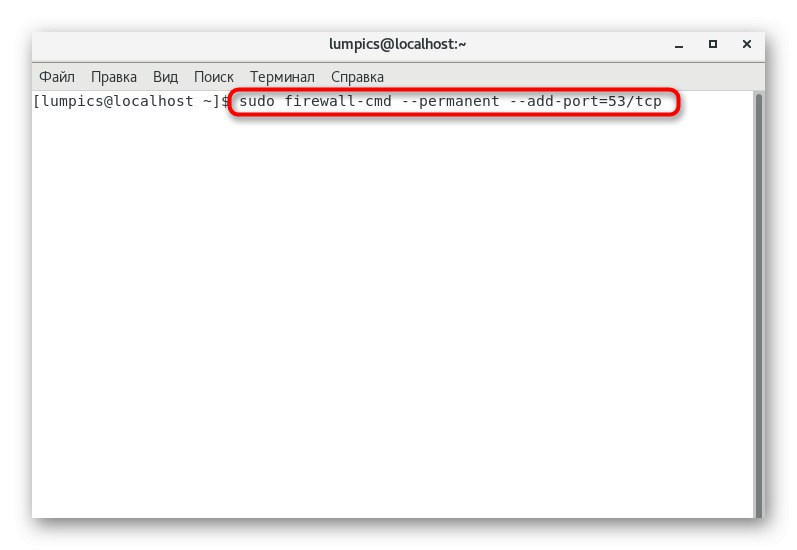

Za pravilno delovanje strežnika DNS morate odpreti vrata 53, ki se izvajajo prek standardnega požarnega zidu FirewallD. IN "Terminal" vnesti morate le tri preproste ukaze:

- Prva ima obliko

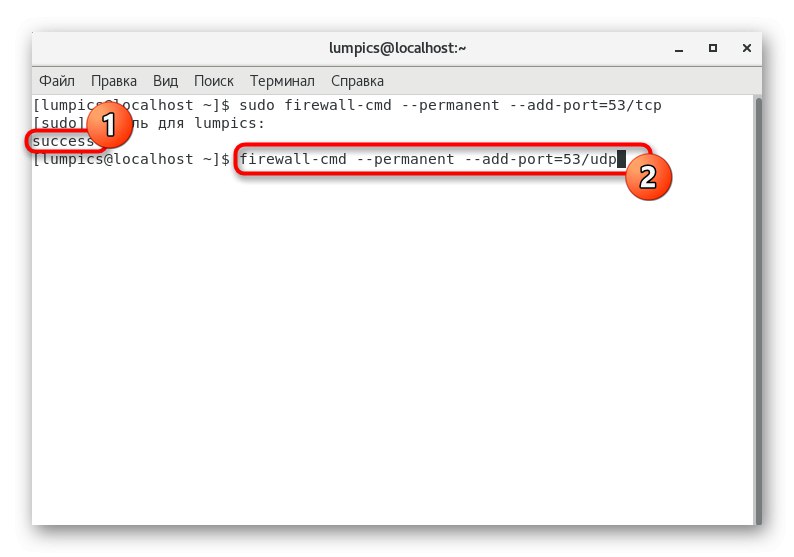

požarni zid-cmd - trajni --add-port = 53 / tcpin je odgovoren za odpiranje vrat TCP. Vstavite ga v konzolo in kliknite na Enter. - Morali bi biti obveščeni "Uspeh", kar kaže na uspešno uporabo pravila. Po tem vstavite vrstico

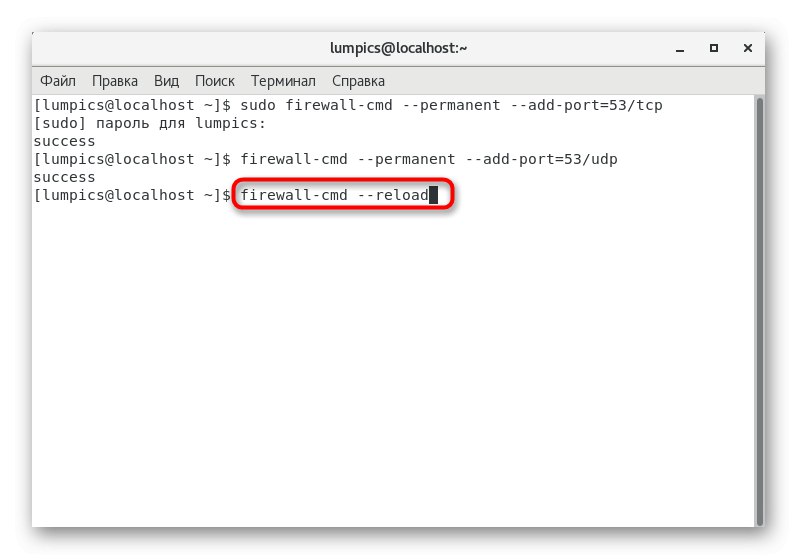

požarni zid-cmd - trajni --add-port = 53 / udpodpreti vrata UDP. - Vse spremembe bodo uveljavljene šele po ponovnem zagonu požarnega zidu, ki se izvede z ukazom

firewall-cmd --reload.

Na požarnem zidu vam ni treba več spreminjati. Naj bo vedno vklopljen, da se izognete težavam pri dostopu.

6. korak: Nastavitev pravic dostopa

Zdaj morate nastaviti osnovna dovoljenja in pravice dostopa, da nekoliko zaščitite delovanje strežnika DNS in navadne uporabnike zaščitite pred možnostjo spreminjanja parametrov. Naredimo to na standardni način in prek SELinuxa.

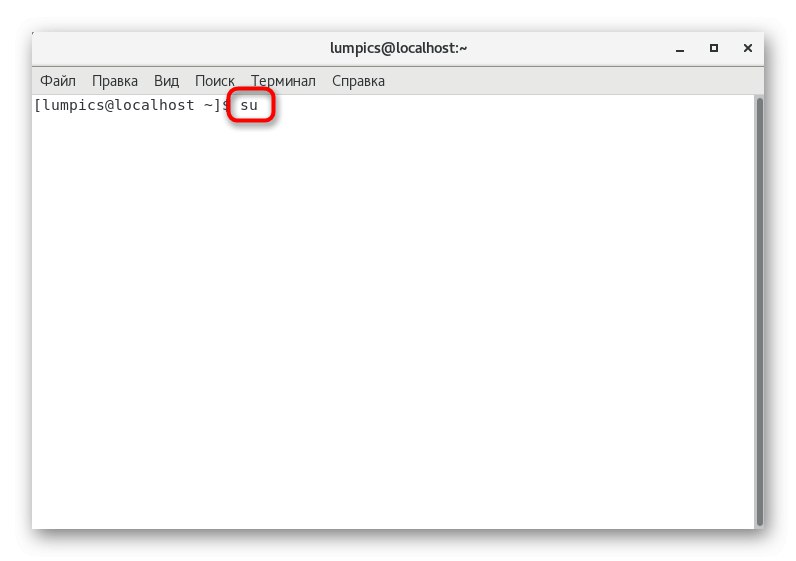

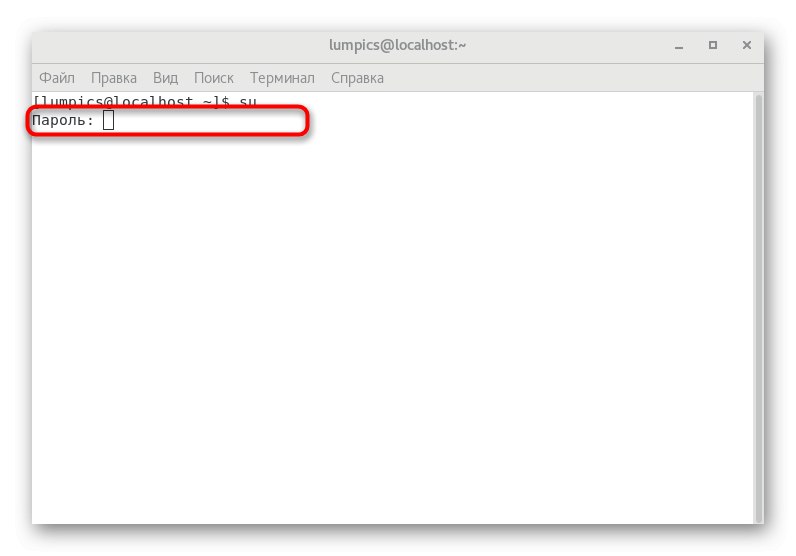

- Vse nadaljnje ukaze je treba aktivirati v imenu super uporabnika. Da ne boste nenehno vnašali gesla, vam svetujemo, da omogočite stalni korenski dostop za trenutno terminalsko sejo. Če želite to narediti, vnesite v konzolo

su. - Vnesite geslo za dostop.

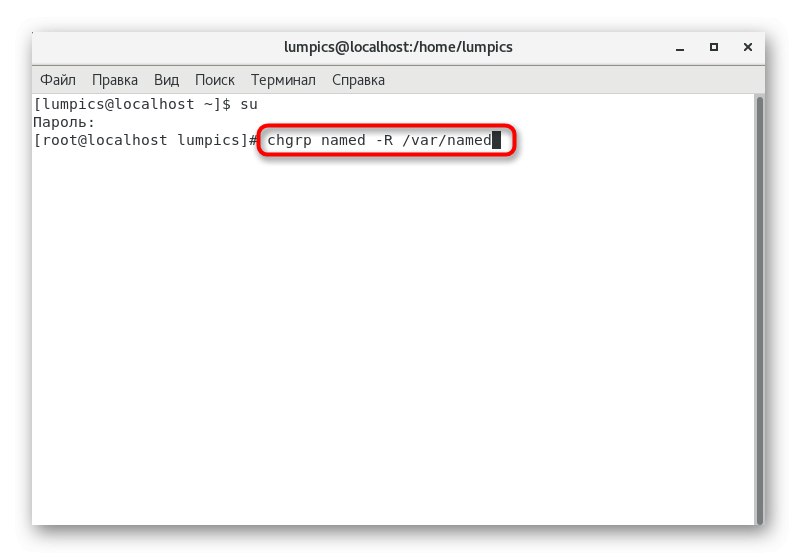

- Po tem vnesite naslednje ukaze enega za drugim, da ustvarite optimalno nastavitev dostopa:

chgrp z imenom -R / var / named

chown -v root: poimenovan /etc/named.conf

restorecon -rv / var / named

restorecon /etc/named.conf

S tem je končana splošna konfiguracija glavnega strežnika DNS. Preostane le še urejanje nekaj konfiguracijskih datotek in preizkus napak. Z vsem tem predlagamo, da to ugotovimo v naslednjem koraku.

7. korak: Testiranje napak in dokončanje konfiguracije

Za začetek priporočamo, da preverite, ali obstajajo napake, da vam v prihodnje ne bo treba spreminjati preostalih konfiguracijskih datotek. Zato bomo vse to zajeli v enem koraku, pa tudi primere pravilnega izpisa ukaza za testiranje.

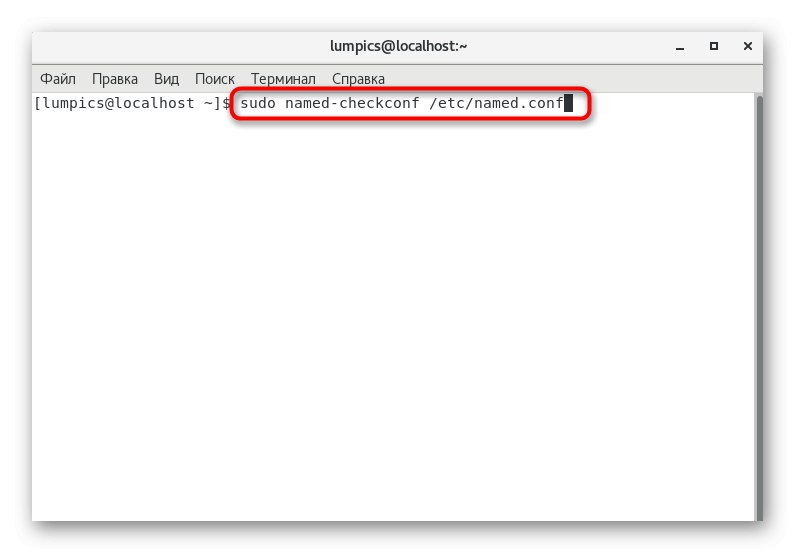

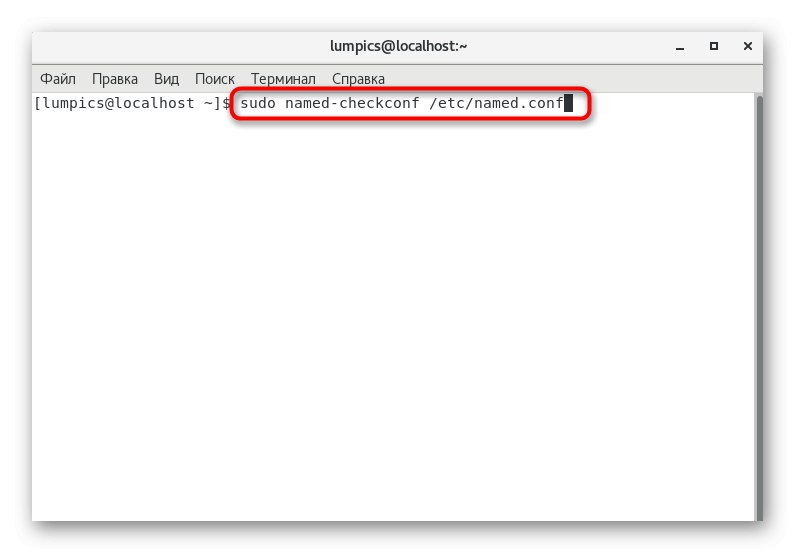

- Vnesite "Terminal"

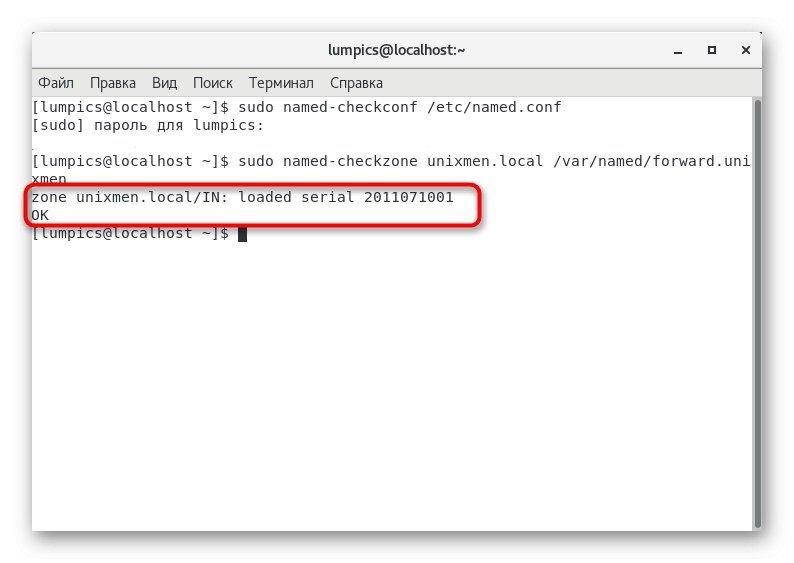

named-checkconf /etc/named.conf... To bo preverilo globalne parametre. Če rezultat ni sledil izhodu, je vse pravilno konfigurirano. V nasprotnem primeru preučite sporočilo in od njega odpravite težavo. - Nato morate preveriti neposredno cono z vstavitvijo črte

named-checkzone unixmen.local /var/named/forward.unixmen. - Vzorec izhoda je videti tako:

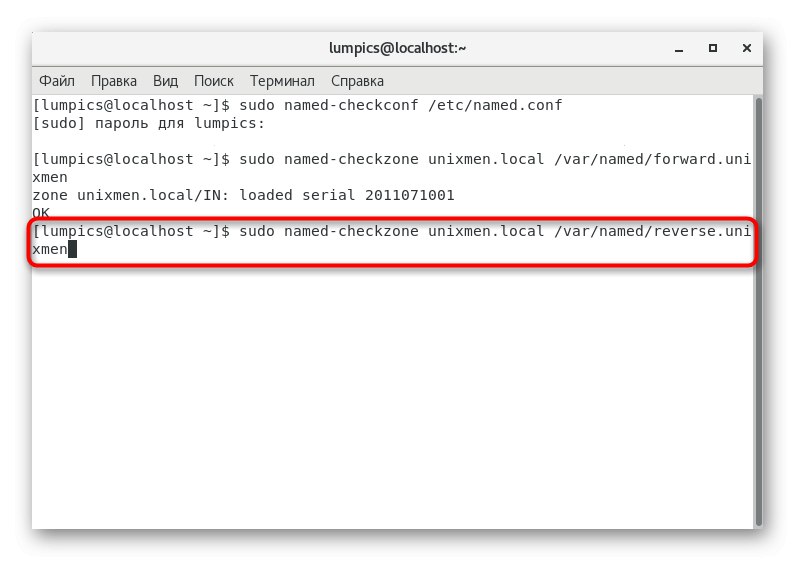

zone unixmen.local / IN: naložen serijski 2011071001 OK. - Približno enako izvedemo z obratno cono skozi

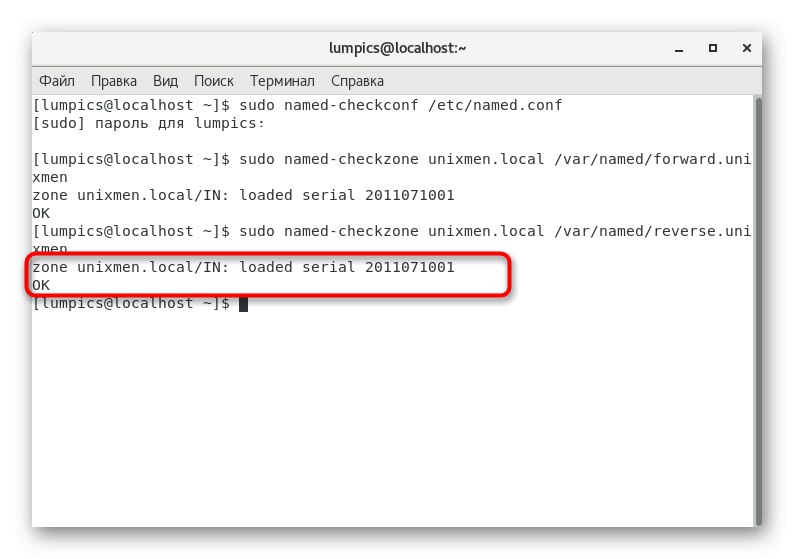

named-checkzone unixmen.local /var/named/reverse.unixmen. - Pravilni izhod mora biti tak:

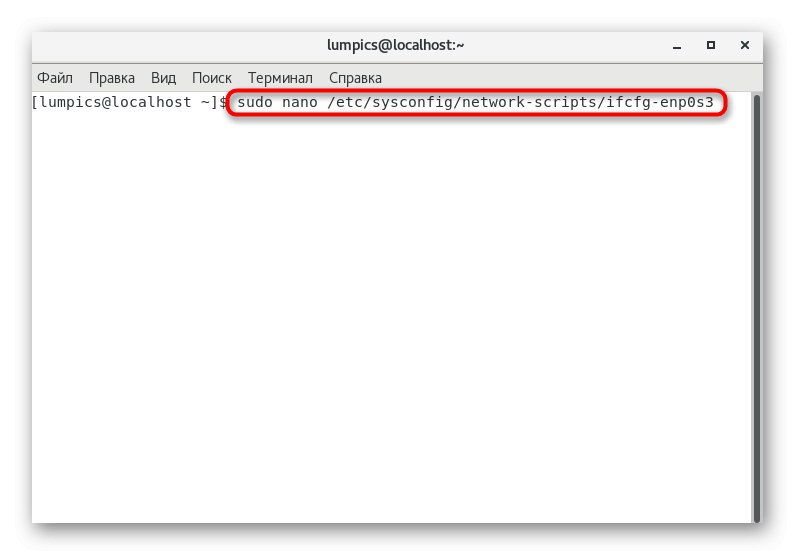

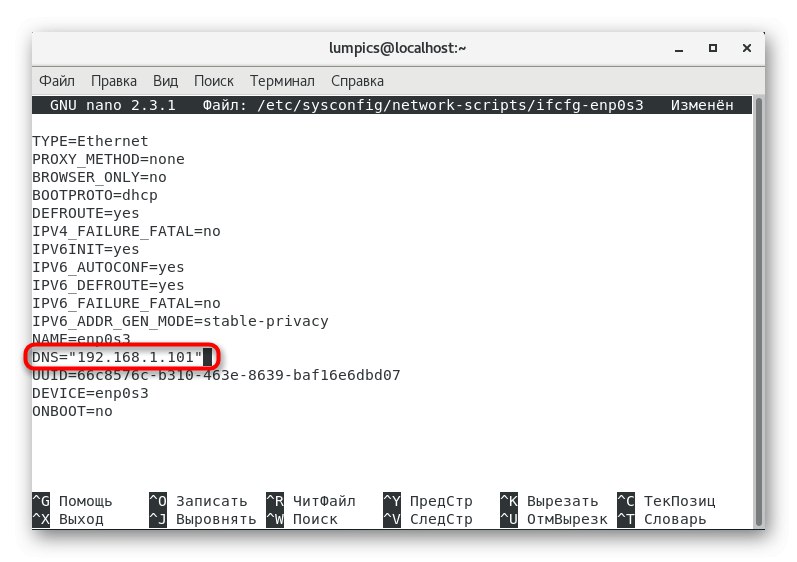

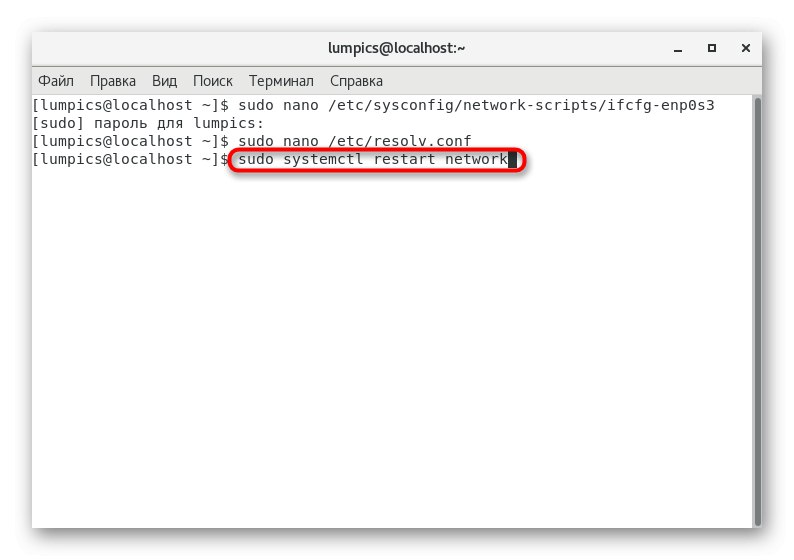

zone unixmen.local / IN: naložen serijski 2011071001 OK. - Zdaj pa pojdimo na nastavitve glavnega omrežnega vmesnika. Vanj boste morali dodati podatke trenutnega strežnika DNS. Če želite to narediti, odprite datoteko

/ etc / sysconfig / network-scripts / ifcfg-enp0s3. - Prepričajte se, da je vsebina prikazana spodaj. Po potrebi prilepite parametre DNS.

TIP = "Ethernet"

BOOTPROTO = "nič"

DEFROUTE = "da"

IPV4_FAILURE_FATAL = "ne"

IPV6INIT = "da"

IPV6_AUTOCONF = "da"

IPV6_DEFROUTE = "da"

IPV6_FAILURE_FATAL = "ne"

NAME = "enp0s3"

UUID = "5d0428b3-6af2-4f6b-9fe3-4250cd839efa"

ONBOOT = "da"

HWADDR = "08: 00: 27: 19: 68: 73"

IPADDR0 = "192.168.1.101"

PREFIX0 = "24"

GATEWAY0 = "192.168.1.1"

DNS = "192.168.1.101"

IPV6_PEERDNS = "da"

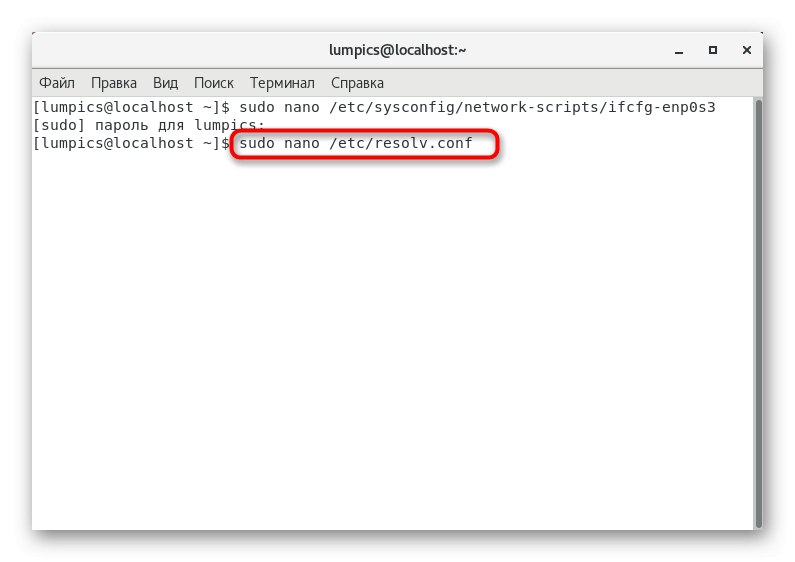

IPV6_PEERROUTES = "da" - Po shranjevanju sprememb pojdite v datoteko

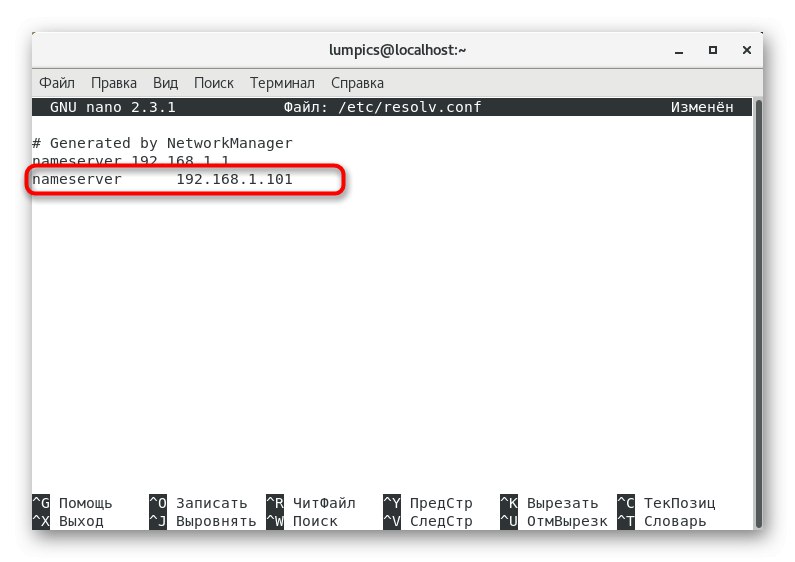

/etc/resolv.conf. - Tu morate dodati samo eno vrstico:

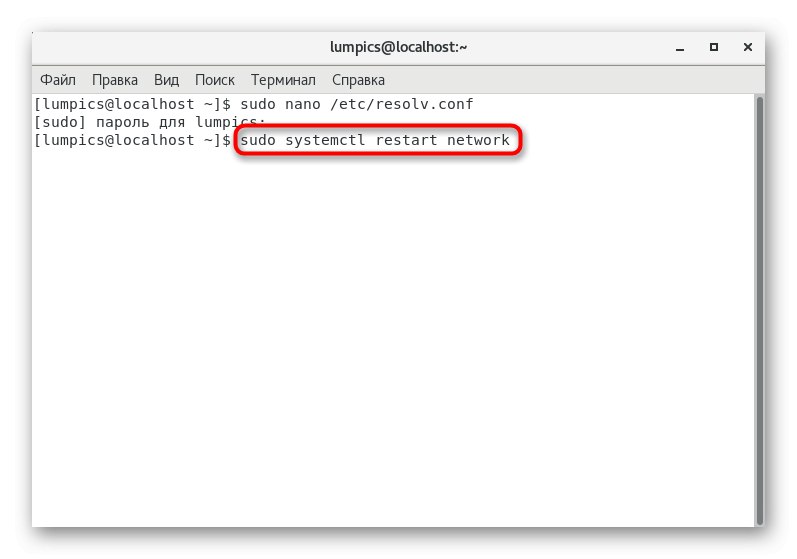

imenski strežnik 192.168.1.101. - Ko končate, ostane samo ponovni zagon omrežja ali računalnika za posodobitev konfiguracije. Omrežna storitev se znova zažene z ukazom

sistemsko ponovno zaženite omrežje.

8. korak: Preverjanje nameščenega strežnika DNS

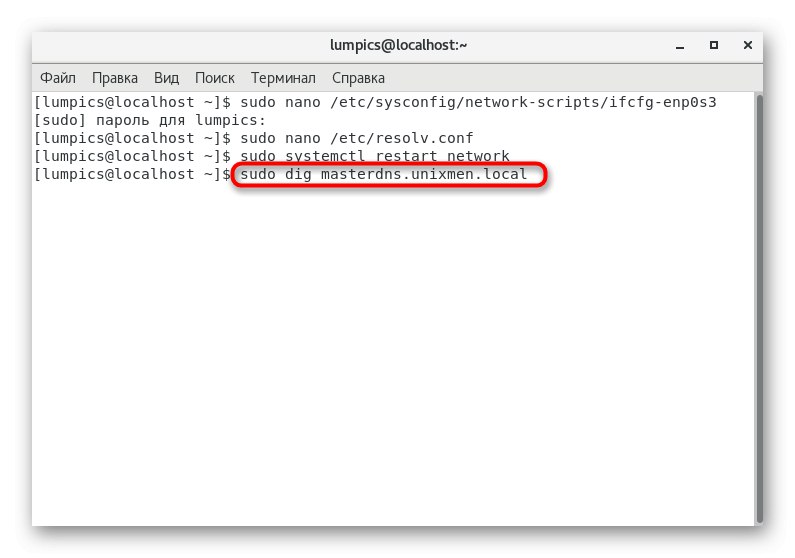

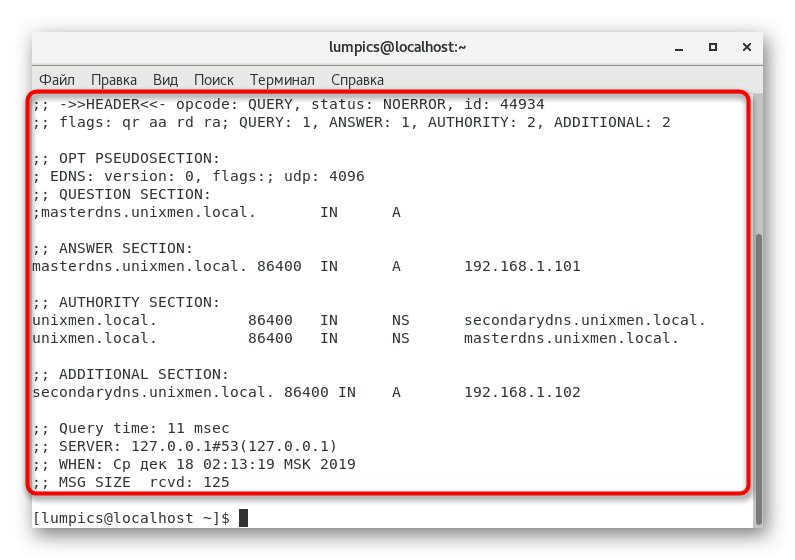

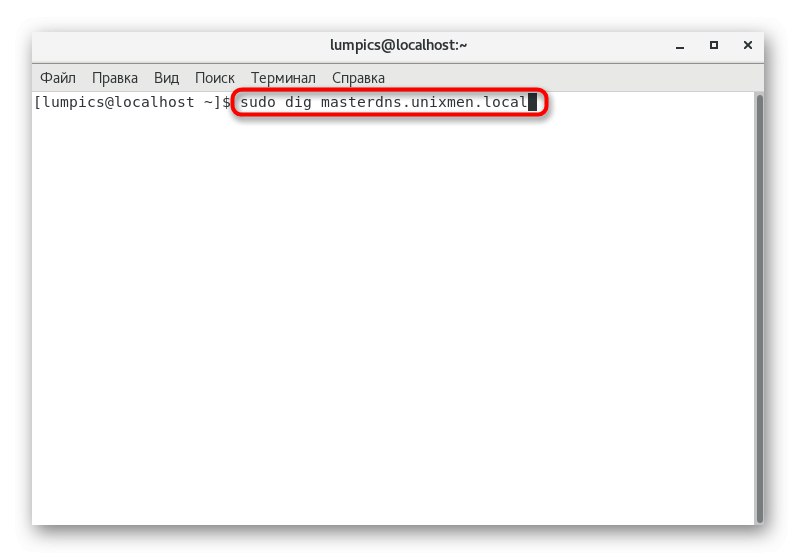

Na koncu konfiguracije ostane šele preveriti delovanje obstoječega strežnika DNS, potem ko je bil dodan v globalno omrežno storitev. To operacijo izvedemo tudi s posebnimi ukazi. Prvi od njih ima obliko kopati masterdns.unixmen.local.

Posledično mora zaslon prikazati izhod, ki je podoben spodnji vsebini.

; <> DiG 9.9.4-RedHat-9.9.4-14.el7 <> masterdns.unixmen.local

;; globalne možnosti: + cmd

;; Imam odgovor:

;; - >> HEADER << - opcode: QUERY, status: NOERROR, id: 25179

;; zastave: qr aa rd ra; VPRAŠANJE: 1, ODGOVOR: 1, ORGAN: 2, DODATNI: 2

;; OPT PSEUDOSECTION:

; EDNS: različica: 0, zastavice:; udp: 4096

;; ODDELEK VPRAŠANJA:

; masterdns.unixmen.local. V

;; ODDELEK ODGOVORA:

masterdns.unixmen.local. 86400 V 192.168.1.101

;; ODDELEK OBLASTI:

unixmen.local. 86400 V NS sekundarni dns.unixmen.local.

unixmen.local. 86400 V NS masterdns.unixmen.local.

;; DODATNI ODDELEK:

seconddns.unixmen.local. 86400 V 192.168.1.102

;; Čas poizvedbe: 0 ms

;; SERVER: 192.168.1.101 # 53 (192.168.1.101)

;; KDAJ: sreda, 20. avgusta 16:20:46 IST 2014

;; Velikost MSG rcvd: 125

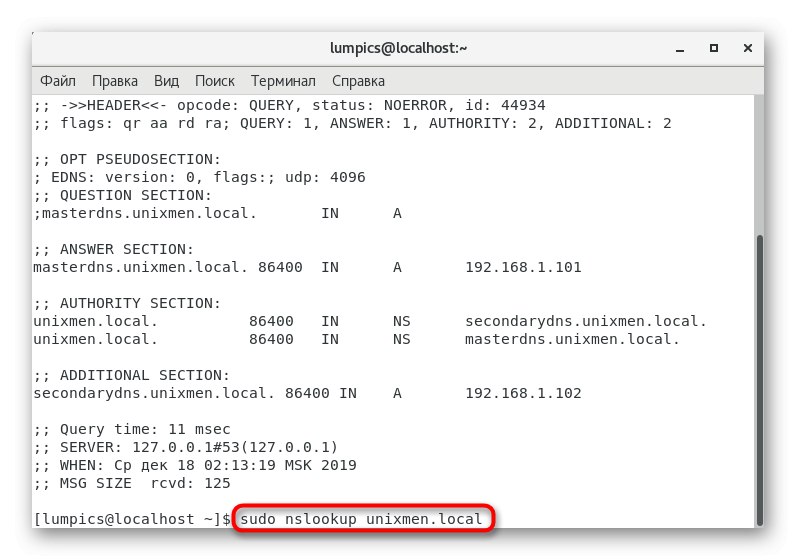

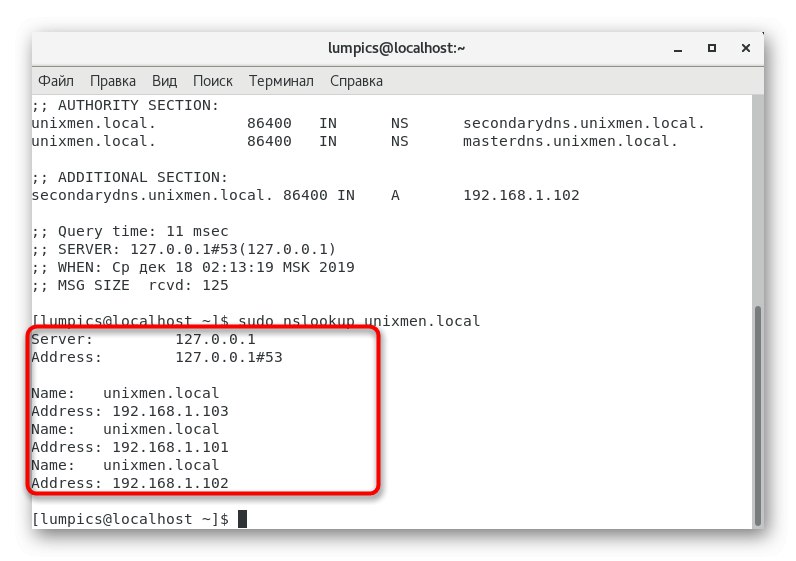

Dodatni ukaz vas bo obvestil o stanju delovanja lokalnega strežnika DNS. Če želite to narediti, vstavite v konzolo nslookup unixmen.local in kliknite Enter.

To bi moralo prikazati tri različne predstavitve naslovov IP in domenskih imen.

Strežnik: 192.168.1.101

Naslov: 192.168.1.101 # 53

Ime: unixmen.local

Naslov: 192.168.1.103

Ime: unixmen.local

Naslov: 192.168.1.101

Ime: unixmen.local

Naslov: 192.168.1.102

Če se izhodni rezultat ujema s tistim, ki smo ga navedli, je bila konfiguracija uspešno zaključena in lahko nadaljujete z delom na odjemalski strani strežnika DNS.

Konfiguriranje odjemalske strani strežnika DNS

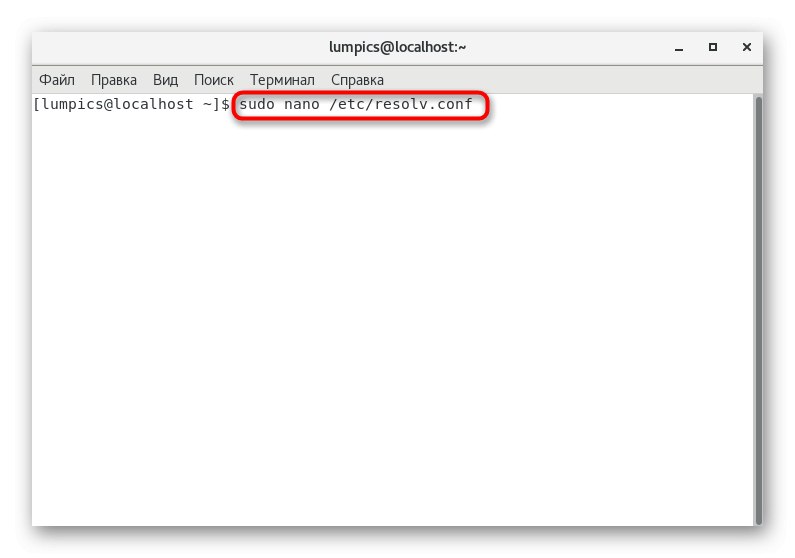

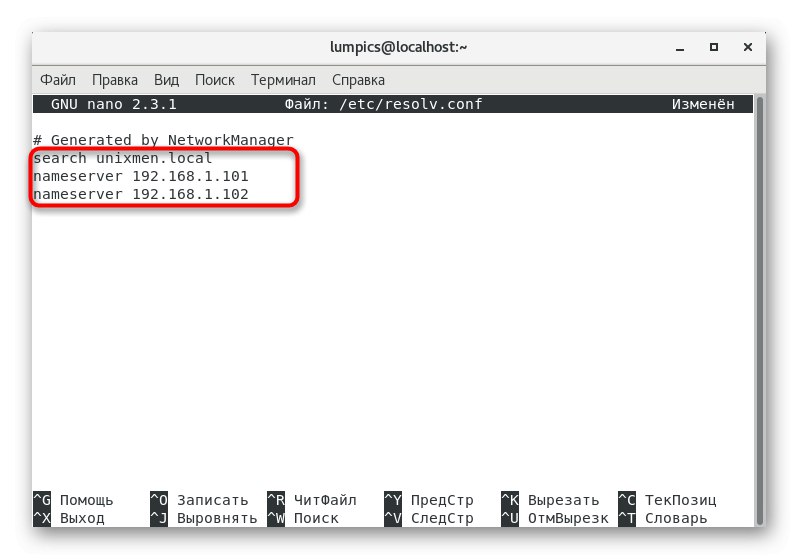

Tega postopka ne bomo razdelili na ločene korake, saj se izvede z urejanjem samo ene konfiguracijske datoteke. Treba je dodati podatke o vseh odjemalcih, ki bodo povezani s strežnikom, primer takšne nastavitve pa je videti takole:

- Odprite datoteko

/etc/resolv.confprek katerega koli priročnega urejevalnika besedil. - Tam dodajte črte

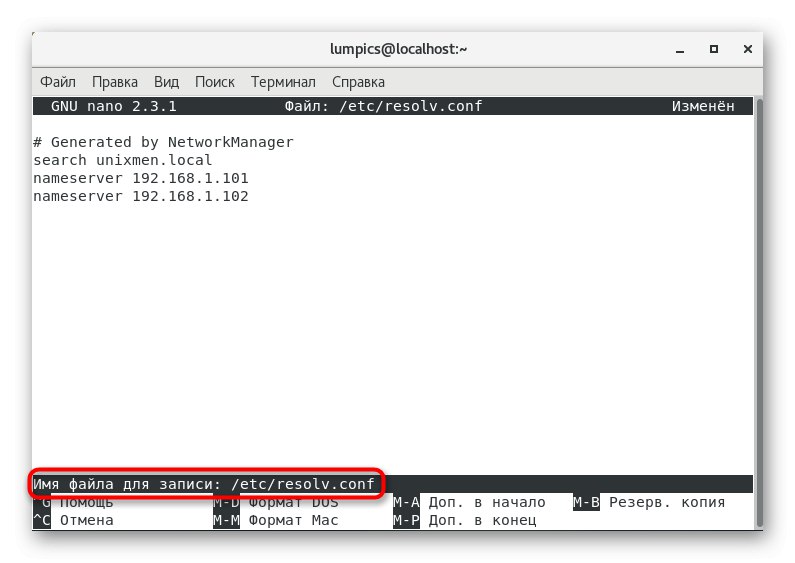

iskanje unixmen.local imenski strežnik 192.168.1.101inimenski strežnik 192.168.1.102, nadomeščanje potrebnega z naslovi strank. - Pri shranjevanju ne spreminjajte imena datoteke, temveč preprosto pritisnite tipko Enter.

- Po izhodu iz urejevalnika besedil z ukazom znova zaženite globalno omrežje

sistemsko ponovno zaženite omrežje.

To so bile glavne točke konfiguriranja odjemalske strani strežnika DNS, o katerih smo želeli govoriti. Predlagamo, da po potrebi preučite vse druge odtenke z branjem uradne dokumentacije.

Testiranje strežnika DNS

Zadnja stopnja našega današnjega gradiva je končno testiranje strežnika DNS. Spodaj lahko vidite več ukazov, ki vam omogočajo, da se spoprimete s trenutno nalogo. Uporabite enega od njih z aktiviranjem prek "Terminal"... Če v izhodu ni napak, je celoten postopek pravilen.

kopati masterdns.unixmen.local

kopati sekundarnedns.unixmen.local

kopati client.unixmen.local

nslookup unixmen.local

Danes ste izvedeli vse o nastavitvi glavnega strežnika DNS na distribuciji CentOS. Kot lahko vidite, je celotna operacija osredotočena na vnašanje terminalskih ukazov in urejanje konfiguracijskih datotek, kar lahko za uporabnike začetnike povzroči določene težave. Vse kar morate storiti je, da natančno sledite navodilom in preberete rezultate preverjanj, tako da vse mine brez napak.