Lokalna varnostna politika v sistemu Windows 10

V operacijskih sistemih Windows je veliko snap-inov in pravilnikov, ki so niz parametrov za konfiguriranje različnih funkcionalnih komponent OS. Med njimi je snap, ki se imenuje "Local Security Policy" in je odgovorna za urejanje zaščitnih mehanizmov sistema Windows. V današnjem članku bomo razpravljali o komponentah omenjenega orodja in razpravljali o njihovem vplivu na interakcijo s sistemom.

Nastavitev "Lokalna varnostna politika" v sistemu Windows 10

Kot že veste iz prejšnjega odstavka, je omenjena politika sestavljena iz več komponent, od katerih je vsaka sama zbrala parametre za urejanje varnosti samega operacijskega sistema, uporabnikov in omrežij pri izmenjavi podatkov. Logično je, da se vsakemu oddelku posveti čas, zato začnimo s podrobno analizo.

Zagnana "lokalna varnostna politika" na enega od štirih načinov, vsak od njih bo najbolj uporaben za določene uporabnike. V članku na naslednji povezavi se lahko seznanite z vsako metodo in izberete ustrezno metodo. Vendar pa vas želimo opozoriti na dejstvo, da so bili vsi zaslonski posnetki, ki so bili prikazani danes, izdelani v samem oknu orodja in ne v urejevalniku lokalnih skupinskih pravil, zato morate upoštevati funkcije vmesnika.

Več podrobnosti: Lokacija lokalnega varnostnega pravilnika v sistemu Windows 10

Pravilniki o računu

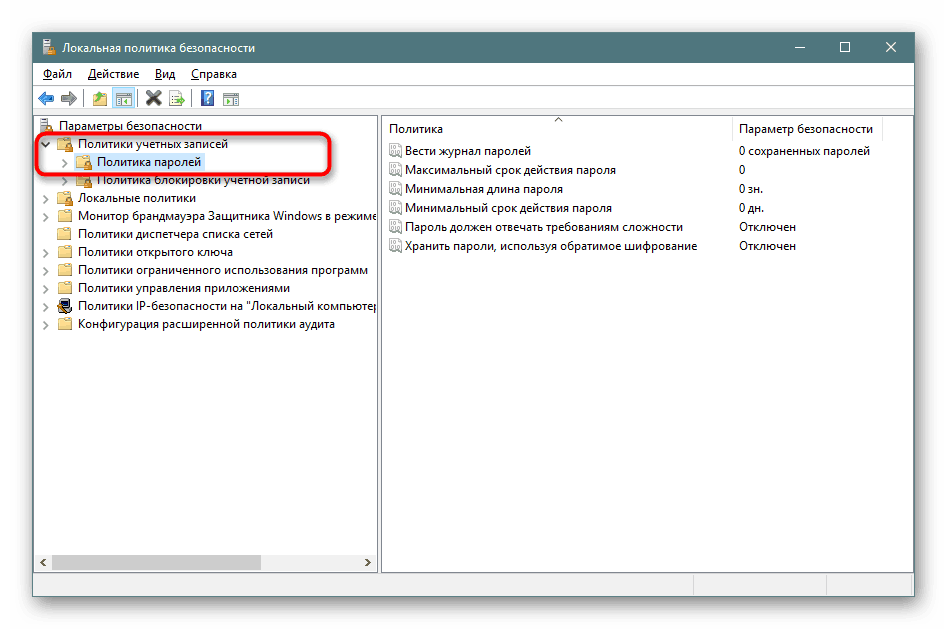

Začnimo s prvo kategorijo, imenovano »Politike računa« . Razširite ga in odprite razdelek Politika gesel . Na desni strani lahko vidite seznam parametrov, od katerih je vsak odgovoren za omejevanje ali izvajanje dejanj. Na primer, v možnosti »Minimalna dolžina gesla« določite število znakov in v minimalni starosti gesla število dni za blokiranje spremembe.

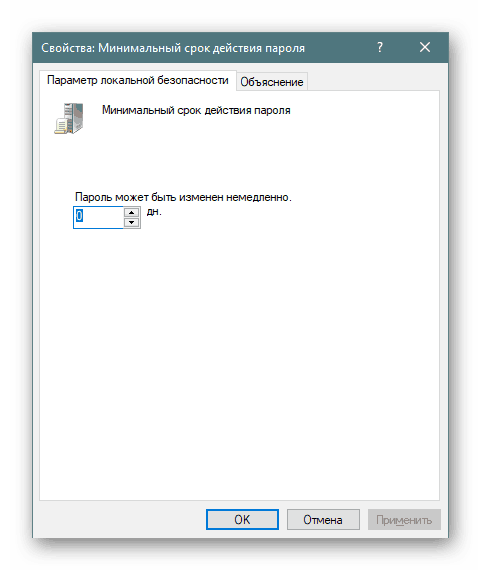

Dvokliknite na enega od parametrov, da odprete ločeno okno s svojimi lastnostmi. Praviloma obstaja omejeno število gumbov in nastavitev. Na primer, v "Datumu poteka minimalnega gesla" nastavite samo število dni.

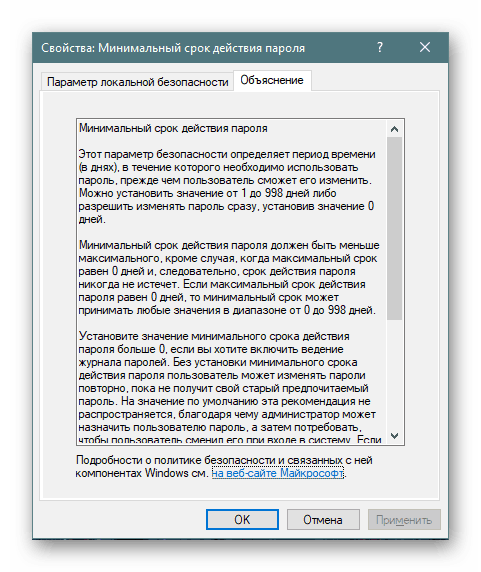

V zavihku »Razlaga« je podroben opis vsakega parametra razvijalcev. Ponavadi je napisana precej široko, vendar je večina informacij neuporabna ali očitna, zato jo lahko izpustimo, pri čemer poudarimo samo glavne točke zase.

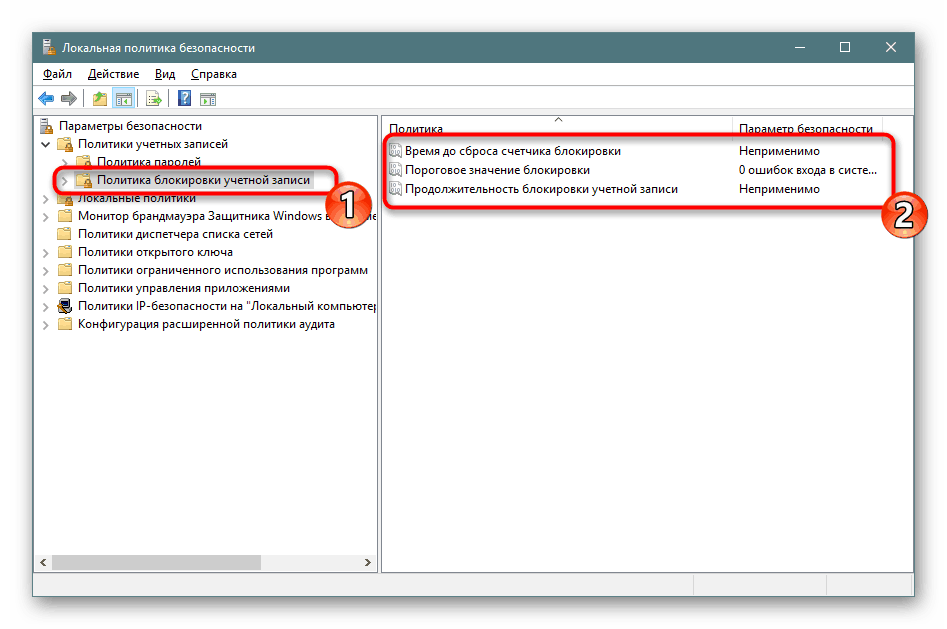

V drugi mapi »Politika zaklepanja računa« so na voljo tri politike. Tu lahko nastavite čas do ponastavitve števca zaklepanja, prag blokiranja (število napak pri vnosu gesla v sistem) in trajanje blokiranja uporabniškega profila. Kako ste nastavili posamezne parametre, ste se že naučili iz zgornjih informacij.

Lokalne politike

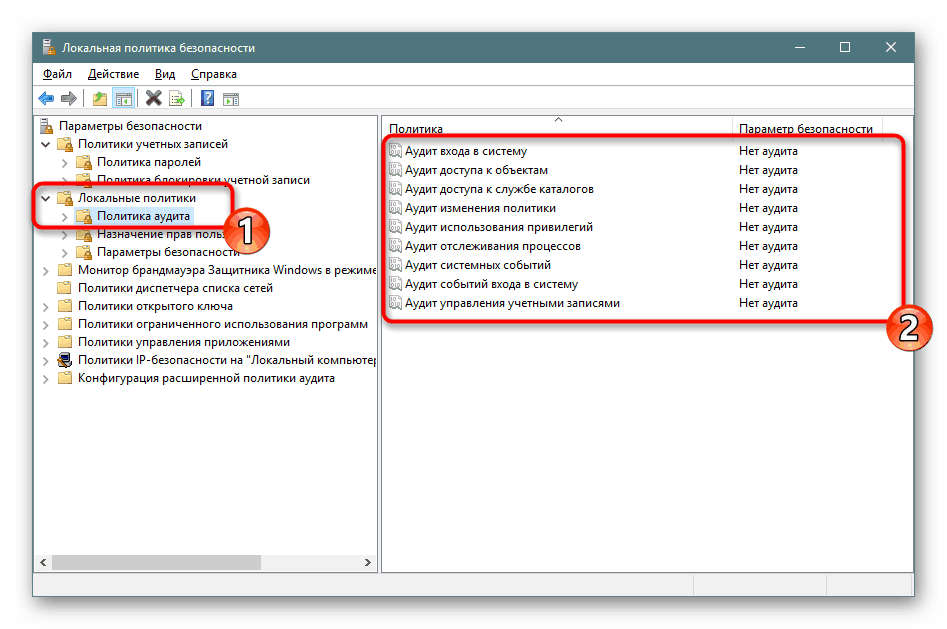

V razdelku »Lokalne politike« je več skupin parametrov razdeljenih hkrati, razdeljenih z imeniki. Prvi se imenuje "Revizijska politika" . Preprosto povedano, revizija je postopek za sledenje dejanjem uporabnika z njihovim nadaljnjim vnosom v dnevnik dogodka in varnostnega dnevnika. Na desni vidite nekaj točk. Njihova imena govorijo zase, tako da se ločeno zadržujejo na vsakem, kar nima smisla.

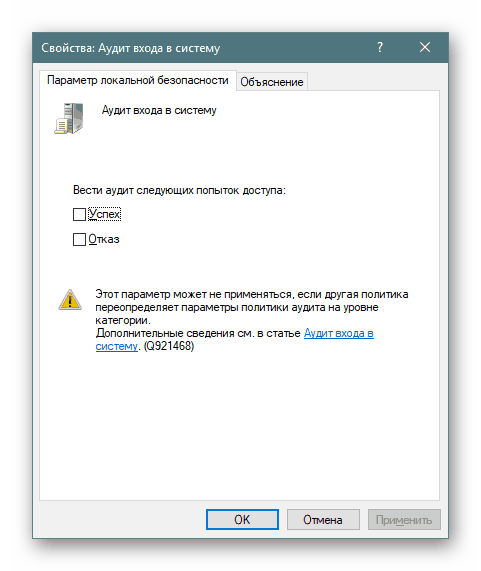

Če je vrednost nastavljena na »No audit« , dejanja ne bodo spremljana V lastnostih lahko izbirate med dvema možnostma - »Napaka« in »Uspeh« . Označite enega od njih ali oboje hkrati, da shranite uspešne in prekinjene akcije.

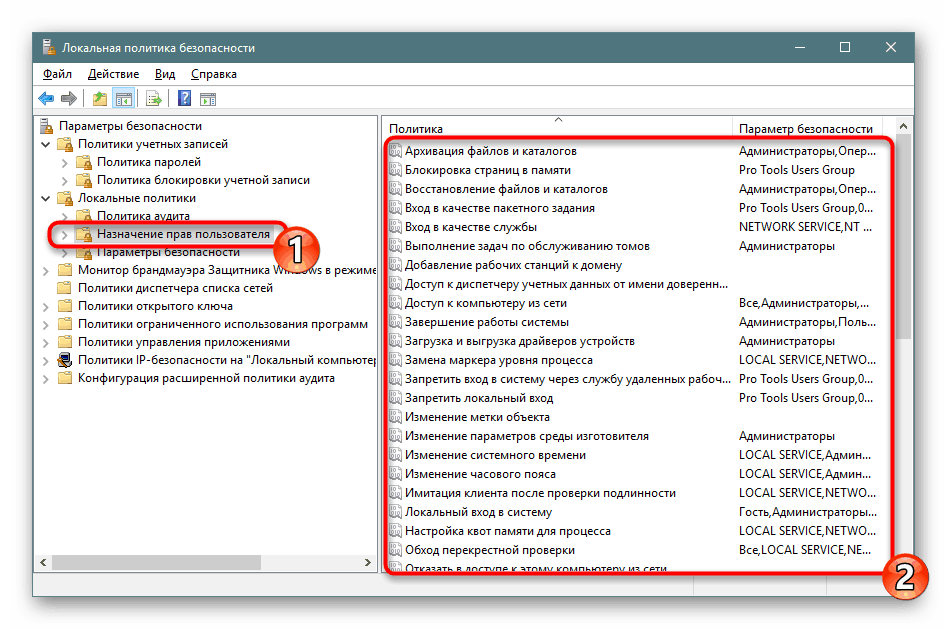

Mapa »Dodeljevanje pravic uporabnikov« vsebuje nastavitve, ki omogočajo skupinam uporabnikov dostop do določenih procesov, kot so prijava kot storitev, zmožnost povezovanja z internetom, namestitev ali odstranitev gonilnikov naprav in še veliko več. Sami se seznanite z vsemi točkami in njihovimi opisi, o tem ni nič zapletenega

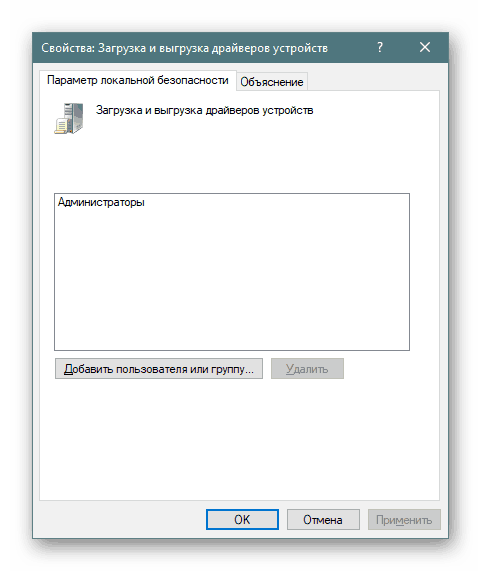

V "Lastnosti" vidite seznam skupin uporabnikov, ki lahko izvajajo določeno dejanje.

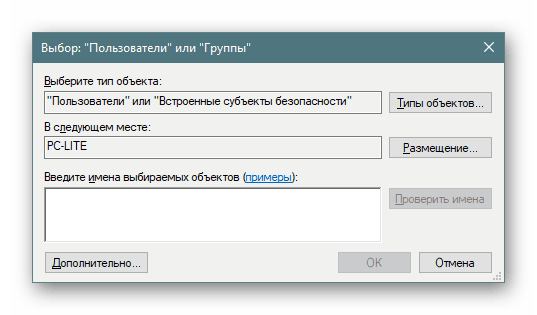

V ločenem oknu dodajte skupine uporabnikov ali samo določene račune iz lokalnih računalnikov. Vse kar morate storiti je, da določite vrsto predmeta in njegovo lokacijo, po ponovnem zagonu računalnika pa bodo vse spremembe začele veljati.

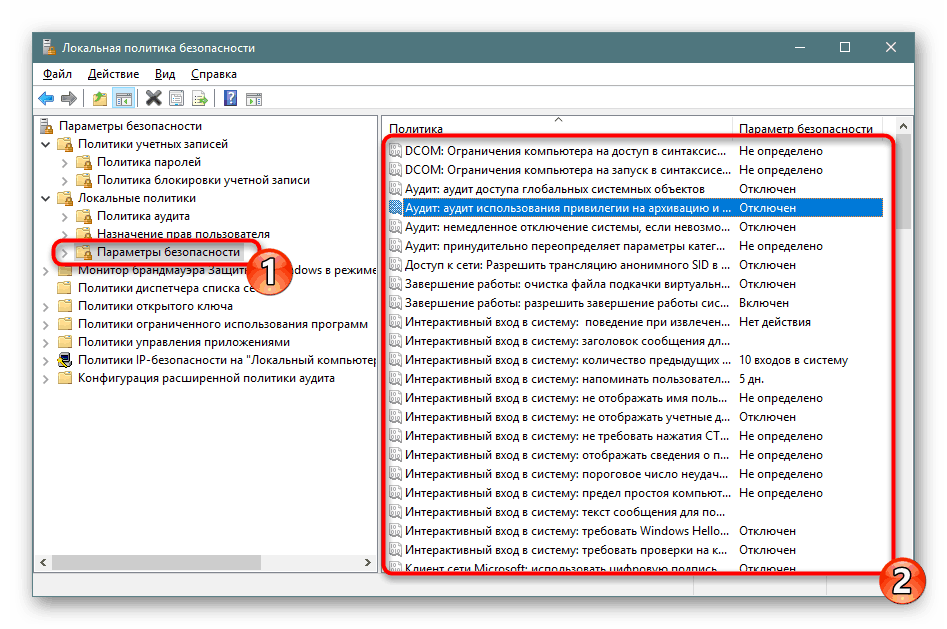

Razdelek »Varnostne nastavitve« je namenjen zagotavljanju varnosti prejšnjih dveh pravilnikov. To pomeni, da lahko tukaj nastavite revizijo, ki bo onemogočila sistem, če ni mogoče dodati ustreznega zapisa revizije v dnevnik ali določiti omejitve števila poskusov vnosa gesla. Tukaj je več kot trideset parametrov. Običajno jih lahko razdelimo v skupine - revizije, interaktivno prijavo, nadzor uporabniškega računa, dostop do omrežja, naprave in varnost omrežja. V lastnostih lahko aktivirate ali deaktivirate vsako od teh nastavitev.

Požarni zid programa Windows Defender v naprednem varnostnem načinu

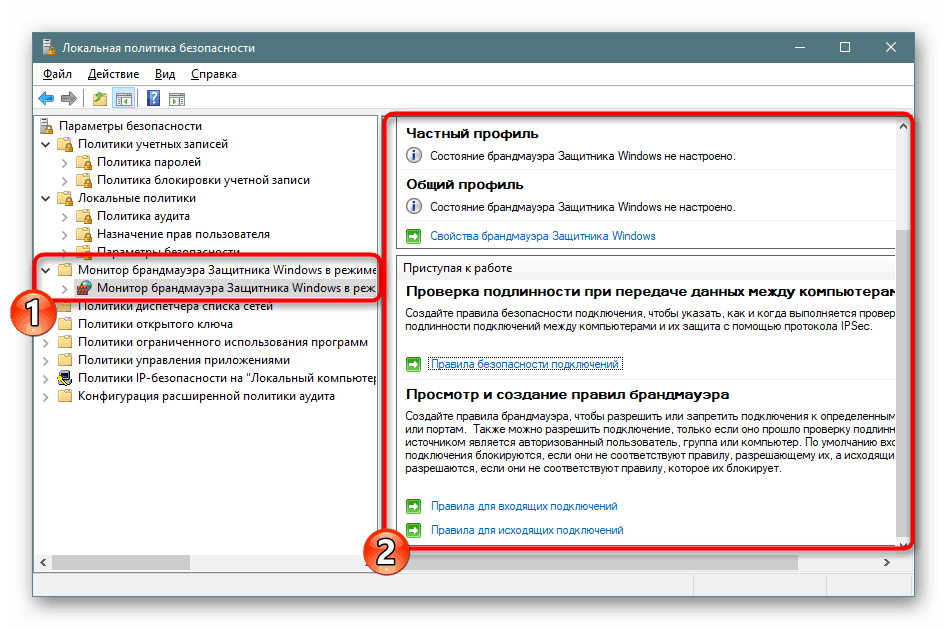

Nadzor požarnega zidu programa Windows Defender v naprednem varnostnem načinu je eden najzahtevnejših odsekov lokalne varnostne politike . Razvijalci so poskušali poenostaviti postopek nastavitve vhodnih in izhodnih povezav z dodajanjem čarovnika za namestitev, vendar bodo uporabniki z novicami še vedno imeli težave z vsemi elementi, vendar so ti parametri le redko potrebni za tako skupino uporabnikov. Tukaj lahko ustvarite pravila za programe, vrata ali vnaprej določene povezave. Povezavo blokirate ali dovolite tako, da izberete omrežje in skupino.

V tem razdelku je določena tudi vrsta zaščite povezave - izolacija, strežnik-strežnik, predor ali izvzetje od preverjanja pristnosti. Nima smisla, da se zadržujemo na vseh nastavitvah, saj je uporaben le za izkušene administratorje in so sposobni samostojno zagotavljati zanesljivost vhodnih in izhodnih povezav.

Pravilniki o upravljanju seznama omrežja

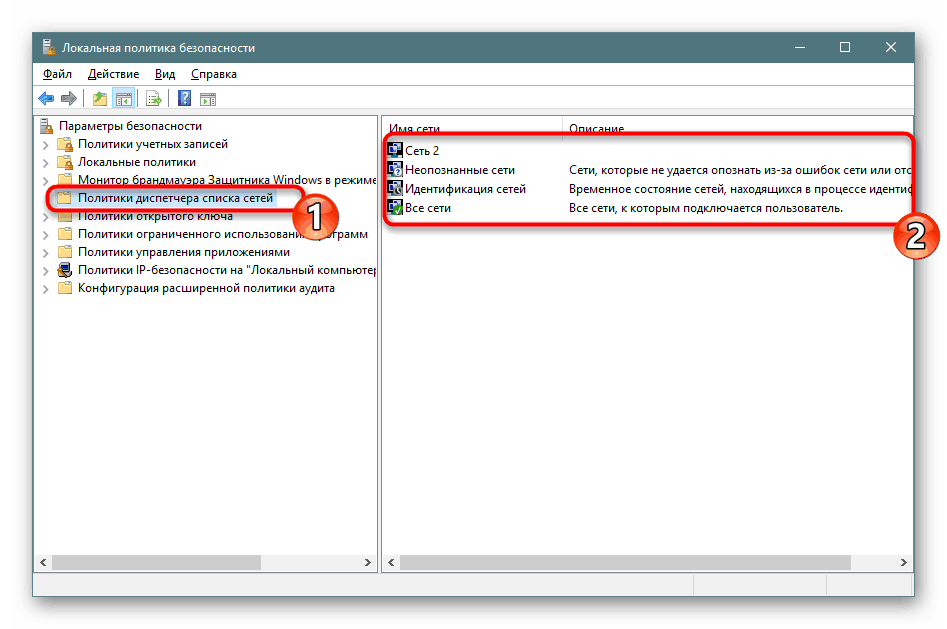

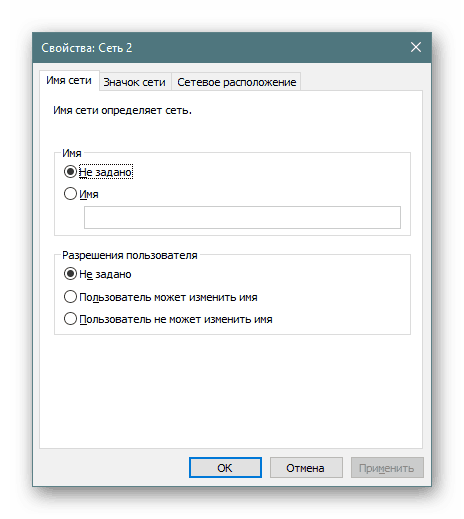

Zapomnite si ločeno mapo "Pravilniki o upravljanju seznama omrežja" . Število prikazanih parametrov je odvisno od aktivnih in razpoložljivih internetnih povezav. Na primer, postavka »Neidentificirana omrežja« ali »Omrežna identifikacija« bo vedno prisotna in »Omrežje 1« , »Omrežje 2« in tako naprej - odvisno od izvajanja vašega okolja.

V lastnostih lahko podate ime omrežja, dodate dovoljenja uporabnikom, nastavite lastno ikono ali nastavite lokacijo. Vse to je na voljo za vsak parameter in ga je treba uporabiti ločeno. Po spremembah jih ne pozabite uporabiti in znova zaženite računalnik, da bodo začeli veljati. Včasih boste morda morali znova zagnati usmerjevalnik.

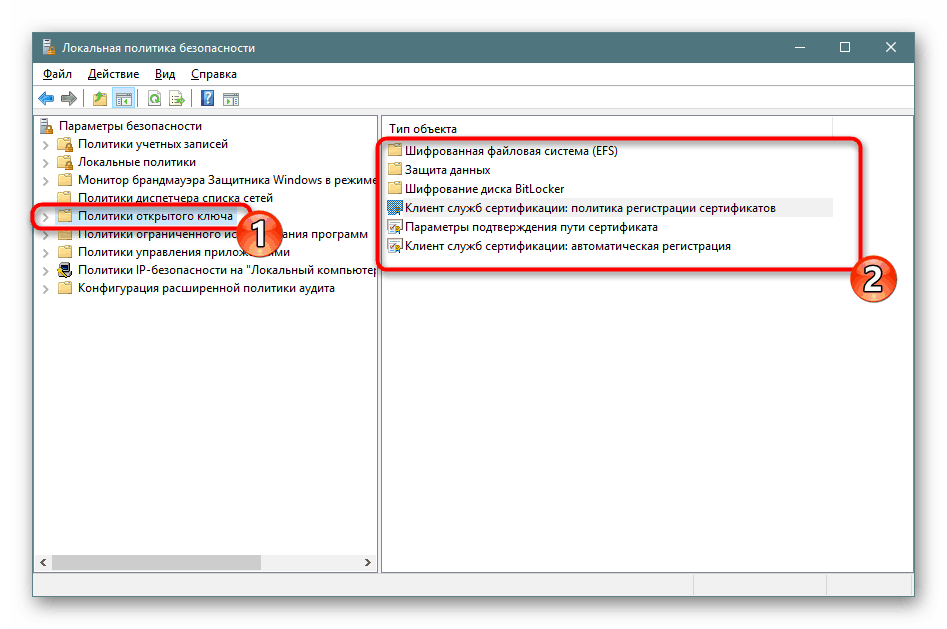

Politike javnih ključev

Razdelek »Politike javnih ključev« bo uporaben samo za tiste, ki uporabljajo računalnike v podjetju, kjer se javni ključi in centri specifikacij uporabljajo za izvajanje kriptografskih operacij ali drugih varnih manipulacij. Vse to omogoča prilagodljivost za spremljanje zaupanja med napravami, kar zagotavlja stabilno in varno omrežje. Spremembe so odvisne od aktivnega pooblastilnega centra.

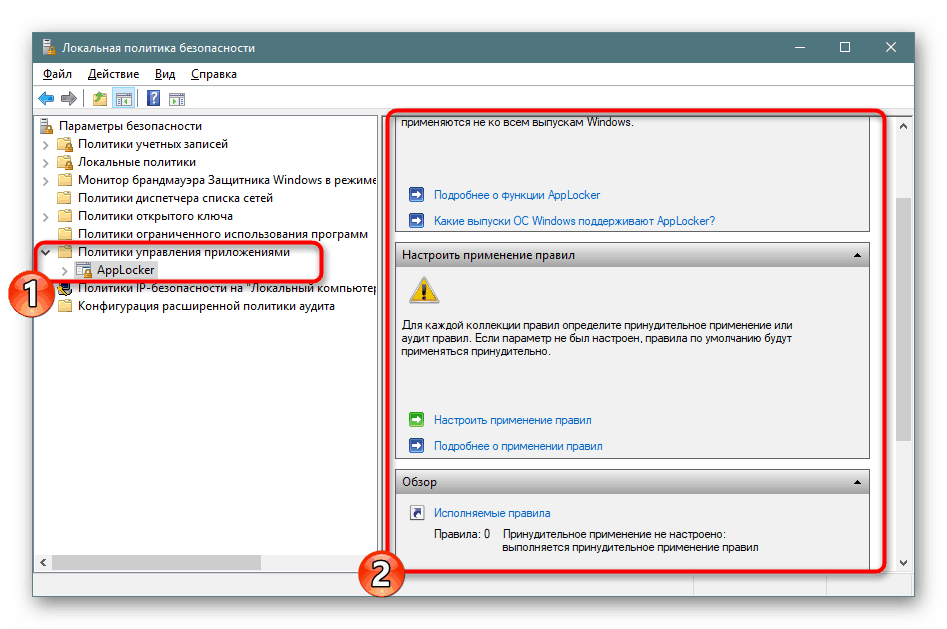

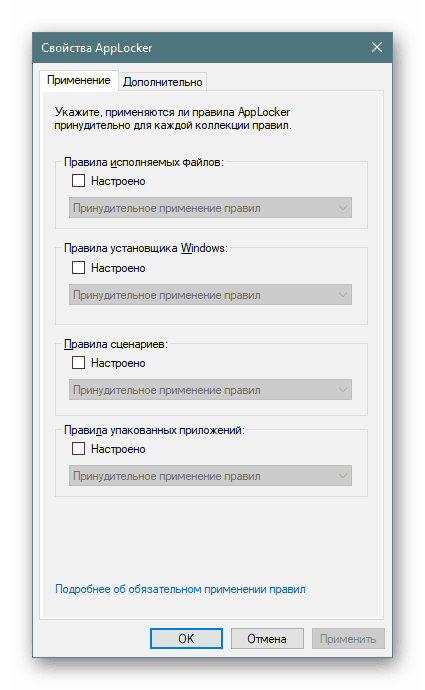

Politike upravljanja aplikacij

Orodje AppLocker se nahaja v pravilniku za aplikacije . Vključuje različne funkcije in nastavitve, ki vam omogočajo prilagajanje dela s programi na vašem računalniku. Omogoča vam na primer, da ustvarite pravilo, ki omejuje zagon vseh aplikacij, razen tistih, ki ste jih podali, ali nastavite omejitev za spreminjanje datotek s programi, tako da nastavite posamezne argumente in izjeme. Popolne informacije o omenjenem orodju lahko dobite v uradni Microsoftovi dokumentaciji, vse je napisano na najbolj podroben način, z razlago vsakega elementa.

AppLocker v operacijskem sistemu Windows

V meniju »Lastnosti« je tukaj uporaba pravil konfigurirana za zbirke, na primer izvedljive datoteke, namestitveni program Windows, skripte in pakirane aplikacije. Vsako vrednost je mogoče uveljaviti, če ne upoštevamo drugih omejitev lokalne varnostne politike .

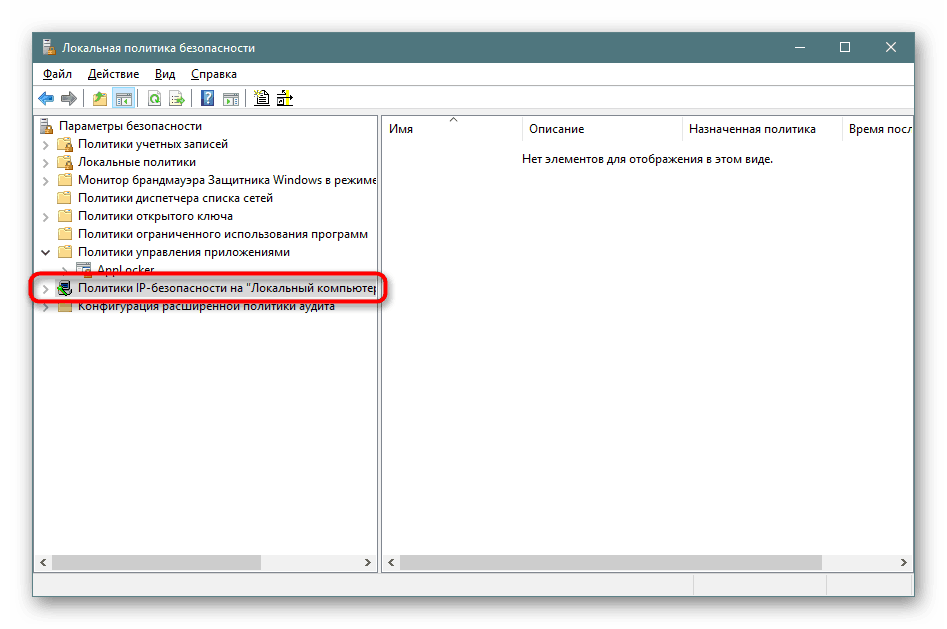

Varnostne politike za IP na lokalnem računalniku

Nastavitve v razdelku »IP-varnostne politike za lokalni računalnik« so podobne tistim, ki so na voljo v spletnem vmesniku usmerjevalnika, na primer omogočajo šifriranje prometa ali filtriranje. Uporabnik s pomočjo vgrajenega čarovnika za ustvarjanje ustvari neomejeno število pravil, določi metode šifriranja, omejitve prenosa in sprejema prometa ter aktivira tudi filtriranje po naslovih IP (omogočanje ali zavračanje povezave z omrežjem).

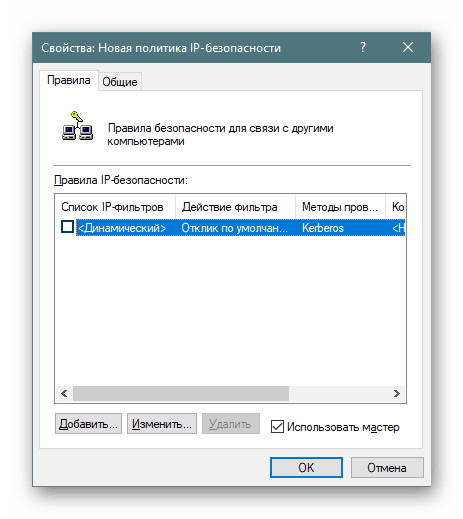

V spodnjem posnetku zaslona vidite primer enega od takšnih pravil komuniciranja z drugimi računalniki. Tukaj je seznam filtrov IP, njihovih dejanj, metod preverjanja, končne točke in vrste povezave. Vse to ročno nastavi uporabnik, glede na njegove potrebe po filtriranju prenosa in sprejema prometa iz določenih virov.

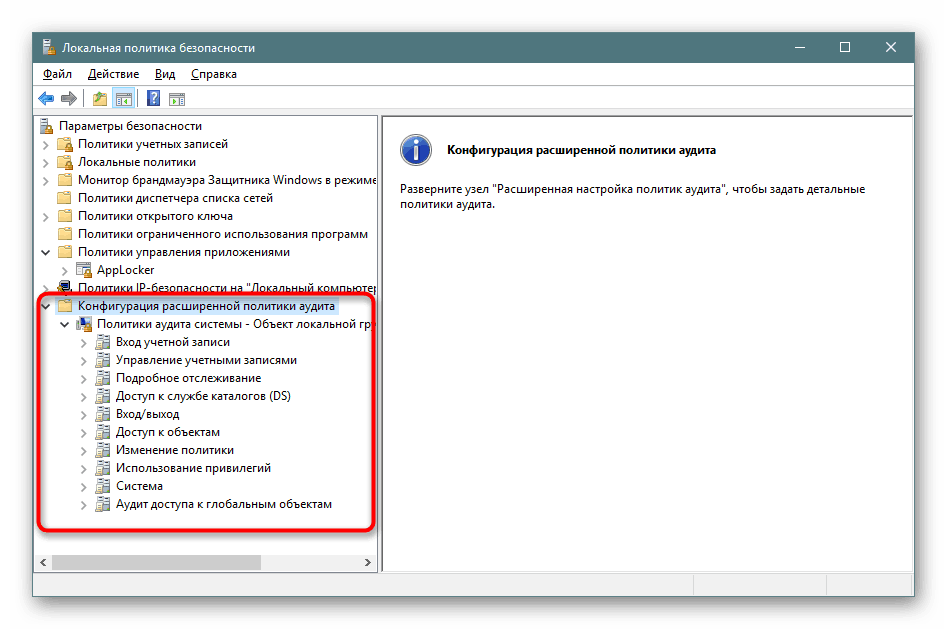

Konfiguracija naprednih pravil za revizijo

V enem od prejšnjih delov današnjega članka ste že bili seznanjeni z revizijami in njihovo konfiguracijo, vendar obstajajo dodatni parametri, ki so vključeni v ločen oddelek. Tukaj že vidite obsežnejšo revizijsko dejavnost - ustvarjanje / zaključevanje procesov, spremembe v datotečnem sistemu, registru, pravilnikih, upravljanju skupin uporabniških računov, aplikacij in še veliko več, s katerimi se lahko seznanite.

Prilagoditev pravil se izvede na enak način - samo označite “Uspeh” , “Neuspeh”, da začnete postopek spremljanja in zapisovanja v varnostnem dnevniku.

Na to seznanitev z "Lokalna varnostna politika" v Windows 10 je končana. Kot lahko vidite, obstaja veliko najbolj uporabnih parametrov, ki vam omogočajo, da organizirate dober zaščitni sistem. Močno priporočamo, da pred določenimi spremembami natančno preučite opis samega parametra, da bi razumeli njegovo načelo delovanja. Urejanje nekaterih pravil včasih povzroči resne težave operacijskega sistema, zato naredite vse zelo previdno.